Anti-Malware: Kritische Lücken in Malwarebytes veröffentlicht

Das Google Security Research-Team Project Zero hat wieder Sicherheitslücken in einer Anti-Malware gefunden. Diesmal ist Malwarebytes betroffen. Bereits im November hatte Tavis Ormandy vom Project Zero das Unternehmen Malwarebytes über vier Lücken in seiner Software informiert. Jetzt wurden diese in einem Report veröffentlicht.

Nach neunzig Tagen Karenzzeit veröffentlicht, weist der Report, der teils geschwärzte Stellen enthält, darauf hin, dass der Client des Unternehmens Malware-Signatur-Updates über eine unverschlüsselte HTTP-Verbindung herunterlädt, die leicht über einen Man-in-the-Middle-Angriff kompromittierbar ist.

Die Signaturen und damit einhergehende Daten sind zwar verschlüsselt, jedoch erläutert Ormandy, wie einfach es ist, diese mit wenigen OpenSSL-Kommandos zu entschlüsseln und verändert wieder zu verschlüsseln. Hier fehle eine Signatur des Entwicklers, um derartige Manipulationen zu verhindern. Zudem verwende Malwarebytes neben zwei weiteren Lücken auch falsche Access Control List-Einträge (ACL), was Angreifern das Erweitern von Privilegien zum Kinderspiel mache.

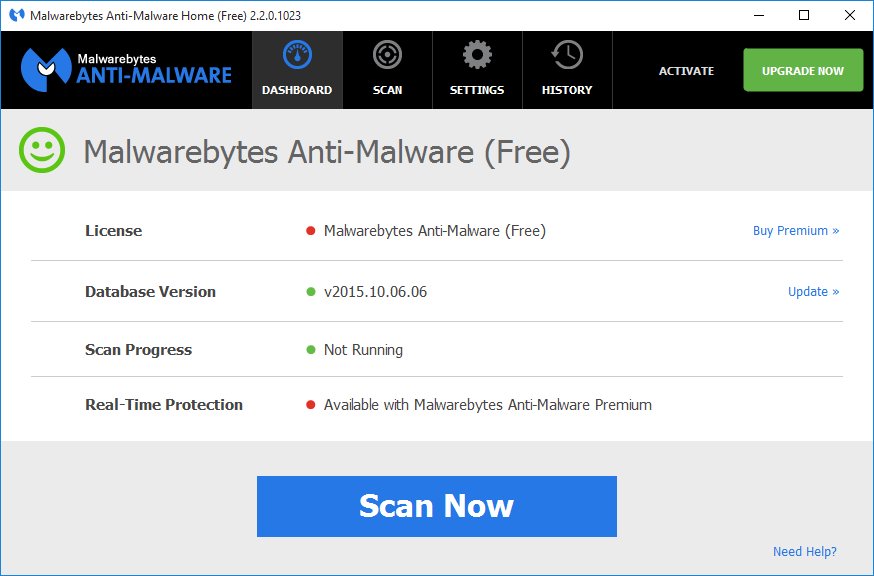

Marcin Kleczynski, Gründer und CEO von Malwarebytes sagte, es werde drei bis vier Wochen dauern, bis die Lücken endgültig gepatched seien. Die Lücken betreffen sowohl die kostenlose Consumer-Version als auch die Enterprise-Version. Kleczynski machte darauf aufmerksam, dass Kunden der Bezahlversion in den Einstellungen den Schalter Selbstschutz aktivieren könnten, um die Lücken bis zu ihrer Schließung zu entschärfen. Er lobte zudem ein Bughunter-Programm aus, das bis zu 1.000 US-Dollar pro gefundener Lücke verspricht. Erst vor zwei Wochen hatte Malwarebytes den Abschluss seiner zweiten Finanzierungsrunde über 50 Millionen US-Dollar bekanntgegeben und berichtet, 2015 sei die Software auf 250 Millionen Geräten weltweit installiert gewesen.

Project Zero hatte bereits in der Vergangenheit gravierende Sicherheitslücken bei Herstellern von Anti-Viren- und -Malware-Software entdeckt. Davon betroffen waren Hersteller wie AVG, ESET, FireEye, Kaspersky, Sophos und Trend Micro.

Ihr habt die Wahl: Macht mit bei den Reader's Choice Awards 2025 und bestimmt eure Hersteller des Jahres!