Netzwerk „Roter Oktober“ spioniert seit mindestens fünf Jahren

Der Name erinnert an Tom Clancy oder Filme aus Hollywood: „Operation Roter Oktober“ hat seit mindestens fünf Jahren im großen Stil Regierungsorganisationen, Forschungsinstitute und diplomatische Einrichtungen ausspioniert. Das russische Softwareunternehmen Kaspersky Lab veröffentlicht nun eine Analyse der Vorgänge.

Die Ermittlungen von Kaspersky Lab begannen im Oktober 2012, als sich Expertenteams des Unternehmens mit vermehrten Angriffen auf internationale diplomatische Einrichtungen beschäftigten. Dabei entdeckte man ein großflächiges Spionage-Netzwerk, das als „Operation Roter Oktober“ bezeichnet wird und ununterbrochen seit dem Jahr 2007 aktiv gewesen sein soll. Das kurz „Rocra“ genannte Netzwerk ist auch im Januar 2013 weiterhin in Betrieb.

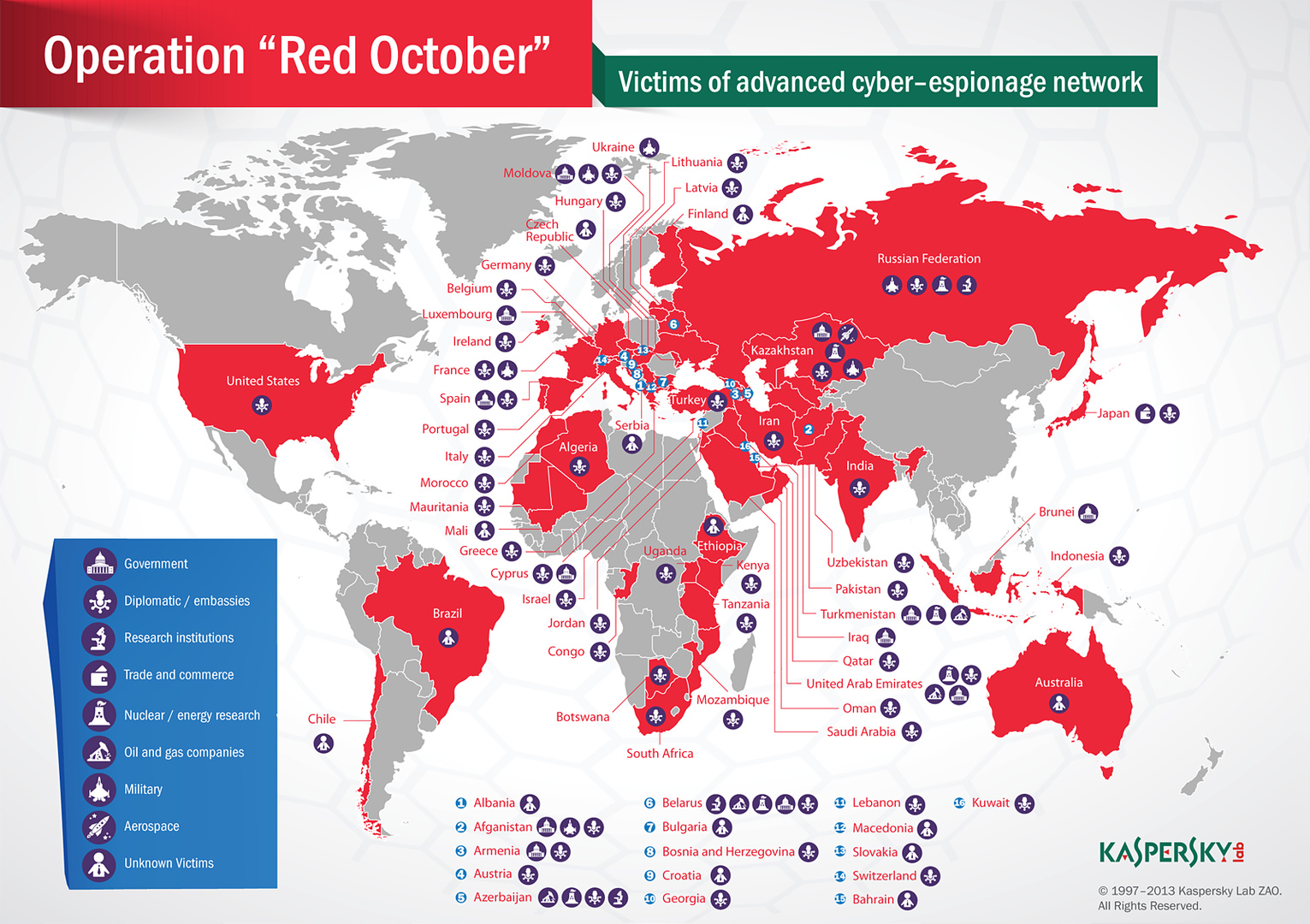

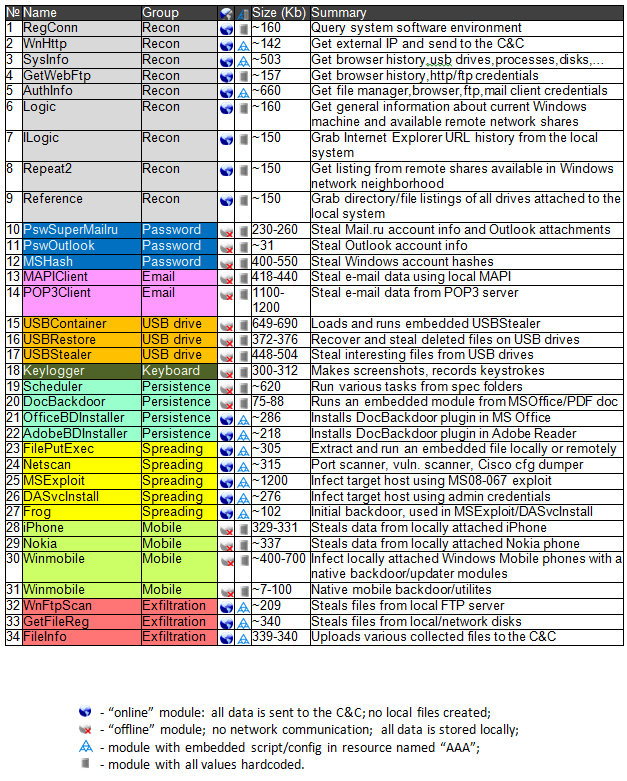

Die Angriffe konzentrierten sich zu einem großen Teil auf Ziele in Osteuropa und Zentralasien. Aber auch Mitteleuropa, Nord- und Südamerika, Afrika sowie Australien sind von den Geschehnissen betroffen. Die Malware „Rocra“ hat es neben Regierungsorganisationen und diplomatischen Einrichtungen auch auf Forschungsinstitute, Energie- und Atomkonzerne, Handelsorganisationen sowie Einrichtungen der Luft- und Raumfahrt abgesehen. Die Malware setzt auf ein modulares System, das aus schädlichen Erweiterungen, Modulen zum Datendiebstahl und Backdoor-Trojanern besteht.

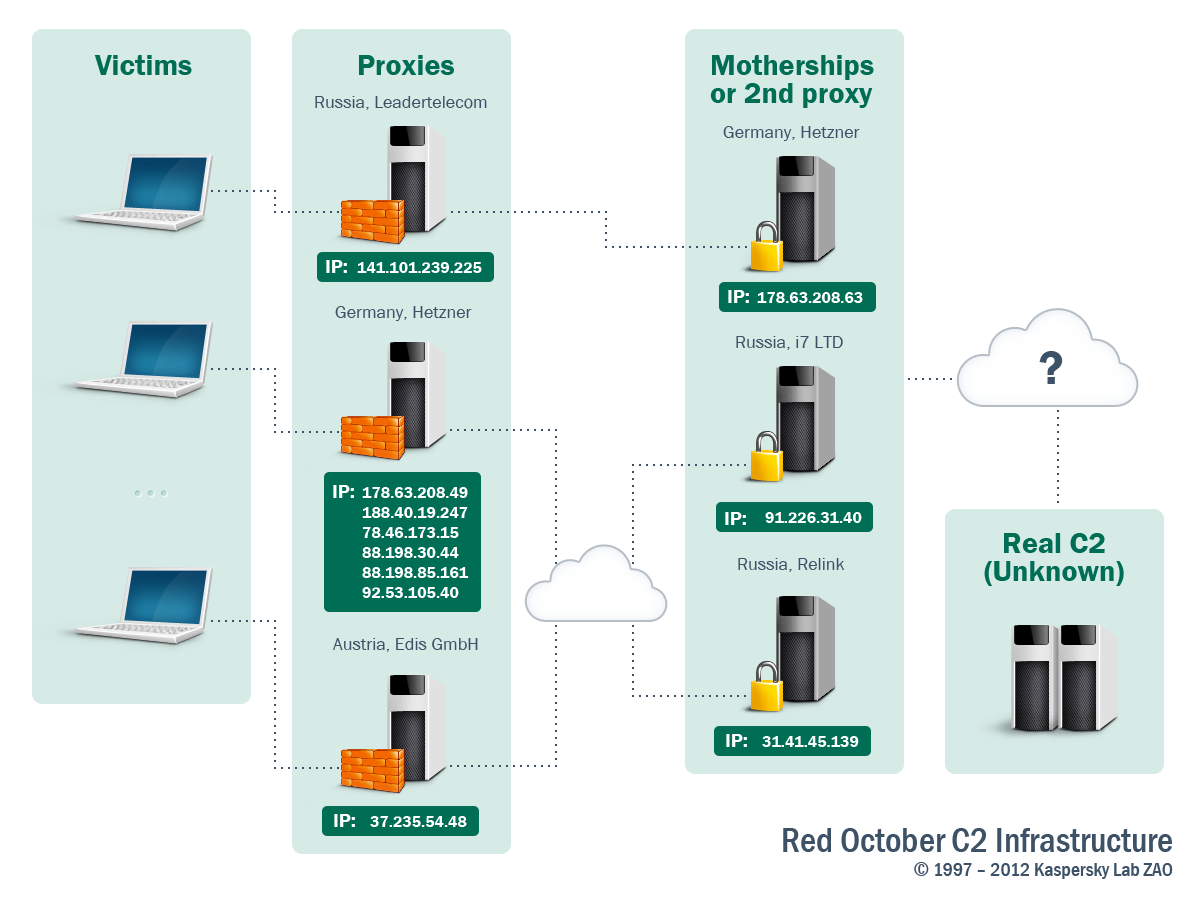

Der Ursprung des Netzwerks ist bisher nicht lokalisiert worden, doch vermutet Kaspersky Lab russischsprachige Entwickler hinter den Modulen der Malware, die wiederum auf bereits bestehende Exploits von chinesischen Hackern setzt. Die Server zur Kontrolle der infiltrierten Systeme wurden auf diverse Regionen und über 60 Domains verteilt. Hauptsächlich aber auf Standorte in Deutschland, Russland und Österreich. Das eigentliche Kontrollsystem versteckt sich hinter dieser, später bei einer Analyse der Command-and-Control-Infrastruktur als Ansammlung von Proxy-Servern identifizierten, Einrichtung. Unter den entwendeten Dokumenten mit 34 verschiedenen Dateiendungen ist vor allem die Endung „acid“ nennenswert, da diese auf die unter anderem von der Europäischen Union und der NATO eingesetzte Software „Acid Cryptofiler“ schließen lässt. Das Programm wird zum Verschlüsseln und sicheren Verstauen vertraulicher Unterlagen genutzt.

Mit sogenannten Spear-Phishing-E-Mails, also speziell für diesen gezielten Angriff ausgelegte Phishing-E-Mails, wurden die erstellten Exploits verschickt, um Schwachstellen in Microsoft Office beziehungsweise Microsoft Excel auszunutzen. Diese Dokumente erlaubten im Anschluss die Installation von Schadsoftware auf dem infiltrierten System. Die in den Dokumenten eingebettete und ausführbare Datei wurde von den Angreifern durch eigenen Code ersetzt, doch stammen die verwendeten Exploits ursprünglich aus Cyberattacken gegen Aktivisten in Tibet sowie militärische Ziele und den Energiesektor in Asien.

Kaspersky Lab weist der modularen Funktionalität von „Rocra“ drei Besonderheiten zu, die spezifisch für diese Malware sind und keine Ähnlichkeiten zu bereits untersuchten „Cyberspionage-Kampagnen“ haben. Das als einzigartig beschriebene „Wiederbelebungs“-Modul erlaubt auch nach Entdeckung und Entfernung der Schadsoftware eine weitere Kontrolle über das System. Das Modul tarnt sich als Plugin von Microsoft Office oder dem Adobe Reader und erlaubt durch das Öffnen einer präparierten Datei die weitere Kontrolle über das System. Die Absicht vor allem auf vertrauliche Dokumente zugreifen zu wollen zeigt sich an mehreren kryptografischen Spionage-Modulen, die es zum Beispiel auf Dateien mit Endungen der Software „Acid Cryptofiler“ abgesehen haben, die seit Sommer 2011 auch von der NATO, EU, dem Europäischen Parlament und der Europäischen Kommission genutzt wird. Als drittes spezifisches Merkmal nennt Kaspersky Lab die breite Ausrichtung von „Rocra“. Nicht nur der klassische PC ist betroffen, auch Smartphones, Switches, Router und gelöschte Dateien von Wechseldatenträgern wurden gezielt ins Visier genommen.

Zum aktuellen Zeitpunkt liegen keine Beweise für einen staatlich finanzierten und organisierten Angriff vor. Die gestohlenen Dokumente sollen sensible Informationen von „höchster Stufe“ enthalten und zum Beispiel geopolitische Daten betreffen, die wiederum für einige Nationalstaaten von Interesse sein könnten. Diese Informationen könnten aber auch weltweit im Untergrund an den Höchstbietenden veräußert werden, so die bisherigen Einschätzungen. Die Untersuchungen an „Rocra“ werden weiterhin aktiv vorangetrieben. Neben den Kaspersky Labs kommen internationale Organisationen, Vollzugsbehörden und sogenannte Computer Emergency Response Teams (CERTs) zum Einsatz. Die sehr detaillierte Analyse wird in mehreren Abschnitten auf einem von den Kaspersky Labs betriebenen Blog veröffentlicht.

Ihr habt die Wahl: Macht mit bei den Reader's Choice Awards 2025 und bestimmt eure Hersteller des Jahres!