Spoofing-Lücken bei Tabbed Browsing

Alle Browser mit Unterstützung für Registerkarten („Tabs“) und der Internet Explorer mit entsprechenden Erweiterungen sind für mindestens eine Spoofing-Attacke anfällig. Diese erlauben es einer boshaften Website mittels diverser Tricks, an in anderen Tabs eingegebene Daten zu gelangen.

Ein solche Website kann aus einem inaktiven Tab heraus einen Javascript-Dialog im Vordergrund anzeigen, welcher den Eindruck erweckt, als gehöre er zu der im aktiven Tab dargestellten Website. Die in diesem Dialog eingegebenen Daten werden dann jedoch nicht an die sich im aktiven Tab befindliche Website gesendet, sondern an diejenige im inaktivem Tab, welche den Javascript-Dialog aufgerufen hat. Der Anwender kann sich also nicht darauf verlassen, dass im Vordergrund erscheinende Javascript-Dialoge auch tatsächlich von der Website im momentan aktiven Tab stammen.

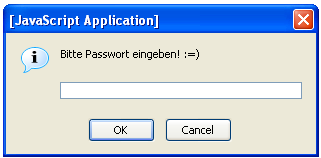

Javascript-Dialoge, welche zur Texteingabe auffordern, werden stets in einem kleinen, separaten Fenster angezeigt (siehe nebenstehender Screenshot), sind also nicht zu verwechseln mit normalen Eingabefeldern, wie es sie auf quasi jeder Website gibt. Stutzig werden sollte der Anwender bei der Eingabe sensibler Daten an dieser Stelle schon deshalb, weil diese Dialoge den eingetippten Text stets im Klartext darstellen, also keine Sternchen als Platzhalter anzeigen wie bei gewohnten Passwort-Eingaben. Secunia, Entdecker der Sicherheitslücke, hat eine Demo online gestellt.

Eine zweite Spoofing-Lücke betrifft lediglich Mozilla-Browser, also unter anderem Mozilla Firefox, die Mozilla Suite und Camino. Eine Website kann aus einem inaktivem Tab heraus den Eingabe-Fokus des aktiven Tabs auf eines ihrer eigenen Eingabefelder setzen. Somit wird Text, den der Anwender im aktiven Tab eingibt, nicht an die Website in selbigem, sondern an die entsprechend manipulierte Website im inaktiven Tab gesendet. Dem aufmerksamen Anwender fällt dabei eventuell auf, dass die eingetippten Daten nicht in den Eingabefeldern der Website im aktiven Tab erscheinen. Bis dahin können sensible Daten jedoch bereits in die Hände Krimineller gelangt sein. Auch zu dieser Sicherheitslücke existiert eine Demonstration.

Zumindest der zweite Bug existiert schon seit Anfang 2002 in Mozillas Bug-System Bugzilla (Bug #124750), wurde jedoch offenbar erst sehr viel später als sicherheitsrelevant erkannt. Ein Workaround wurde in den „Aviary“-Entwicklungszweig, welcher am 9. November als Firefox 1.0 veröffentlicht werden soll, eingepflegt. In den nächsten Tagen darf mit einem weiteren Release-Kandidaten gerechnet werden, welcher unter anderem diese Sicherheitslücke schließt. Stellenweise wird bemängelt, dass es sich dabei nicht um eine endgültige Lösung handeln kann, da das Setzen des Fokus mit diesem Workaround lediglich noch dem aktiven Tab möglich ist.

Wie es um Updates bei den anderen betroffenen Browsern wie Opera, Safari und Konqueror steht, konnten wir nicht in Erfahrung bringen. Weitere Informationen gibt es im Security Advisory von Secunia bezüglich der Mozilla-Browser.