Darkleech-Toolkit kompromittiert Apache-Server

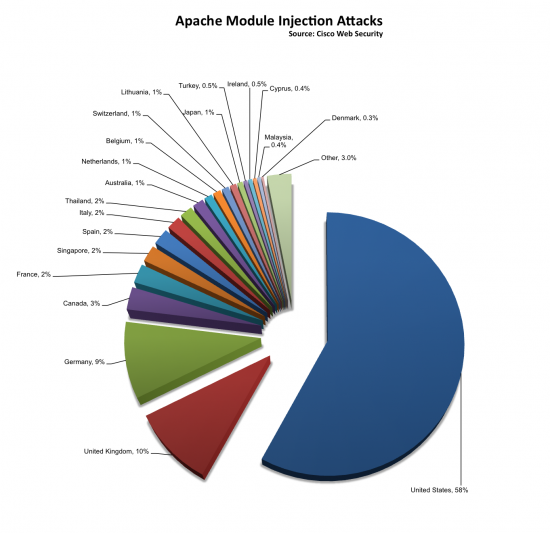

Seit dem Sommer 2012 werden Apache-Server in möglicherweise sehr großem Umfang von der Server-Malware „Darkleech“ infiziert. Die anhaltenden Attacken haben allein in den letzten Wochen bis zu 20.000 Webseiten befallen. Das brachte eine Untersuchung von Cisco jetzt ans Licht. Betroffen sind alle Apache-Versionen seit 2.2.2.

Die Untersuchung von Darkleech durch den Netzwerkausrüster Cisco, die über sechs Wochen im Februar und März 2013 stattfand, belegte die Infektion von mindestens 2.000 Apache-HTTP-Servern in diesem Zeitraum. Da ein Apache-Server im Durchschnitt rund zehn Webseiten hostet, kommt die Zahl von rund 20.000 neu infizierten Webseiten zustande. Zuerst entdeckt wurde die Schadsoftware vom russischen Malware-Forscher Denis Sinegubko, der darüber in seinem Blog berichtete.

Darkleech geht bei der Auswahl der Seiten, die befallen werden, äußerst intelligent vor. Die IPs des Seiteninhabers werden ebenso wenig infiziert wie die von Sicherheitsunternehmen oder Webhostern, deren IPs von der Schadsoftware in einer Blacklist gespeichert werden. Darkleech injiziert auf dem Server dynamisch, nur während des Besuchs der Webseite, unsichtbare iFrames, die auf verseuchte Webseiten zeigen. Das macht die Entdeckung der iFrames besonders schwierig. Wie Darkleech die Server infiltriert ist auch neun Monate nach dem ersten Bekanntwerden der Server-Malware nicht völlig gesichert. Vermutlich werden Apache-Module über eine SSH-Backdoor geladen und konfiguriert. Eine weitere Möglichkeit sind Lücken in grafischen Administrationswerkzeugen wie beispielsweise Plesk oder CPanel.

Nachdem eine Webseite infiziert ist und Besucher auf verseuchte Seiten umleitet, lauert dort Schadsoftware aus dem Blackhole Exploit Kit, womit dann bekannte Schwachstellen in Oracles Java sowie Adobe Flash und Acrobat Reader zur Kompromittierung der Hardware der Webseiten-Besucher ausgenutzt werden.

Die freie Software Apache ist die weltweit am meisten genutzte Server-Software und kommt vorwiegend unter Linux zum Einsatz. Die Schadsoftware versteckt nicht nur iFrames, sondern kontrolliert nach der Infektion des Servers auch dessen SSH-Implementation, indem sie den SSH-Daemon gegen eine präparierte Version austauscht und die Zugangsdaten speichert, so dass nur ein Backup samt Austausch der Passwörter den Server wieder unter die Kontrolle des Administrators bringt.