Equation Group: Kaspersky warnt vor Spionage-Gruppe in neuer Dimension

Die Experten von Kaspersky Lab haben einen Bericht zur „Equation Group“ getauften Spionage-Gruppe veröffentlicht. Kaspersky spricht von einer großen Bedrohung mit hoher technischer Komplexität und Raffinesse, die in dieser Form bislang noch nicht verzeichnet wurde. Wer dahinter steckt, lässt sich jedoch nicht klar ausmachen.

Mit der Spionage-Gruppe Equation Group hat Kaspersky Lab eine Organisation im Blick, die seit mindestens 14 Jahren mit sehr komplizierten und vor allem auch kostenintensiven Angriffen eine neue Form der Cyber-Spionage betreibt. Dabei werden nicht nur Opfer infiziert und Daten abgriffen, sondern diese Angriffe auch in professioneller Weise wieder verdeckt.

Vielseitige Angriffsmöglichkeiten

Für die Angriffe werden eine ganze Reihe von Implantaten (Trojanern) eingesetzt, darunter EquationLaser, EqationDrug, DoubleFantasy, TripleFantasy, Fanny und GrayFish. Die Experten sind sich aber sicher, dass noch weitere Implantate im Umlauf sind, so dass der genaue Umfang der Angriffe noch gar nicht ausgemacht werden könne.

Die Angriffe stechen dabei in ihrer Qualität hervor. Die Equation Group hat es beispielsweise gezielt auf die Firmware von Festplatten von Herstellern wie Seagate, Western Digital, Toshiba, Maxtor und IBM abgesehen. Dieser Angriff hat vor allem deshalb eine hohe Qualität, weil die Schadsoftware nur schwer wieder gelöscht werden kann. Die Malware kann sich selber wiederherstellen, bestimmte Festplattenbereiche vor der Löschung schützen oder diese auch gezielt löschen. Zudem lässt sich der Angriff kaum entdecken.

Auch der Fanny-Wurm hat das Interesse der Sicherheitsexperten geweckt, denn mit diesem werden gezielt AirGapped-Netzwerke, Netzwerke die nicht mit dem Internet verbunden sind, angegriffen. Der Wurm versteckt sich dabei in einem Bereich des USB-Sticks und erfasst die Topologie des Netzwerkes. Wird der Datenträger mit einem Computer verbunden, der über einen Internetzugang verfügt, schickt Fanny die gesammelten Daten an einen Command-&-Control-Server. Der Angreifer ist dann in der Lage, Befehle in dem AirGapped-Netzwerk einzuschleusen, die bei erneuter Verbindung mit dem Netzwerk durch den Wurm durchgeführt werden.

Bei den Angriffen geht die Equation Group nicht nur den klassischen Weg über das Internet, sondern versteckt die Schadsoftware auch in physischen Trägern. So wird berichtet, dass Teilnehmer einer wissenschaftlichen Konferenz in Houston, Texas kurze Zeit später eine CD-ROM erhielten, die Inhalte der Konferenz enthielt. Darüber konnten die Angreifer das Implantat DoubleFantasy platzieren.

Wer steckt hinter der Equation Group?

Die Equation Group verfügt über eine große Infrastruktur mit zahlreichen Command-&-Control-Servern sowie über 300 Domains. Die Server werden in vielen Länder betrieben, darunter auch Deutschland, Großbritannien und die USA. Darüber hinaus führt Kapserky Lab Costa Rica, Italien, Kolumbien, Malaysia, die Niederlande, Panama und die Tschechische Republik auf. Zudem gehen die Experten davon aus, dass die Equation Group mit anderen einflussreichen Gruppen wie beispielsweise den Betreibern von Flame und Stuxnet interagiert. Dabei scheint die Gruppe allerdings eine führende Rolle inne zu haben und hatte in der Vergangenheit Zugang zu Zero-Day-Sicherheitslücken, bevor diese von anderen Gruppen genutzt wurden.

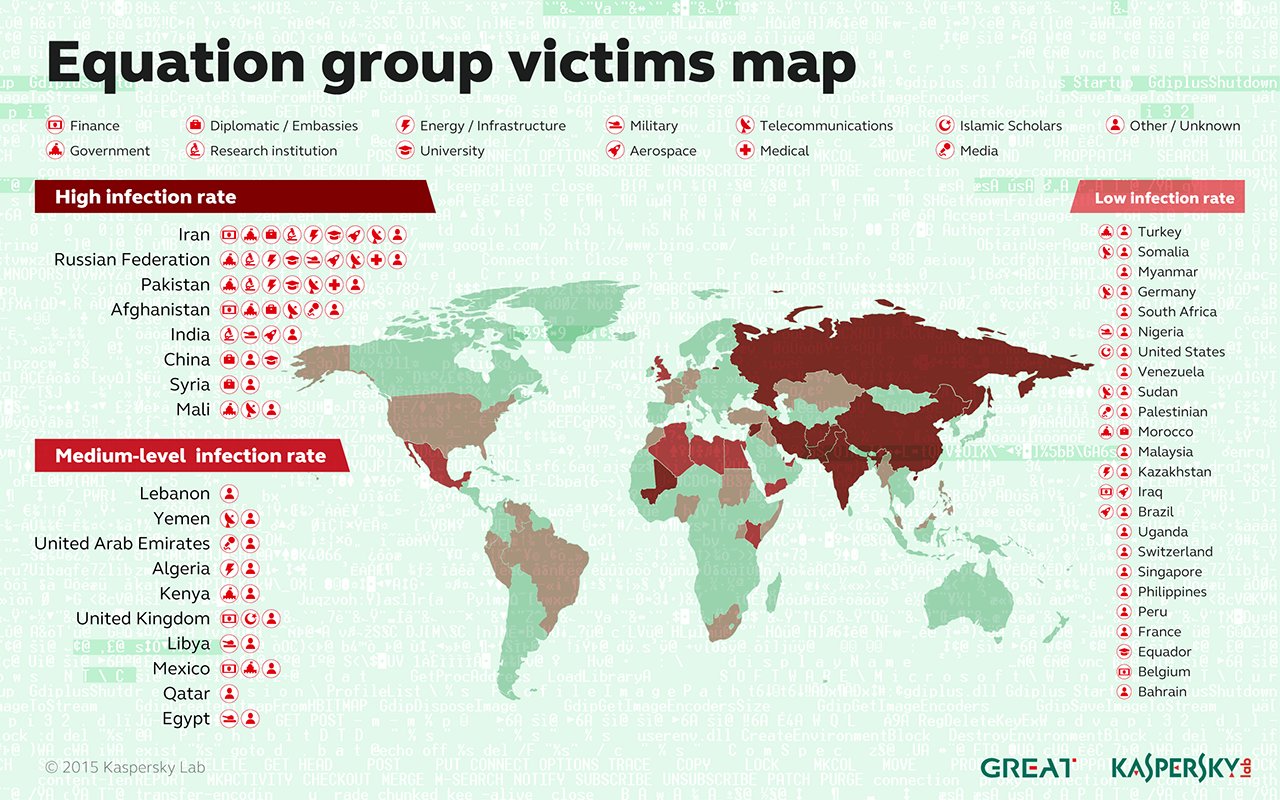

Zu den Opfern zählen vor allem Unternehmen aus der Industrie, wobei Kaspersky Lab von tausenden, vielleicht sogar zehntausenden Betroffenen in über 30 Ländern spricht. Neben Unternehmen sind aber auch Regierungs- und diplomatische Organisationen, Militär, islamische Aktivisten, Gelehrte und Massenmedien angegriffen worden.

Konkrete Angaben, wer hinter der Gruppe steckt, machen die Experten nicht, doch deutet das Unternehmen an, dass die Qualität, Komplexität und die Methoden durchaus von Geheimdiensten stammen können und teilweise auch dort zur Anwendung kommen. Gegenüber Forbes äußerte sich der US-Geheimdienst NSA zu den Berichten, merkte allerdings nur an, dass die Behörde „keine der Behauptungen des Berichts öffentlich kommentieren oder Details daraus diskutieren“ werde.

Der komplette Bericht von Kaspersky wird als PDF zum Download angeboten.