Bohemia Interactive: Über das Millionen-Dollar-Geschäft mit Cheatern

Einmal Cheater, immer Cheater: Auf der Games Developers Conference 2015 lieferte DayZ-Entwickler Eugen Harton eine spannende Analyse über das äußerst profitable Geschäft mit Cheats in Online-Spielen. Welche Tricks dabei verwendet werden, um den Spielverderbern auf die Schliche zu kommen, war ebenfalls Teil des Vortrags.

Zu Beginn seiner knapp einstündigen Präsentation hielt Eugen Harton, Associate Producer bei Bohemia Interactive, zwei Dinge unmissverständlich fest: Das „unhackbare Spiel ist ein Mythos“ und der Kampf gegen Cheater ist ein niemals endendes Katz-und-Maus-Spiel. Um jedoch zu verstehen, wieso einzelne Spielverderber sich dazu entscheiden, sich mit unlauteren Mitteln einen Vorteil gegenüber ihren Mitspielern zu verschaffen, müssen zunächst die Motivationen der darin verwickelten Personengruppen verstanden werden.

Im Rahmen seiner Cheater-Analyse am Beispiel der Early-Access-Phase von DayZ konnte Harton dabei vier beteiligte Gruppen benennen: Die Schöpfer (Hacker und Scripter), die Käufer der Mogelprogramme, die „Möchtegerns“ (engl.: „wannabes“) sowie die Griefer. Letztere bezeichnete Harton auch synonym als „Vandalen“, da sie nicht nur viel Zeit, sondern auch Geld darin investieren, Bohemia Interactive „schlecht aussehen zu lassen“. Während die Personengruppe der Griefer für ein Entwicklerstudio die größte Gefahr darstellt, da ihr primäres Ziel darin besteht, anderen Spielern jeglichen Spaß zu rauben und Schaden anzurichten, vereint alle Beteiligten eine besonders unliebsame Kombination: Paranoia, Geld und Hartnäckigkeit.

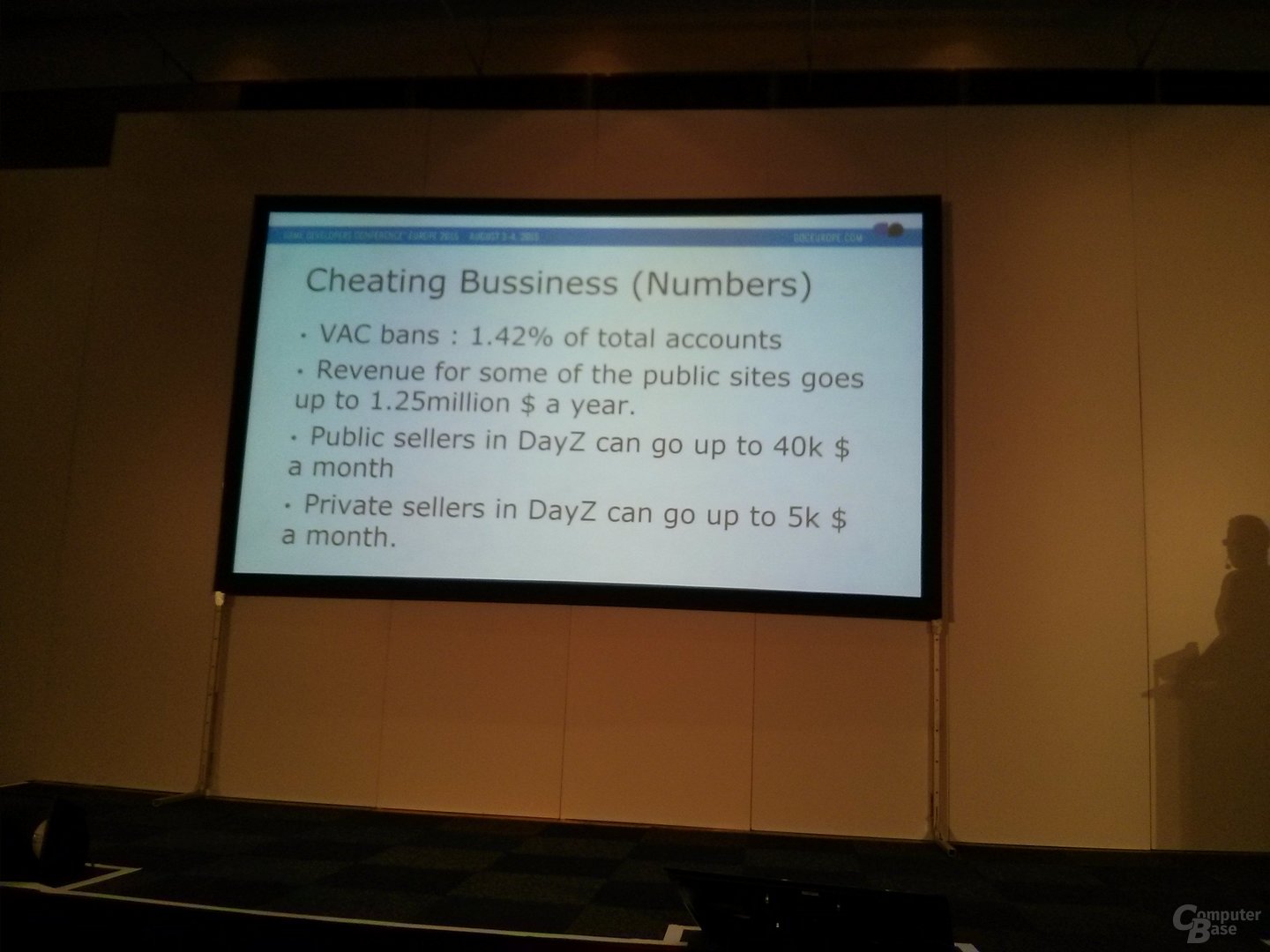

Die Zeiten, in denen Cheats öffentlich angeboten werden und jedem Interessierten kostenlos zugänglich gemacht werden, sind längst vorbei. Aus dem Schwindeln in Online-Spielen ist ein lukratives Geschäft mit hartnäckigen Wiederholungstätern geworden. Im Fall von DayZ wurden 1,39 Prozent aller verkauften Spiellizenzen bereits wegen Cheatens gebannt. Die Zahl beläuft sich mittlerweile auf rund 44.000 gebannte Konten. Besonders auffällig: Statt aufs Cheaten zu verzichten, verzichten die ertappten Cheater lieber aufs Spiel selbst. Mit einer „repeated offense rate“ von 76,11 Prozent greifen drei Viertel aller überführten Spielverderber erneut zu unerlaubten Hilfsprogrammen.

Im Laufe seiner Recherchen konnte Harton zwei Vertriebssektoren ausfindig machen. Der „öffentliche Sektor“ wirft nur im Fall von DayZ für die beteiligten Cheat-Entwickler bis zu 40.000 US-Dollar pro Monat ab. Einige der größeren Cheat-Plattformen erwirtschaften laut Harton sogar einen jährlichen Ertrag von bis zu 1,25 Millionen US-Dollar. Diese Angebote sind zumeist öffentlich in Foren oder auf dedizierten Webportalen gelistet und erfordern je nach Cheat eine Einmalzahlung zwischen einem und 500 US-Dollar oder setzen alternativ auf ein Abonnement-Modell. Die Preisspanne errechnet sich über die Anzahl der angebotenen Features, den versprochenen Kundenservice, die Ausfallsicherheit sowie die Kommunikationsmöglichkeiten mit den Entwicklern der Schummel-Tools.

„the paranoia is real“ Eugen Harton, Bohemia Interactive

Die Grundregel dahinter ist: Je mehr Leuten ein Cheat verfügbar gemacht wird, desto wahrscheinlicher werden er und seine Nutzer im Verlauf der Zeit erkannt und vom Spiel gebannt. Dies hat laut Harton zu mehreren Phänomenen geführt, die er mit den Worten „the paranoia is real“ beschrieb. Der „private Sektor“ des Cheat-Geschäfts ist mit monatlichen Einnahmen pro DayZ-Cheat-Verkäufer von bis zu 5.000 US-Dollar zwar nur geringfügiger lukrativ als sein großer Bruder, diese im kleinen Kreise vertriebenen Cheatprogramme setzen jedoch auf eine Vielzahl an Zugangsbeschränkungen, um sie möglichst lange vor den wachsamen Augen der Spielentwickler zu verbergen.

Um das „leaken“ von Cheats und deren Quellcode zu minimieren, setzen die Cheat-Entwickler auf eigene Online-Authentifizierungssysteme. So werden die erworbenen Cheats beispielsweise an die Hardware-ID des Käufers gekoppelt, was eine dauerhafte Online-Verbindung zum Server des Cheat-Anbieters erfordert. Um sich von der Echtheit der Identität eines potentiellen Cheat-Kunden zu überzeugen, verlangen Anbieter Ausweis-Nummern, persönliche Skype-Gespräche (nicht selten auf Russisch) oder gar eine Überprüfung des Profils ins Sozialen Netzwerken wie Facebook oder VK.com.

In der Zombie-Survival-Simulation ist der Funktionsumfang der angebotenen Cheatprogramme so umfangreich wie zerstörerisch: Das Portfolio reicht vom direkten Itemverkauf hin zu Navi-Systemen zum Auffinden von gespawnten Gegenständen über zu Item- und Spielermagneten, „remote damage“-Hacks, die Spielern aus der Ferne Schaden zufügen, und schließlich bis zu „server crash“-Funktionen, die in puncto Spielspaßverderben selbst geradezu konservative Cheatmethoden wie „Aimbots“ und „Speedhacks“ in den Schatten stellen.

Cheat-Entwickler nutzen dabei jedes Einfallstor und jeden Angriffsvektor, der ihnen unter die Finger kommt. Während manche Cheats direkt im Speicher auf die spielrelevanten Werte zugreifen, diese auslesen und manipulieren, setzen andere auf eine Mischform herkömmlicher Cheatmethoden und Eigenheiten der ArmA-2-Engine. Bedingt dadurch, dass die DayZ zugrunde liegende Spielengine auf möglichst extensive Modifizierbarkeit ausgelegt wurde und eine eigene Gameplay-Script-Sprache SQF verwendet, ließen sich kuriose Cheat-Formen beobachten. So berichtete Harton von einem kreativen Cheater, der mittels DLL-Injection eine Methode fand, die SQF-Sprache zu nutzen, um sich ein Schild aus etlichen Pfeilen zu erstellen und daraufhin wild durch die Gegend laufend alles tötete, was seinen Weg kreuzte. Ein anderer war sogar in der Lage aus Einzelteilen improvisierte Tornadostürme zu beschwören, obwohl diese gar nicht als Asset oder Funktion in der Spiel-Engine bereitliegen. Zur ausgefeilten Kreativität dieser Hacker äußerte sich Harton erstaunt: „Wenn du die Chance bekommst, dem zuzusehen: Es ist verblüffend!“

Um solche Exzesse dennoch zu verhindern, arbeitet das Entwicklerteam ständig an neuen Möglichkeiten, den Cheatern auf die Schliche zu kommen. Ein Werkzeug dafür liefern die Cheater selbst: Die ausgeprägte Paranoia in der Szene, die dazu führt, dass sich potentielle Cheat-Kunden erst über Empfehlungen beziehungsweise Befürwortungen anderer Cheater in der Szene einbringen können, lässt eine sehr oberflächliche Reputationskultur entstehen. Über ihren Nickname oder Signaturschnipsel im Quellcode eines Cheats lassen sich Muster erkennen, die wiederum von den Anti-Cheat-Programmen erkannt werden können.

Zudem sei es ratsam, grundsätzlich dem Spielclienten nicht zu trauen. Das autoritative Servermodell von DayZ sieht insofern ausführliche „sanity-checks“ vor, um zu gewährleisten, dass die Gameplay-Logik nicht von manipulierten Client-Informationen verletzt wird. Ein weiterer wichtiger Bestandteil sei Code-Obfuskation, um es den Cheatern möglichst schwer zu machen, an die benötigten Speicherbereiche zu kommen. Köder in Form von intentional offen gelassenen „Abkürzungen“ für Cheat-Entwickler, um daraufhin in zeitlich verzögerten Bannwellen eine möglichst große Anzahl betrügender Spieler zu erwischen, gehören ebenso zum Anti-Cheat-Repertoire.

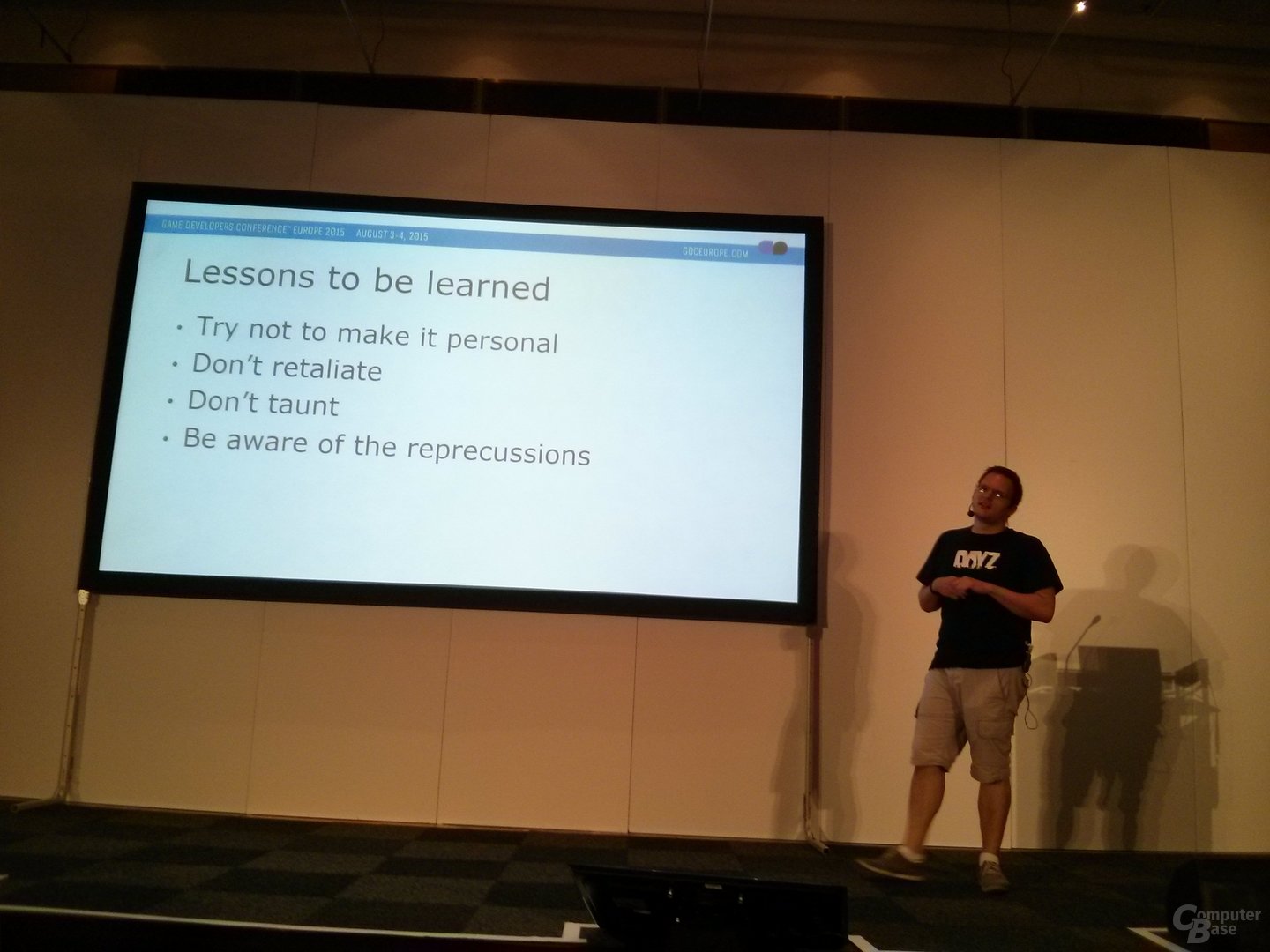

Während Bannwellen die schummelnden Endkunden fernhalten, zeigen sich im Umgang mit den Entwicklern hinter den Cheat-Programmen drei Wege als besonders fruchttragend: Einerseits liefern Insiderinformationen mittels angeheuerter „Spitzel“ aus der Cheater-Community besonders gute Erfolge, da Cheats von den DayZ-Entwicklern via Reverse Engineering erkannt und gepatcht werden können.

So sah sich Bohemia Interactive in der Vergangenheit gezwungen, einen Spitzel zu engagieren, um an ein Cheatprogramm aus einer russischsprachigen Cheater-Community (der Name liegt der Redaktion vor) zu gelangen, welches sie selbst nicht ohne Background-Check via Skype-Gespräch auf russisch erwerben hätten können. Den auf der GDC 2015 anwesenden Entwicklern riet Harton insofern, sich frühzeitig mit der Infiltration von einschlägigen Hacking-Seiten, -Foren und Cheat-Communities auseinanderzusetzen. Auf die Nachfrage aus dem GDC-Publikum, ob Harton um „Doppelagenten“ besorgt sei, erwiderte er: „Doppelagenten sind eine reale Sache“, wenn sich Insider jedoch dem Studio anbieten, seien Gegenproben im Hinblick auf ihre Daten und Informationen üblich. Eine interessante Abwehrmaßnahme sei die technische Lösung der oben erwähnten Cheater-Community gewesen: Nachdem die Webseitenbetreiber feststellten, dass Mitarbeiter von Bohemia Interactive mittels VPN mitlesen, wurde dem dazugehörigen IP-Block ein anderer Teil der Webseite zugewiesen, der die wichtigsten Cheats vor den Augen der Spieleschmiede verbergen sollte.

Eine ergänzende und nachhaltige Strategie sei der juristische Weg. Neben der Möglichkeit, Webseiten bei Rechtsverstößen zu belangen, nutzten viele Webangebote auch Zertifikate, die mit „Fair Use“-Klauseln ausgehändigt wurden und von der entsprechenden Ausgabestelle bei einem Verstoß wieder eingezogen werden können. Insbesondere, wenn Cheat-Entwickler ihr Geschäftsmodell im Internet in großem Stil als Firma ausführen, basiert deren Konzept laut Harton „größtenteils auf Steuerbetrug“: Durch Hinweise an die zuständigen Steuerbehörden könnte so manchem Cheat-Hersteller eine Haftstrafe blühen.

Die eigene Community einzubinden, um Exploits oder Cheats zu melden, war laut Harton ebenfalls erfolgreich. Alleine im letzten Monat habe man auf diese Weise acht Exploits schließen können. Finanzielle Belohnungen für die Finder von Sicherheitslücken seien hierbei ein probates Mittel.

Die Zukunft in puncto Cheating sah Harton kritisch: So könne er sich unter anderem vorstellen, dass Cheat-Entwickler sich näher an die Hardwareebene heranwagen. Hacks von Spielecontrollern mittels direktem Zugriff auf den Speicher oder via modifizierter Firmware seien ebenso denkbar wie extra für das Cheaten konzipierte Hardware. Da der USB 3.0 Standard „Direct Memory Access“ mit sich bringt, sind auf DMA-Angriffen basierende Cheat-Werkzeuge nur eine Frage der Zeit.

Dieser Artikel war interessant, hilfreich oder beides? Die Redaktion freut sich über jede Unterstützung durch ComputerBase Pro und deaktivierte Werbeblocker. Mehr zum Thema Anzeigen auf ComputerBase.