Ransomware: Teslacrypt hat vor allem deutsche Spieler im Visier

Die Sicherheitsexperten von Kaspersky warnen vor einer Erpresser-Software, mit der es Kriminelle speziell auf Spieler abgesehen haben. Die Ransomware Teslacrypt in der Version 2.0 tarnt sich als die gefährliche Cryptowall 3.0 und versucht, so Geld von den Opfern zu erpressen.

Teslacrypt ist ungefähr im Februar dieses Jahr aufgetaucht und hat vor allem auch deutsche Nutzer im Visier. So gibt Kaspersky an, dass 19,07 Prozent der abgewehrten Teslacrypt-Angriffe auf deutsche Kunden entfallen. Nur in Frankreich komme es mit 27,26 Prozent zu mehr Angriffen. Die USA liegt mit 9,22 Prozent auf dem dritten Platz, dahinter folgen Indien (5,76 Prozent), Italien (5,18 Prozent) und Großbritannien (4,44 Prozent). Gemessen wurden die Werte von Januar bis Juli dieses Jahres und beziehen sich auf alle Angriffe der unterschiedlichen Teslacrypt-Versionen.

Teslacrypt wird in der Regel mit den Exploit-Kits Angler, Nuclear oder Sweet Orange verteilt, wobei die Täter meist legitime Webseiten durch Hacks als Wirt nutzen. Die Kits nutzen wiederum gleich mehrere Schadcodes, durch die im Anschluss die Sicherheitslücken in Webbrowsern und deren Plugins für die Infizierung ausgenutzt werden.

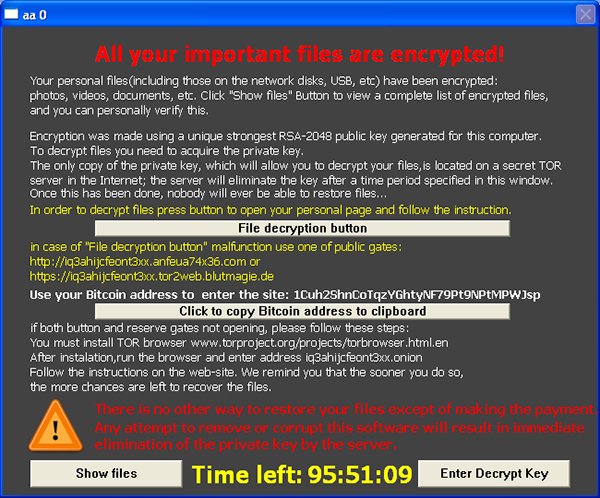

Die Ransomware verschlüsselt vor allem Spielstände oder Dateien von Spielen, die für die Ausführung notwendig sind. Diese Dateien sind nicht größer als 256 Megabyte und werden mit einem symmetrischen AES-256-Schlüssel chiffriert. Das Programm gibt allerdings vor, ein RSA-2048-Algorithmus komme zum Einsatz, der beispielsweise auch bei Cryptowall 3.0 Verwendung findet und nicht geknackt werden kann. Mit dieser Behauptung versuchen die Täter, den Druck auf die Opfer zu erhöhen und so die geforderte Summe von 500 US-Dollar zu erlangen.

Für jede Infektion generiert Teslacrypt eine neue Bitcoin-Adresse, die für die Zahlung des Lösegelds genutzt werden soll. Im Gegenzug soll der Nutzer dann den Schlüssel erhalten, der die Daten wieder entschlüsselt. Teslacrypt 2.0 arbeitet mit zwei Schlüsseln: Der Sessionschlüssel wird bei jedem Neustart der Malware neu generiert und dem Masterschlüssel, der für den jeweils infizierten Computer gültig ist. Problematisch ist zudem, dass die Schlüssel nicht auf der Festplatte gespeichert werden, sondern auf den Comand-and-Control-Servern (C&C), die alle im Tor-Netzwerk liegen.

Um sich vor einem solchen Angriff zu schützen, sollten Nutzer in jedem Fall den Webbrowser und sämtliche installierten Plugins stets auf dem neusten Stand halten. Darüber hinaus gilt es auch, Programme wie Adobe Flash und Java stets zu aktualisieren. Gerade Flash war in der jüngeren Vergangenheit häufig wegen Sicherheitslücken in die Kritik geraten, während Java dieses Schicksal zu Beginn des letzten Jahres ereilte. Abhilfe schaffen auch Antivirenprogramme, die die Ransomware häufig vor der Infizierung erkennen können.