Sicherheit: Malware-Kampagne gegen WordPress-Webseiten

Wie die Sicherheitsforscher von SucuriLabs berichten, befällt eine seit zwei Wochen anhaltende Malware-Kampagne immer mehr WordPress-Webseiten. Die Infektion findet hauptsächlich über Plugins für das weit verbreitete CMS statt. Derzeit werden rund 6.000 Webseiten täglich infiziert.

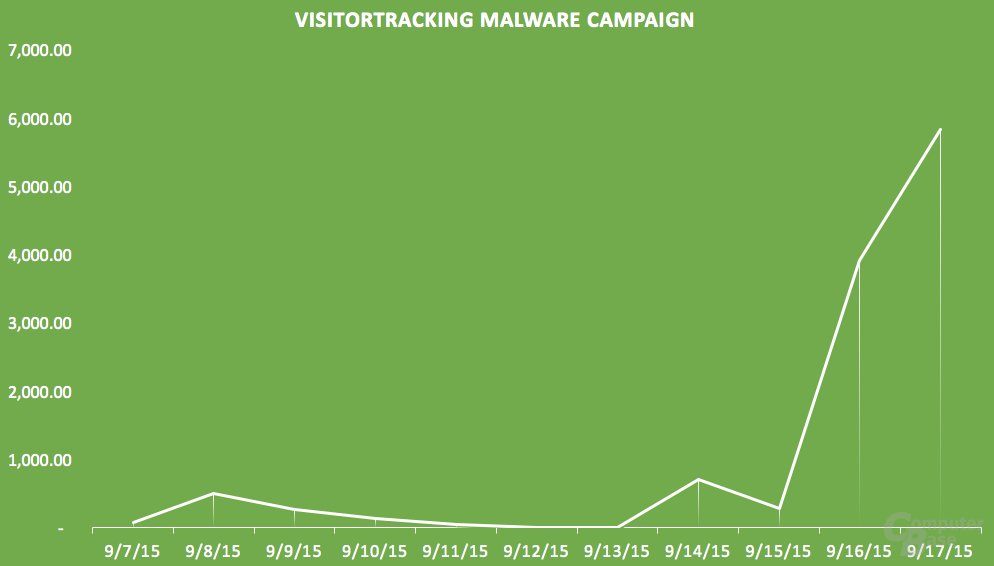

Die Kampagne der Cyber-Kriminellen läuft unter dem Namen VisitorTracker, zurückgehend auf die verwendete Malware namens visitorTracker_isMob. Eine damit infizierte WordPress-Seite leitet Besucher auf ständig wechselnde Landingpages um, die die PCs der Besucher mit dem Nuclear Exploit Kit infizieren. Dieses Kit ist derzeit eines der am weitesten verbreiteten Werkzeuge, um verschiedenste Zero-Day-Exploits zu verteilen. In den letzten drei Tagen sind die Infektionszahlen sprunghaft von rund Eintausend pro Tag um mehr als das Sechsfache gestiegen.

Wenn ein Anwender auf die präparierte Landingpage gerät, untersucht das Nuclear Exploit Kit den Computer auf ungepatchte Verwundbarkeiten, die durch einen der ausgelieferten Exploits ausgenutzt werden können. Es ist nicht das erste Mal, dass WordPress-Plugins für Angriffe gegen WordPress-Webseiten benutzt werden. Erst im März war ein Sicherheitsleck im Google-Analytics-Plugin missbraucht worden um WordPress-Instanzen zu übernehmen.

Webmaster sollten sicherstellen, dass sowohl WordPress selbst als auch alle genutzten Plugins auf dem neuesten Stand sind. Von den durch die Kampagne infizierten Seiten laufen 95 Prozent mit WordPress. Google hat inzwischen zahlreiche der infizierten Webseiten in seine Blacklist aufgenommen. SecuriLabs hat einen Scanner für WordPress-Domains bereitgestellt.

Auch ComputerBase war von dieser Kampagne vermutlich indirekt betroffen. Die Forenserver waren gestern durch eine DDoS-Attacke über eine gehackte WordPress-Seite zeitweise nicht erreichbar.