Locky: Mit Backups vor den Krypto-Trojanern schützen

In den letzten Wochen kursieren vermehrt Krypto-Trojaner wie Locky und TeslaCrypt. Daher gibt das Bundesamt für Sicherheit in der Informationstechnik (BSI) nun einige Tipps, wie sich Nutzer und Unternehmen vor den Trojanern schützen können. Der zentrale Hinweis: Backups erstellen.

Bei den Krypto-Trojanern handelt es sich um Ransomware. Der gravierende Unterschied zu sonstiger Malware: Wenn so ein Trojaner das System infiziert, werden die Dateien verschlüsselt. Von den Nutzern wird dann ein Lösegeld verlangt, um ein Entschlüsselungs-Tool zu erhalten. Im Kern handelt es sich also um nichts anderes als Erpressung.

Backups als effektivster Schutz vor Krypto-Trojanern

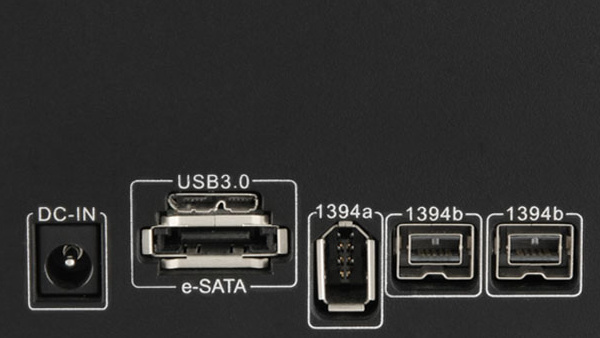

Um sich vor einem Datenverlust zu schützen, empfiehlt das BSI daher das regelmäßige Anlegen von Backups. „Regelmäßig angelegte Daten- und System-Backups sind im Falle einer Infektion durch einen Verschlüsselungs-Trojaner oft die einzige Möglichkeit, die betroffenen Dateien und Systeme wiederherzustellen und größeren Schaden zu vermeiden“, so das BSI. Da die Krypto-Trojaner auch externe Speichermedien befallen können, sollten die entsprechenden USB-Festplatten, USB-Sticks oder Cloud-Dienste nicht direkt mit dem System synchronisiert werden. Denn ansonsten werden auch die Sicherheitsdateien verschlüsselt.

Um eine Infektion mit einem Krypto-Trojaner im Vorfeld zu verhindern, lautet der Standard-Tipp: Das System mit Updates auf dem aktuellen Stand halten. Das gilt sowohl für das Betriebssystem als auch für Browser und Browser-Plugins wie Java und Flash. Zudem sollten Nutzer keine E-Mail-Anhänge von fragwürdigen Absendern öffnen.

Locky befällt Systeme per E-Mail-Anhängen und JavaScript

Der Krypto-Trojaner Locky sorgte in der letzten Woche für Aufsehen. Allein am Freitag sollen innerhalb eines Tages mehr als 40.000 Systeme infiziert worden sein, zeitweise waren es mehr als 5.000 pro Stunde, wie der IT-Sicherheitsforscher Kevin Beaumont auf Twitter mitgeteilt hat.

Neben zahlreichen Privatanwendern soll auch ein Server vom Fraunhofer-Institut in Bayreuth betroffen sein, wie Heise Online berichtet. Verbreitet hat sich Locky zunächst per E-Mail. Im Anhang befindet sich ein Office-Dokument mit einem Makro-Code, der den Schadcode ausführt. Für Office-Nutzer empfiehlt es sich daher, die automatische Ausführung von Makro-Codes zu deaktivieren. In der Grundeinstellung ist dies auch der Fall, allerdings fordert Locky die Nutzer dann auf, die Makro-Funktion zu aktivieren. Mittlerweile soll sich Locky – ebenso wie TeslaCrypt – aber auch über JavaScript-Dateien verbreiten.

Gegenwärtig ist noch keine Möglichkeit bekannt, wie befallene Systeme wieder entschlüsselt werden können, ohne eine Lösegeld zu bezahlen. Von diesem Schritt raten IT-Sicherheitsexperten wie Beaumont oder das BSI allerdings ab.

Das Kernproblem ist: Selbst wenn die Summe bezahlt wurde, ist nicht sicher, ob das Entschlüsselungs-Tool tatsächlich funktioniert.