AceDeceiver: Trojaner nutzt Lücke in Apples DRM-Verfahren

Nachdem Palo Alto Networks bereits Anfang des Monats mit KeRanger über den ersten wirksamen Erpresser-Schädling für OS X informierte, warnt das Sicherheitsunternehmen nun vor dem iOS-Trojaner „AceDeceiver“, welcher über eine Lücke in Apples FairPlay in den App Store gelangt ist.

Laut den Experten soll die verwendete Schwachstelle bereits seit 2013 bekannt sein, auch wenn diese bisher vorrangig zum Installieren von gecrackten Apps Verwendung fand. Der jetzt dokumentierte Angriff zeigt jedoch, dass sich darüber hinaus über die beschriebene Schwachstelle Apps auf iOS-Geräten installieren lassen, ohne dass dafür ein Enterprise-Zertifikat benötigt wird. Dieses ermöglicht normalerweise das Aufspielen und Starten von Applikationen außerhalb des App Store. Hier ist jedoch ein manueller Download sowie die Bestätigung der Installation in mehreren Schritten vonnöten.

Infizierung über Desktop-Software und App Store

Die Angreifer haben es dabei offenbar zunächst nur auf die chinesische Region abgesehen, was sich jedoch jederzeit ändern könnte. Die Schadsoftware selbst gelangt in zwei Schritten auf das Mobilgerät: Benötigt wird dazu zunächst ein Windows-Dienstprogramm mit dem Namen „Aisi Helper’s PC“, welches vorgibt, bei einem iDevice einen Jailbreak durchzuführen, Backups zu erstellen oder das Gerät zu säubern. Eine Software für OS X ist dagegen nicht bekannt.

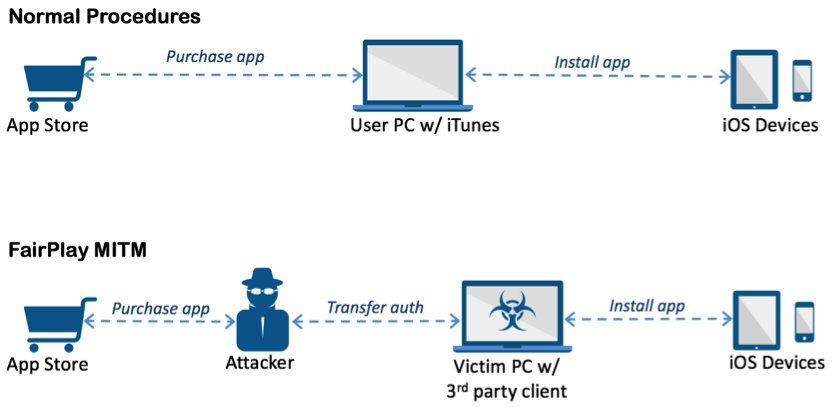

Über einen sogenannten „Man-in-the-Middle-Angriff“ simuliert die Software die Kommunikation zwischen iTunes und dem App Store, womit iOS davon ausgeht, dass die infizierte Applikation vom Inhaber des Gerätes rechtmäßig erworben wurde. Für den zweiten Schritt muss der Angreifer zuvor die veränderte Applikation in den App Store platziert und einmal heruntergeladen haben, um somit an die jeweilige Autorisierung zu gelangen. Diese würde sich laut den Experten ohne Probleme auf den Servern der Angreifer speichern und zur späteren Installation der Malware verwenden lassen. Das Aufspielen der Schadsoftware scheint automatisch zu starten, sobald ein iPhone oder iPad an den Rechner angeschlossen wird.

Eine Infektion per manuellem Download über den App Store soll ebenfalls möglich gewesen sein. So sollen es zwischen dem 10. Juli 2015 und dem 30. Januar 2016 drei Schädlinge samt Updates insgesamt siebenmal an Apples Sicherheitsmechanismen vorbei in den App Store geschafft haben. Die Angreifer hatten dabei das Verhalten der Software über die IP-Adresse den jeweiligen Regionen angepasst: So bekamen Nutzer in den chinesischen Regionen manipulierte Spiele und weitere Apps zum Download angeboten, welche die Eingabe der Apple-ID samt Passwort voraussetzte. Außerhalb von China bekamen Nutzer dagegen lediglich eine Wallpaper-App zu Gesicht.

Problem bereits mehr als drei Jahre bekannt

Die infizierten Apps wurden von Apple umgehend aus dem Store entfernt, nachdem die Experten das Unternehmen Ende Februar 2016 von den Funden unterrichtet hatte. Dem Umstand geschuldet, dass Apple die Schwachstellen jedoch nicht so einfach ohne weiteres beseitigen könne, sind die Angreifer laut Palo Alto Networks auch weiterhin in der Lage, die gespeicherten Autorisierungen zu nutzen. Dies ist nicht zuletzt dem von Apple verwendeten Rechte-Management-System zuzuschreiben.

Zum Schutz empfehlen die Sicherheitsexperten den Nutzern die Aktivierung der Zwei-Faktor-Authentifizierung für ihre Apple-ID.