Linux-Jahresrückblick 2016: Viele Fortschritte zum 25. Jubiläum

4/6Ärger im Internet der Dinge

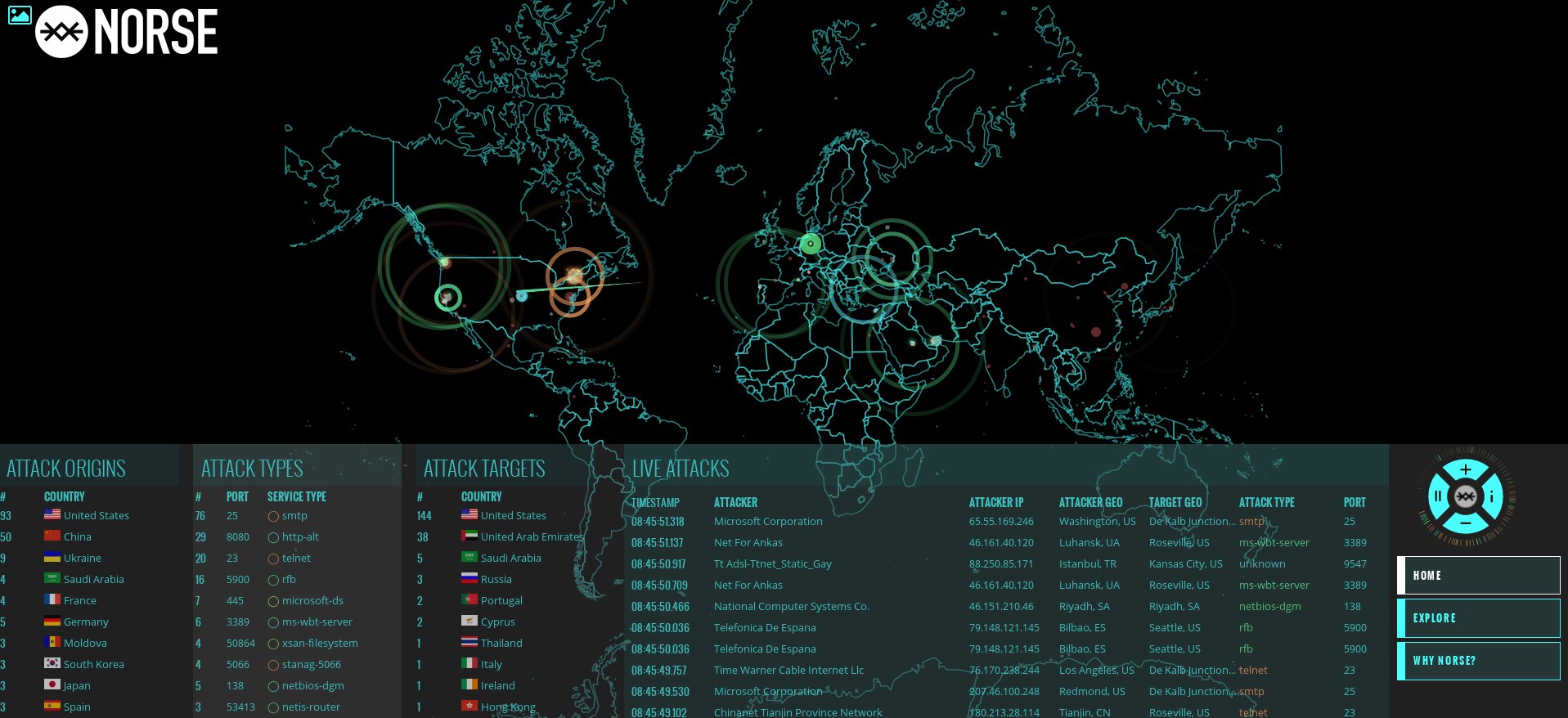

Bereits seit Jahren warnen Sicherheitsexperten vor den Gefahren, die durch Milliarden ungesicherter Geräte im Internet der Dinge (IoT) auf uns zukommen. Dabei ist alleine schon der Gedanke, dass eine Armee von digitalen Thermostaten oder ähnlichen mit WLAN versehenen Haushaltsgeräten das Internet zum Stillstand bringen könnten, an Absurdität kaum zu überbieten. Jedoch genau das ist prinzipiell passiert.

Am 21. Oktober fand eine DDoS-Attacke auf den DNS-Provider Dyn statt, die einen Großteil des Internets an der Ostküste der USA in drei Wellen lahmlegte, aber auch weltweit Auswirkungen zeigte. Betroffen waren neben Dyn selbst unter vielen anderen Amazon, CNN, GitHub, Netflix, PayPal, Reddit, Spotify, Twitter und Verizon.

Wurde zunächst vermutet, bei dem Ausmaß des Angriffs stehe der Geheimdienst einer Nation mit seiner Hacker-Brigade hinter dem Angriff, so stellte sich jedoch später heraus, dass die Täter Script-Kiddies waren, die sich des Mirai-Botnets bedienten. Dabei handelte es sich hauptsächlich um eine Botnet-Armee gekaperter, gar nicht oder schlecht gesicherter IP-Kameras, deren zig Millionen IP-Adressen gezielt gegen Dyn eingesetzt wurden.

Das Problem, das weiterhin bestehen bleibt, ist jedoch, dass viele der Myriaden von Geräten des IoT schlecht oder gar nicht abgesichert sind und vermutlich niemals eine Aktualisierung der Software erhalten werden. Wenn aber bereits Jugendliche mit einem gemieteten Botnetz das Internet eines ganzen Landstrichs lahmlegen können, was können dann erst professionell gesteuerte Angriffsszenarien ausrichten? 2016 sorgte dafür, dass vielen Menschen bewusst wurde, dass es neben konventioneller Kriegsführung real auch den Cyberkrieg gibt, der unsere essentiellen Infrastrukturen lahmlegen kann, ohne dass dazu auch nur ein einziger Schuss abgefeuert werden muss.

Snaps, Flatpacks und Appimages

Viel Furore machten im Jahr 2016 neue Paketsysteme, allen voran die bei Canonical erfundenen Snap Apps. Dem vorausgegangen war die Entwicklung von Snappy Ubuntu, einem Ubuntu-Core-System, das mit dem neuen Paketsystem ausgestattet war. Snappy Ubuntu wurde entwickelt, um als Betriebssystem für das Internet of Things (IoT) Marktanteile für Canonical zu sichern.

Snap Apps, oder kurz Snaps, bringen im Gegensatz zu den herkömmlichen DEB-Paketen alle Abhängigkeiten gleich mit. Es gibt auch Snaps, die ganze Frameworks und Laufzeitumgebungen enthalten und von anderen Snaps eingebunden werden können. Mehrere Versionen können nebeneinander in ihren eigenen Verzeichnissen existieren. Snaps laufen in Sandboxen, hier snap confinement genannt, und können als Ganzes aktualisiert und zurückgerollt werden.

Das Gesagte trifft auch auf Flatpak zu, ein Format, das zeitgleich bei Fedora entwickelt wurde, sowie auf Appimage. Ein großer Vorteil der neuen Paketformate ist, dass Snaps und ebenso Flatpak und Appimages distributionsübergreifend eingesetzt werden können und dadurch die eher spezifischen Systeme DEB und RPM aufbrechen.

Snaps haben von den neuen Paketsystemen bisher die weiteste Verbreitung und finden in Routern, Switches, Drohnen, Robotern und Geräten der Heimautomation Anwendung. Hier könnten sie als offener Standard einen wichtigen Aspekt zur Absicherung von Geräten im IoT bilden, da sie zentral und automatisiert aktualisiert werden können.