Sicherheit: Gefährliche Lücke in PHP-Webmailer

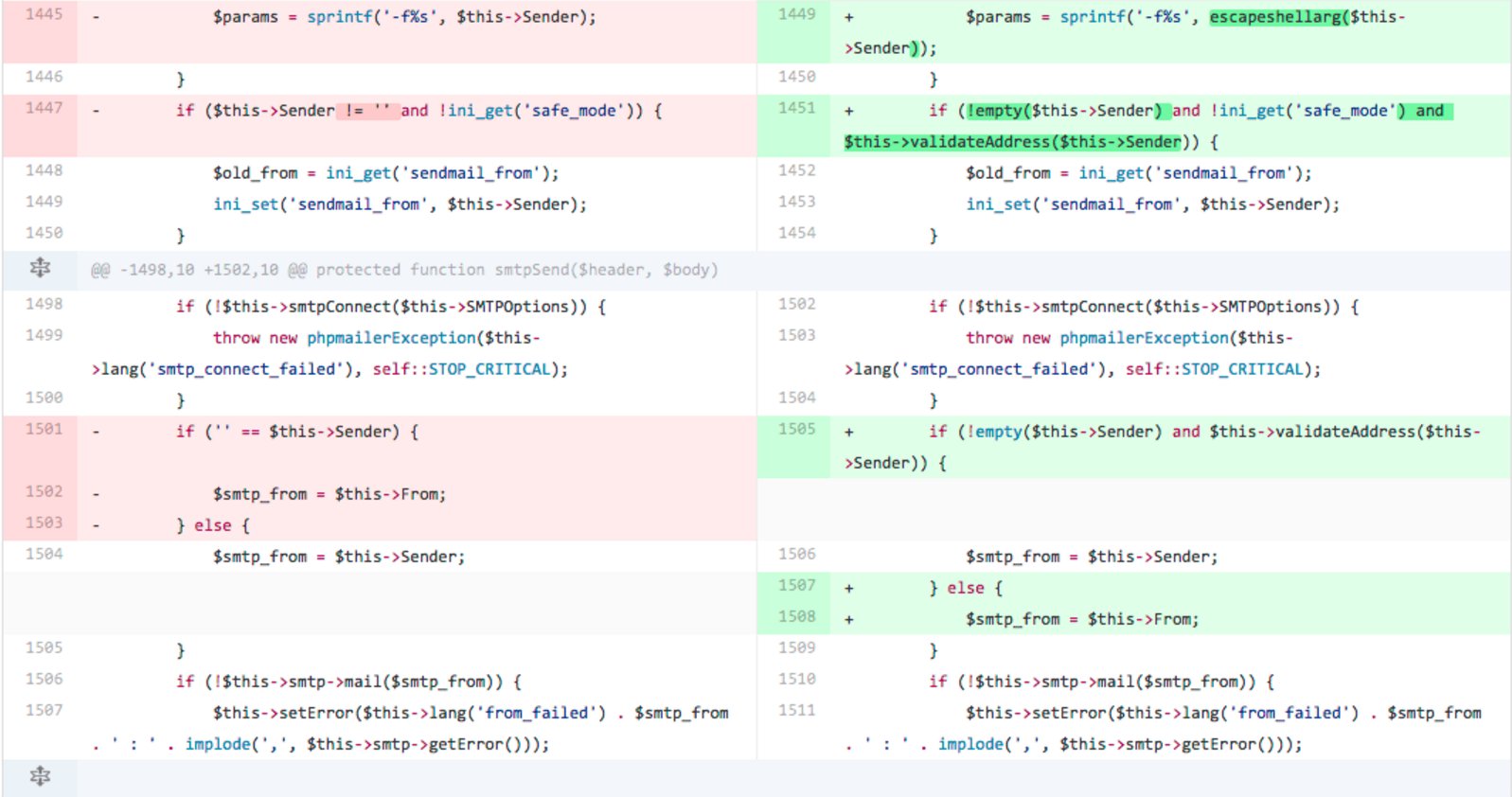

Der polnische Sicherheitsforscher Dawid Golunski von den Legal Hackers hat eine gefährliche Lücke in der PHP-Bibliothek PHPMailer entdeckt. Damit lässt sich in PHPMailer-Versionen vor 5.2.20 aus der Ferne Schadcode ausführen, da Eingaben in das Webmail-Formular ungeprüft an Sendmail übergeben werden.

Wenn eine Sicherheitslücke nicht nur eine CVS-Nummer sondern auch noch einen Namen erhält, so handelt es sich meist um eine Lücke größeren Ausmaßes mit potenziell gefährlichen Folgen. So geschehen mit der über Weihnachten bekannt gewordenen Lücke in der PHP-Bibliothek PHPMailer. Neben der Kennung als CVE-2016-10033 erhielt diese Verwundbarkeit auch den Namen PwnScriptum.

Rund neun Millionen Anwender betroffen

PHPMailer ist eine der am meisten verwendeten Möglichkeiten, per PHP E-Mails zu versenden. Open-Source-Projekte wie Joomla, WordPress, Drupal oder SugarCRM bedienen sich dieses Mechanismus. Hier wird die Funktion genutzt, um Webformulare wie Anmelde- und Kontaktformulare zur Verfügung zu stellen. PHPMailer hat geschätzte neun Millionen Anwender. Die in der Bibliothek entdeckte kritische Lücke erlaubt es einem Angreifer aus der Ferne Shell-Kommandos in eine E-Mail einzufügen und im Kontext des Webservers auszuführen und die betroffene Webanwendung zu kompromittieren. Die Lücke ist zwar mittlerweile geschlossen, bleibt allerdings noch eine Weile gefährlich, da nicht alle Anwender Aktualisierungen zeitnah einspielen.

Nur eine Frage der Zeit

Bereits seit zwei Tagen steht auf Exploit Database sowie auf GitHub ein Proof of Concept bereit, um die Lücke zu testen. Das veranlasste Golunski auch dazu, während der Feiertage an die Öffentlichkeit zu gehen. Derzeit ist noch kein Exploit in freier Wildbahn bekannt, es kann aber davon ausgegangen werden, dass das nur eine Frage der Zeit ist, da sich Hacker und Cyber-Kriminelle eine solch kritische Lücke nicht entgehen lassen werden.