Intel: Tool zum Testen auf ME-Lücke in Core i und Xeon verfügbar

Intel hat für die als Intel SA-00086 bekannte Lücke in der Intel Management Engine (ME) ein Test-Tool für Windows und Linux bereitgestellt. Mit dem in Python geschriebenen Script kann jeder Besitzer einer der potentiell betroffenen Core-i- oder Xeon-CPUs der letzten Jahre testen, ob sein System von der Lücke betroffen ist.

Bereits zum zweiten Mal in diesem Jahr musste Intel in dieser Woche eine Lücke in der Management Engine einräumen, die es einem Angreifer mit den erforderlichen Rechten im Zweifel erlaubt, beliebigen Code auf dem System auszuführen.

Tools für Windows und Linux

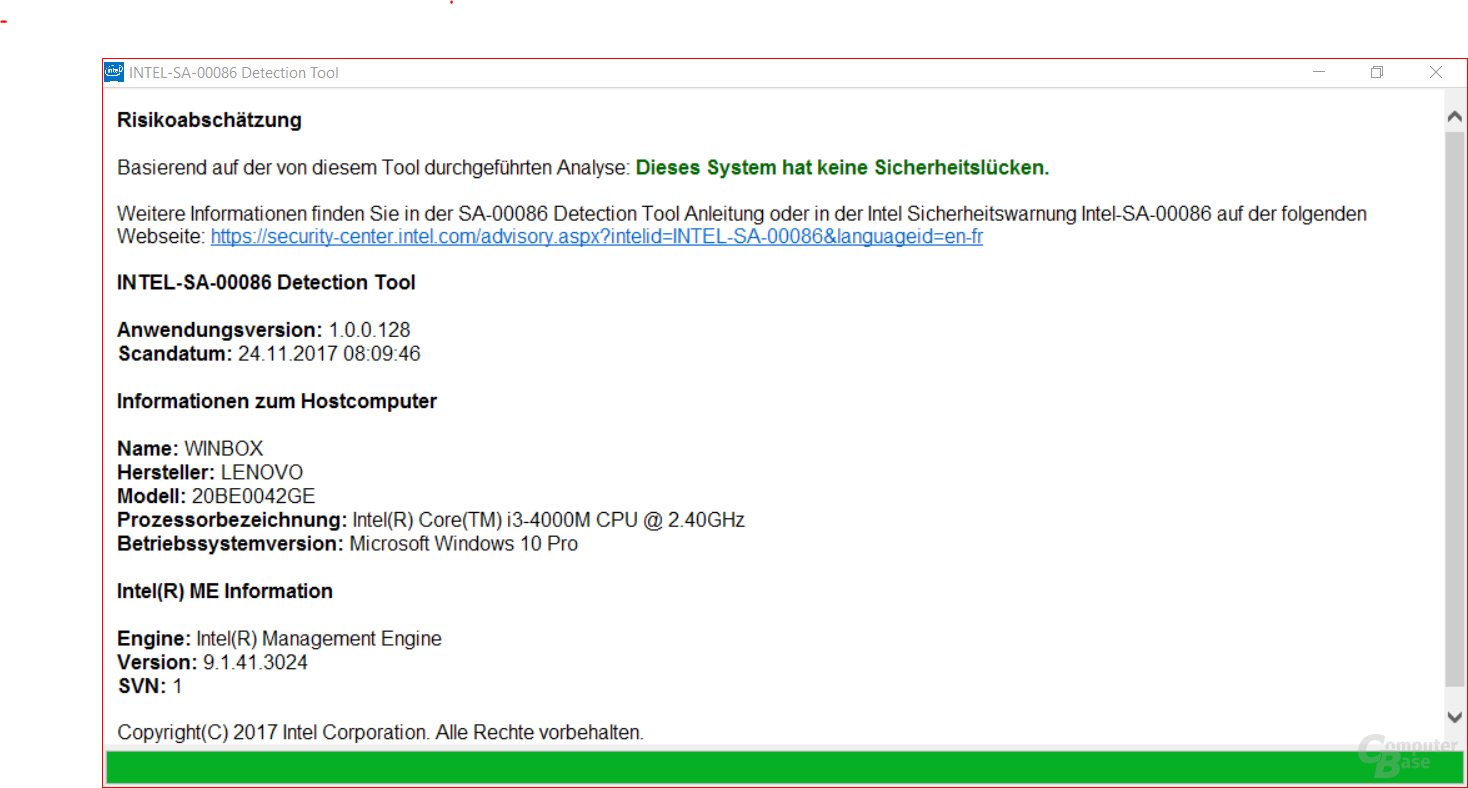

Jetzt hat das Unternehmen für Windows und Linux ein Skript bereitgestellt, mit dem der Anwender ohne viel Aufwand testen kann, ob sein System betroffen ist. Das Skript für Windows kann unter Windows 7, 8.1 und 10 ausgeführt werden. Das Archiv enthält eine GUI-Version sowie eine Konsolen-Version für System-Administratoren, die den Test mehrere Rechner gleichzeitig erlaubt. Die Linux-Variante ist immer auf die Kommandozeile beschränkt.

Unter Windows wird nach dem Entpacken die Datei Intel-SA-0086-GUI ausgeführt. Unter Linux wird das Tool nach dem Entpacken als Root von der Kommandozeile gestartet. Dazu muss zunächst sichergestellt werden, dass die beiden Dateien intel_sa00086.py und spsInfoLinux64 ausführbar sind. Dann wird das Tool mit dem Befehl ./intel_sa00086.py gestartet. Bei beiden Systemen liegen die Ergebnisse in wenigen Sekunden vor.

Unter Linux streikt das Tool, wenn auf dem System bereits Python 3 als Standard arbeitet. Dann hilft es, in einem Editor den Shebang der Datei intel_sa00086.py von #!/usr/bin/env python zu #!/usr/bin/env python2 abändern.

Betriebssystem innerhalb der CPU

Die Sicherheitslücke findet sich in Intels Management Engine (ME). Diese bringt innerhalb der CPU vom Typ Core i3, i5 und i7 sowie der Xeon-Prozessorfamilie ein eigenes kleines Betriebssystem mit. Es verfügt über eigenen Flashspeicher, einen internen Bus, einen Web-Server und eine Kryptographie-Engine. ME hat Zugriff auf den Hauptspeicher des Systems und über Intels Gigabit-Ethernet-Controller auch auf das Netzwerk. Anwender haben, wenn es nach Intel geht, keine Kontrolle über dieses System. Die ME wird über die 5V-Versorgung aus dem Netzteil gespeist und ist beim Booten, zur Laufzeit und sogar im Schlafmodus aktiv.

Die Management Engine steht in der Kritik

Bereits seit längerem kritisieren Organisationen wie die Free Software Foundation (FSF) und die Electronic Frontier Foundation (EFF) sowie Sicherheitsexperten wie Matthew Garrett dieses Vorgehen, bei dem die CPU im Rahmen der ME unbekannten und nicht nachprüfbaren Code ausführt.

Erst im Mai hatte Intel eine kritische Lücke in Teilen der ME bekanntgegeben. Sicherheitsforscher bei Google arbeiten seit längerem daran, die ME besser zu verstehen. Sie entdeckten neben der Lücke, um die es jetzt geht, auch, dass im Inneren der ME das unixoide Betriebssystem Minix in leicht angepasster Form läuft. Minix ist ein direkter Vorläufer von Linux, der von Professor Andrew S. Tanenbaum ab 1989 zu Unterrichtszwecken für das Informatikstudium entwickelt worden war.

Betroffene Anwender müssen sich an den (Mainboard)-Hersteller wenden

Intel rät Besitzern von betroffenen Geräten, sich an den Hersteller des Mainboards, des PCs oder des Notebooks zu wenden. Diesen hatte Intel kürzlich einen Firmware-Patch zukommen lassen, der die Lücke schließen soll. Im Endeffekt liegt es am Anwender, der die Initiative ergreifen und ein BIOS-Update einspielen muss. Dabei werden Millionen Systeme ungepatched bleiben oder nur zufällig abgesichert, weil deren Besitzer von der Lücke nie erfahren werden.

Das BSI warnt vor der Lücke

Mittlerweile hat das Bundesamt für Sicherheit in der Informationstechnik (BSI) eine Warnung herausgegeben. Es stuft die Schwere der Lücke als „hoch“ ein, da auf Systemen mit Fernzugriff Code ausgeführt werden kann, ohne dass der Angreifer physischen Zugriff auf das System hat. In den USA warnt Homeland Security vor dem Problem.