Sicherheitslücke Spectre: Intel empfiehlt OEMs die ersten Updates einzustellen

Nach Dell haben jetzt auch HP und Lenovo alle bereits veröffentlichten BIOS- und Firmware-Updates mit Gegenmaßnahmen gegen die Sicherheitslücke Spectre zurückgezogen. Sie verweisen auf Intel. In der aktuellsten Variante der Microcode Revision Guidance bestätigt Intel diese Empfehlung.

Intel: Fehlerhafte erste Updates doch stoppen

Vor einer Woche hatte Intel bestätigt, dass der aktuelle Microcode nicht nur auf Prozessoren vom Typ Haswell und Broadwell, sondern auch vom Typ Ivy Bridge, Sandy Bridge, Skylake und Kaby Lake „in einigen Konfigurationen“ zu Abstürzen mit anschließendem Neustart führen kann. Intel versprach neue Microcode-Beta-Versionen für diese Woche, riet OEMs aber dazu, die bestehenden Updates weiter zu verteilen. Am Montag dann teilte Intel mit, die Ursache für die Probleme zumindest bei Haswell und Broadwell eindeutig identifiziert haben und einen potentiell bereinigten Microcode jetzt testen lassen zu können.

Anders als noch Tage zuvor wurden OEMs, Cloud-Anbieter, Systemintegratoren, Software-Anbieter und Endkunden jetzt allerdings dazu aufgerufen, „die ältere Version“ nicht mehr anzuwenden. Dass diese Empfehlung auch für den ersten Microcode für Skylake, Kaby Lake und Coffee Lake galt, das sagte Intel an dieser Stelle hingegen nicht.

Nichtsdestoweniger nahmen noch am gleichen Tag erst Intel selber und dann Dell alle bisher veröffentlichten Updates vom Netz und nannte als Begründung Intels Empfehlung. Seit Mittwoch sind auch bei HP und Lenovo keine Updates mehr verfügbar. Lenovo verweist wie Dell auf Intel, HP gibt keinen Grund an. Gegenüber den OEMs muss Intel demnach zwangsläufig alle bisher verteilten neuen Microcodes zurückgerufen haben – nicht nur die für Haswell und Broadwell.

Alle Updates sind betroffen

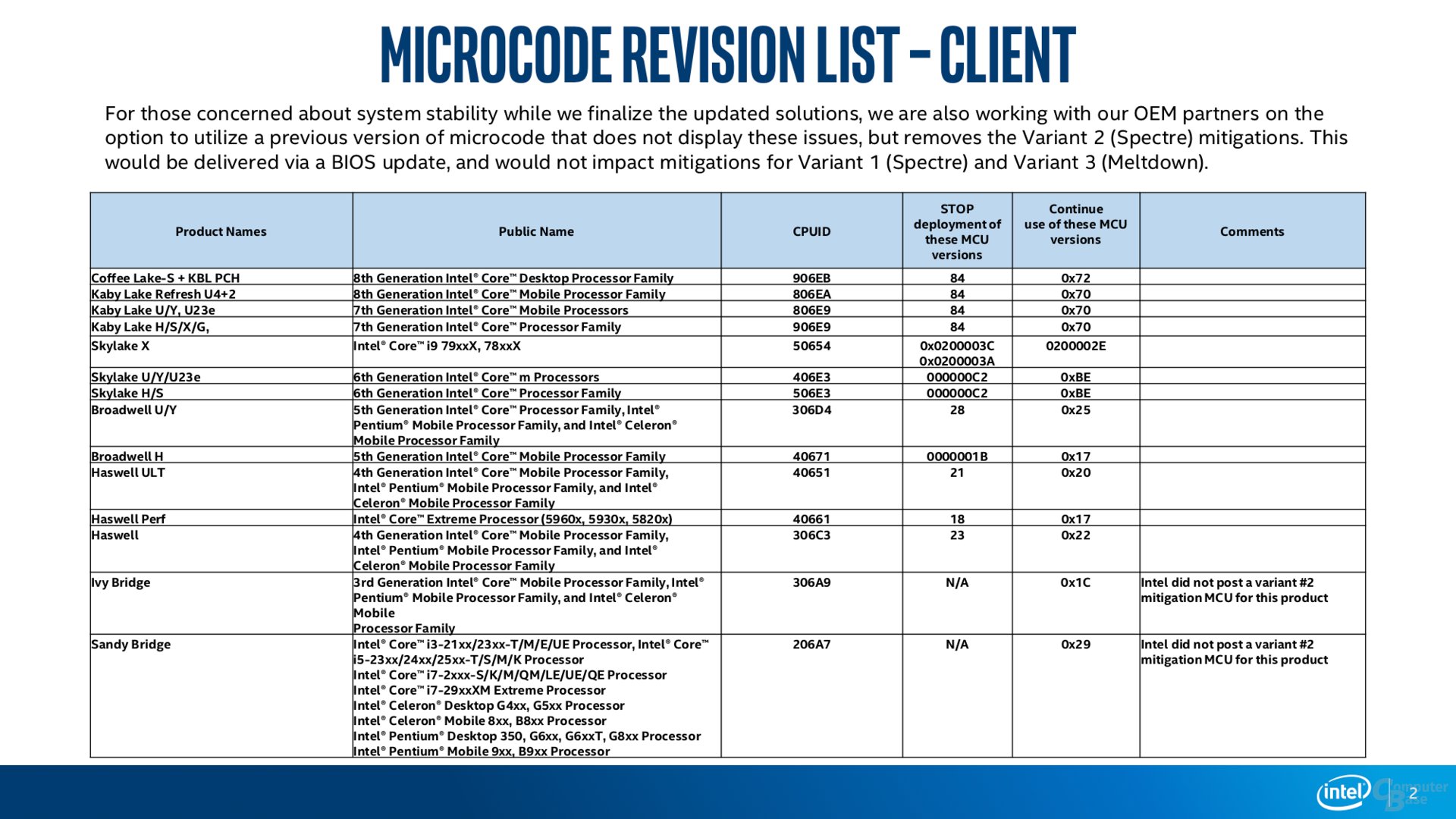

Die Antwort findet sich in Intels ebenfalls am Mittwoch aktualisierter Microcode Revision Guidance (PDF). In diesem Dokument empfiehlt Intel in der Tat den Stopp der Verteilung aller bisher verfügbar gemachten Microcodes, vorerst sollen wieder die alten Versionen genutzt werden.

Bis die bereinigten auch wirklich in finaler Version verteilt werden können, arbeite der Konzern zusammen mit OEMs darüber hinaus auch noch an Updates für bereits aktualisierte Systeme, die die Spectre-Gegenmaßnahmen ausschalten, um etwaige Stabilitätsprobleme zu beheben. Im Fokus dürften hierbei Rechen- und Datenzentren stehen.

Nicht alle OEMs machen mit

Auch am Donnerstag haben allerdings noch nicht alle OEMs entsprechend reagiert. Microsoft verteilt beispielsweise weiterhin die neue Firmware für die Surface-Serie und MSI für die aktuellsten Notebooks. Und Asus teilte ComputerBase bereits am Mittwoch mit, dass alle bisher veröffentlichten Updates für Mainboards des Herstellers in jedem Fall nicht von den Reboot-Problemen betroffen sind.

Und der Anwender steht vor Widersprüchen, die er selbst nicht auflösen kann. Ob Intels Engagement eines externen Krisenmanagers hier für Besserung sorgen kann, bleibt abzuwarten.

Hinweis: Die von Intel genannten Microcodes, die Hersteller nach dem Stopp der neuen wieder nutzen sollen, sind die, die es vor Spectre und Metldown gab. Damit steht eine offizielle Bestätigung dafür, dass es Patches auch für Sandy Bridge und Ivy Bridge geben wird, noch aus. Die Meldung wurde entsprechend angepasst.