Bitdefender Box im Test: Netzwerk-Wachhund schützt vor Botnetzen und Phishing

2/3Steuerung und Kontrolle per App

Die Verwaltung der Bitdefender Box und die Übersicht über das eigene Netzwerk erfolgen selbst wiederum über die App „Bitdefender Central“. Für die App selbst wird Android 4.0 oder neuer oder iOS 7.0 oder neuer vorausgesetzt. Ein Web-Interface, um detailliertere Einstellungen vorzunehmen, gibt es nicht.

Die App selbst gibt nach dem Start einen Einblick in die „Aktivität“ des Netzwerks. Dieser Reiter zeigt auf den ersten Blick, ob das eigene Netzwerk nach Ansicht der Bitdefender Box geschützt ist und wie viel Traffic über die Box gelaufen ist. Der Traffic ist dabei stundenweise einzeln aufgelistet, so dass sich theoretisch auch nächtliche ungewollte Aktivitäten erkennen ließen.

Darunter ist die Anzahl der aktuell mit dem Netzwerk verbundenen Geräte nach „Geschützte Geräte“, „Erfordern Aufmerksamkeit“ und „Nicht geschützte Geräte“ aufgeführt. Als „Geschützte Geräte“ werden dabei Systeme mit proprietärem oder unbekanntem Betriebssystem eingestuft, etwa Drucker, NAS und Smart-Home-Komponenten, wobei beispielsweise der Amazon Echo nur als „New device“, Google Home jedoch als solches erkannt wird. Zu allen verbundenen Geräten werden das verwendete Betriebssystem, der Hersteller und die MAC- und LAN-Adresse abgerufen, sofern diese Informationen abgerufen werden können.

Bitdefender will „Total Security“ auf Endgeräte bringen

Bei den Geräten unter „Erfordern Aufmerksamkeit“ sind hingegen Endgeräte gelistet, für die es die App Bitdefender Total Security, Bitdefender Mobile Security oder Bitdefender Parental Advisor gibt, auf denen sie jedoch nicht installiert ist. Bitdefender weist bei diesen darauf hin, dass sie nur im Heimnetzwerk geschützt seien, nicht jedoch unterwegs, weshalb eine der eigenen Sicherheitslösungen installiert werden solle. Über die App der Box können Besitzer des jeweiligen Endgeräts per E-Mail benachrichtigt werden, dass sie die App installieren sollen. Durch die Installation der Software auf den Endgeräten können über die Bitdefender-Central-App Scans auf den Endgeräten gestartet und diese bei Bedarf remote gesperrt, lokalisiert und gelöscht werden. Außerdem enthält die App Bitdefender Total Security ein VPN, um den Datenverkehr der Geräte zu verbergen.

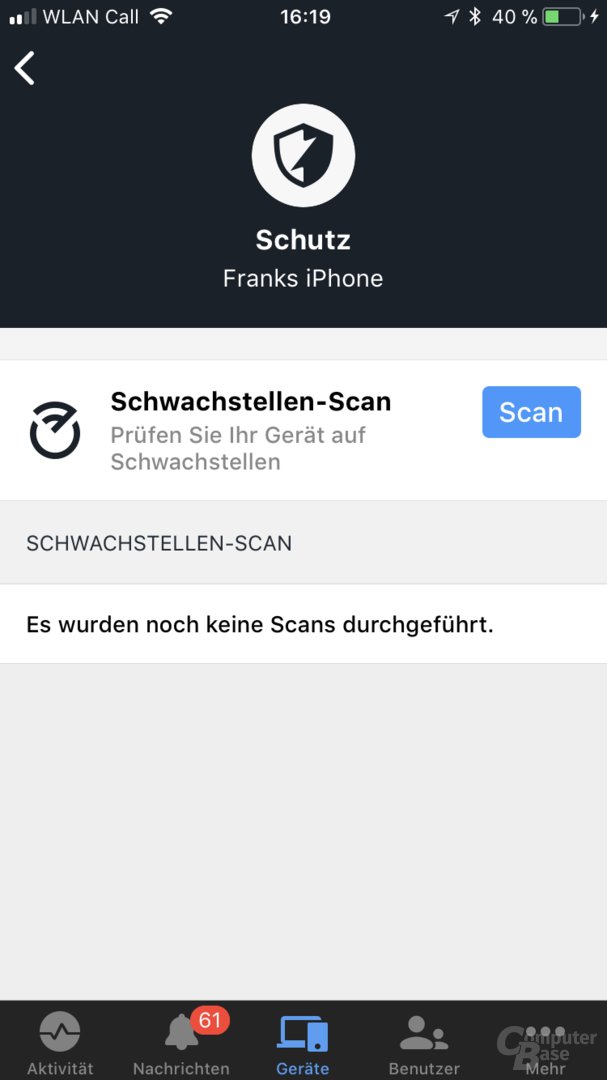

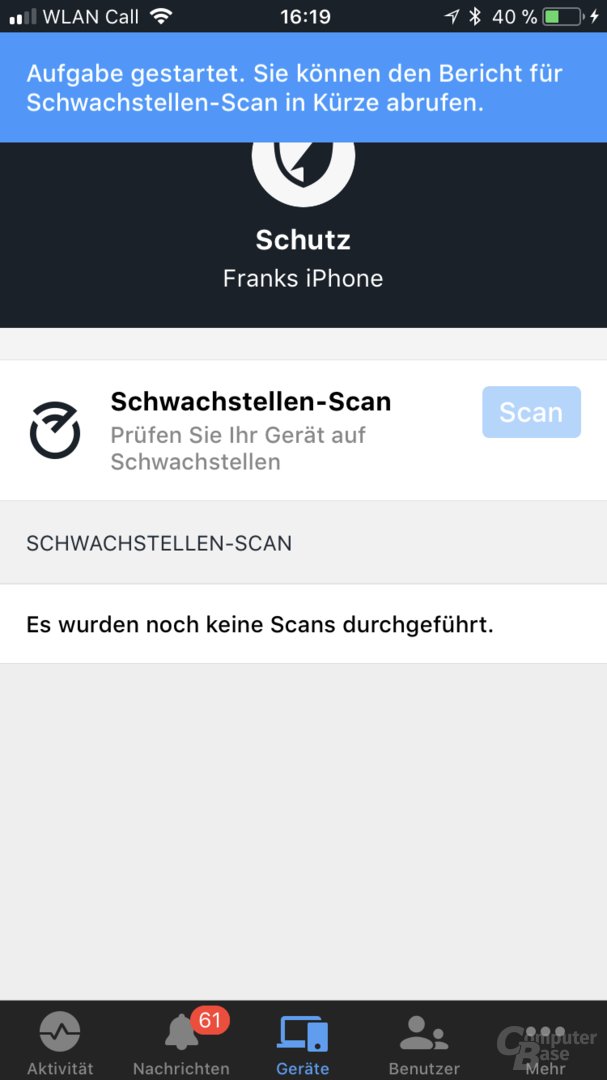

Scan auf Smartphone von Bitdefender Box nicht wahrgenommen

Im Test zeigte die App Bitdefender Central einen per Bitdefender Mobile Security durchgeführten Scan auf dem Smartphone mitsamt Hinweis, dass es bei Dropbox einen Angriff mit Datenschutzverletzung gab, nicht an. Auch der über die Central-App gestartete Scan führte nicht dazu, dass in der App ein Ergebnis dieses Scans angezeigt wurde – ein zweiter Scan wurde jedoch fortwährend mit dem Hinweis, dass dieser Befehl bereits gestartet wurde, abgewiesen.

Zudem zeigt die Central-App an, wie viele Bedrohungen gemeldet wurden – gruppiert nach Tag oder Gerät. Die einzelnen erkannten Bedrohungen lassen sich hierüber jedoch nicht aufrufen, sondern nur die Geräte.

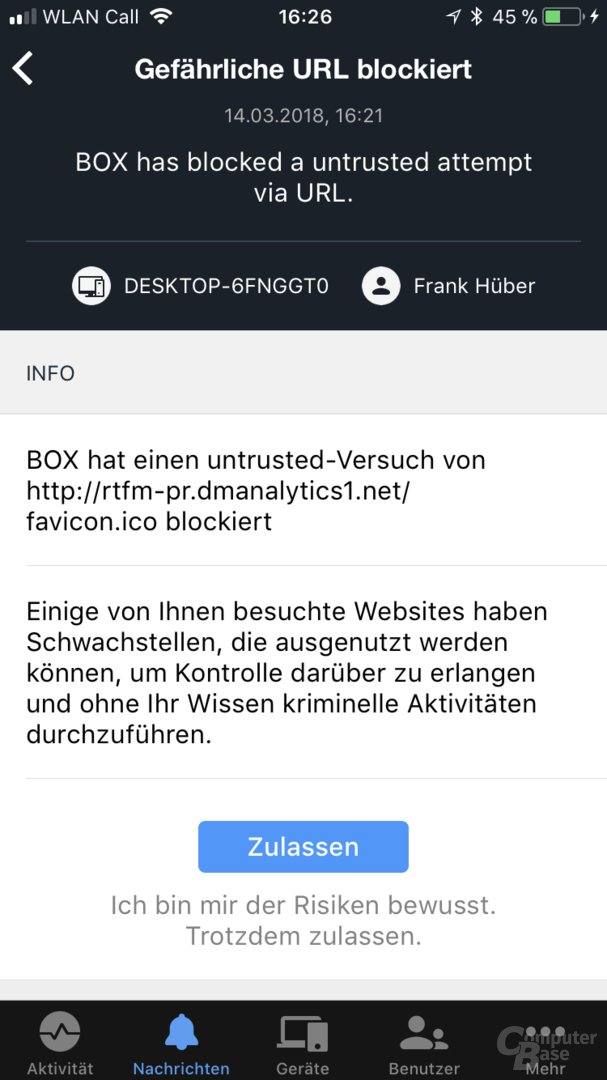

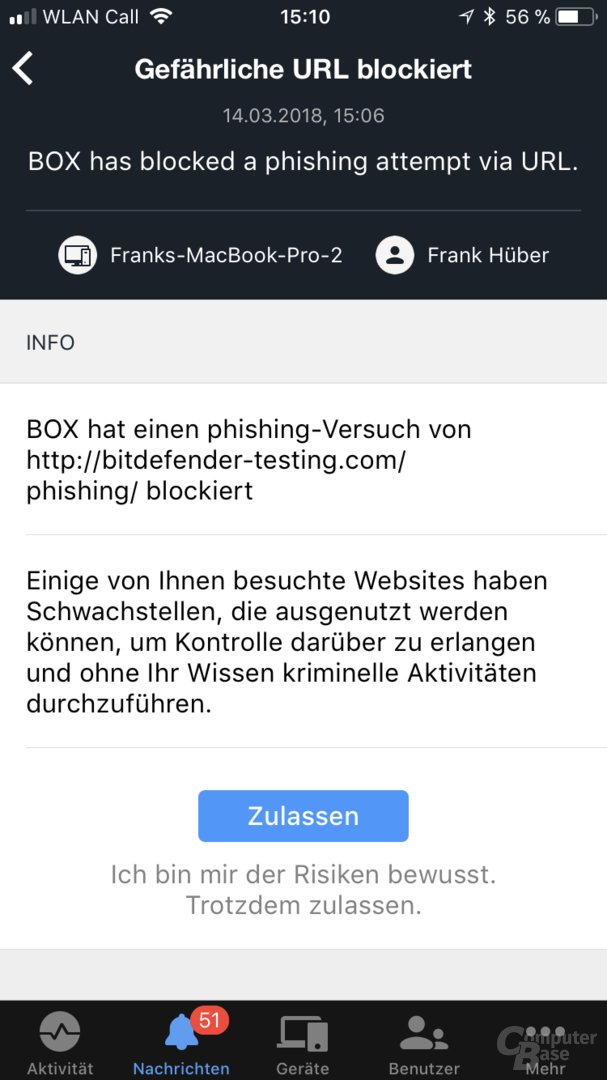

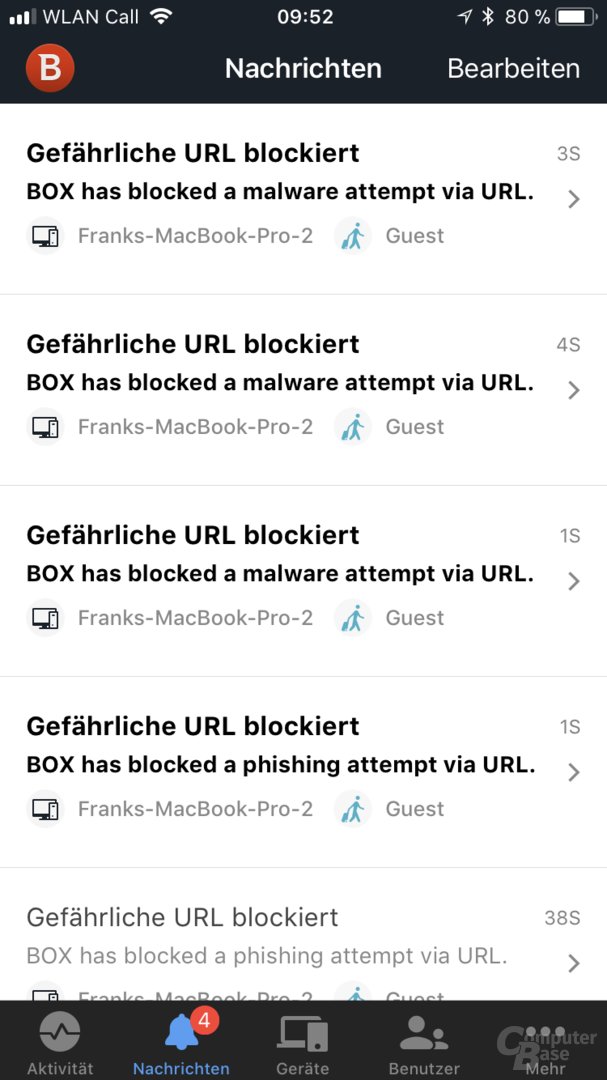

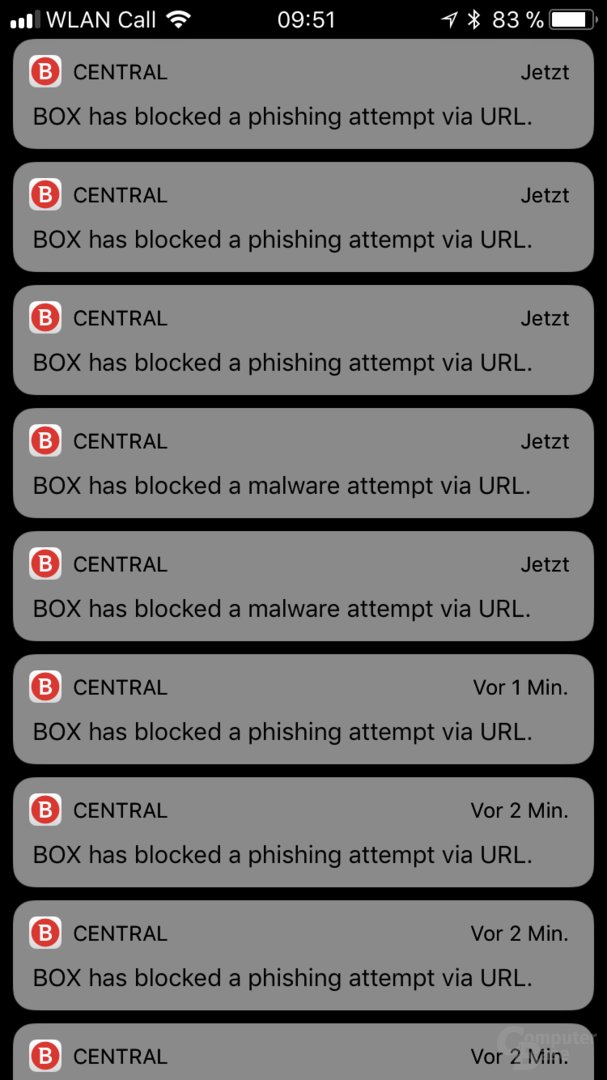

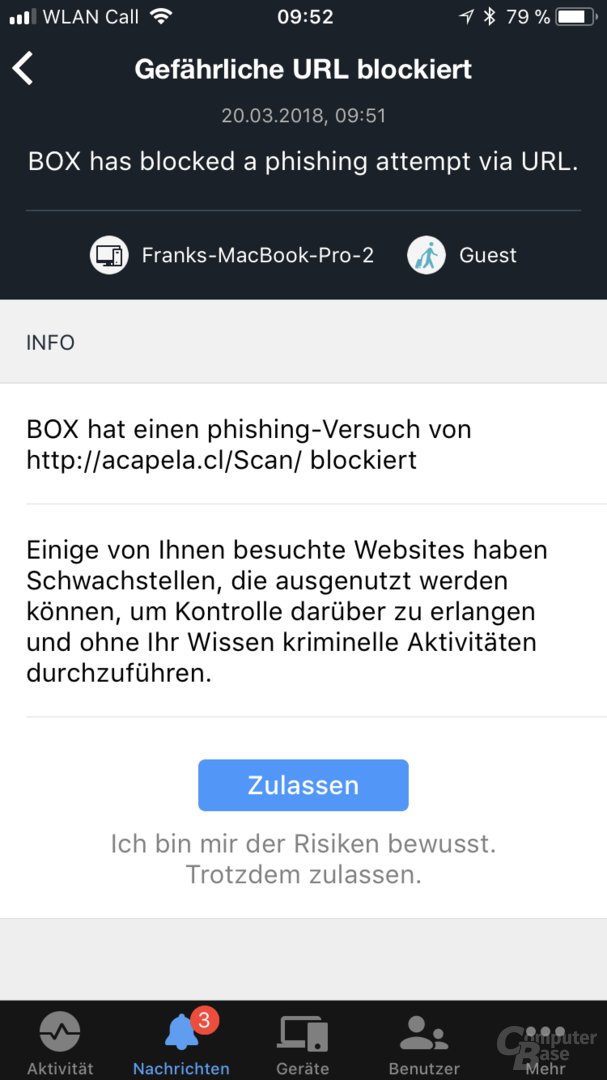

Im Reiter „Nachrichten“ werden hingegen alle Statusmeldungen aufgeführt. Dies beinhaltet neben erkannten Gefahren oder Hinweisen auch Verbindungen zum Netzwerk und das Ergebnis des daraufhin automatisch durchgeführten ersten Sicherheits-Scans. Aus diesen Benachrichtigungen heraus können die jeweiligen Geräte verwaltet oder auch für den Netzwerkzugriff gesperrt werden.

Internetzugriff lässt sich je Gerät sperren

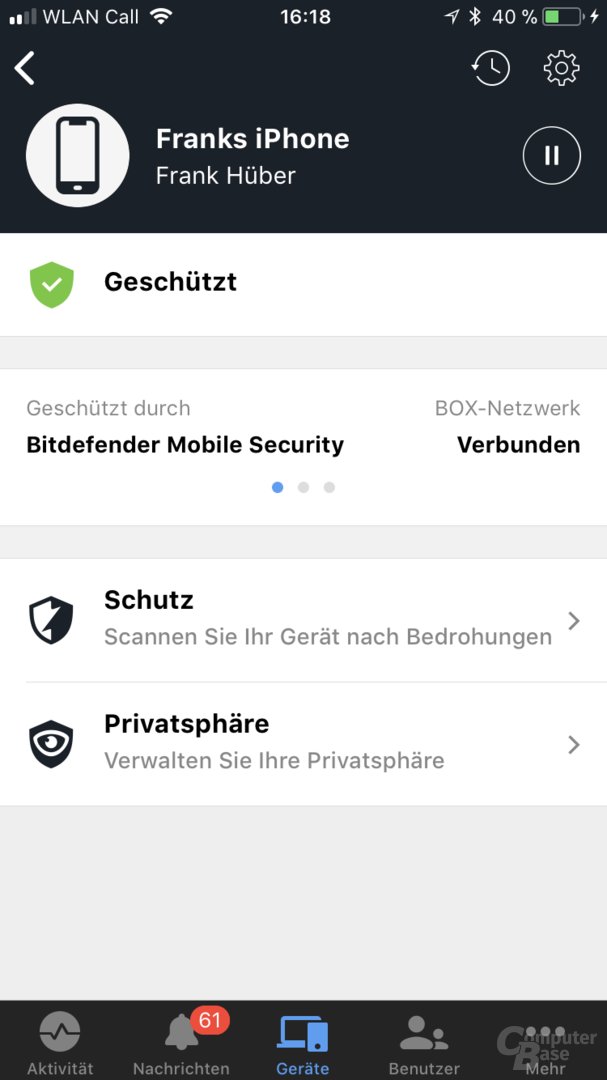

Der Reiter „Geräte“ listet hingegen alle im Netzwerk gefundenen Endgeräte auf und erlaubt so die Verwaltung dieser, etwa um den Zugriff für ein einzelnes Gerät zu verbieten, feste IPs zu vergeben oder Schwachstellen-Scans wahlweise über die Bitdefender Box oder passende Bitdefender-Software direkt auf dem Gerät auszulösen.

Unter „Benutzer“ können zusätzliche Anwender hinzugefügt werden, um die Netzwerkgeräte diesen zuweisen zu können. Wird dies nicht manuell vorgenommen, sind alle verbundenen Geräte automatisch dem Admin der Bitdefender Box zugeordnet. Im Test wurden zwei Computer, Google Home und Amazon Echo dem Account „Guest“ zugeordnet, ohne dass dies manuell vorgenommen wurde. Aufgrund welcher Kriterien diese Auswahl erfolgte, ist jedoch nicht nachvollziehbar.

Keine totale Überwachung des Datenverkehrs

Was die Bitdefender Box aber gerade nicht leistet, sind eine vollständige Transparenz und Überwachungsmöglichkeit über den über sie laufenden Netzwerkverkehr. Es ist auch dem Admin nicht möglich, nachzuvollziehen, welches Gerät gerade welchen Datenverkehr erzeugt und welche Server angesteuert werden. Die Geräte und Benutzer im Netzwerk werden durch die Bitdefender Box nicht gänzlich gläsern.

Dies ist positiv und negativ zugleich. Während die Privatsphäre der Benutzer geschützt und gewahrt wird, indem nur unsichere URL-Aufrufe dem Admin gemeldet und geloggt werden, kann man unerklärlichen Datenverkehr etwa in der Nacht auch mit der Box nicht eindeutig einem Gerät zuordnen und tappt weiterhin im Dunkeln.

Ein Honeypot als Köder und Phishing-Test

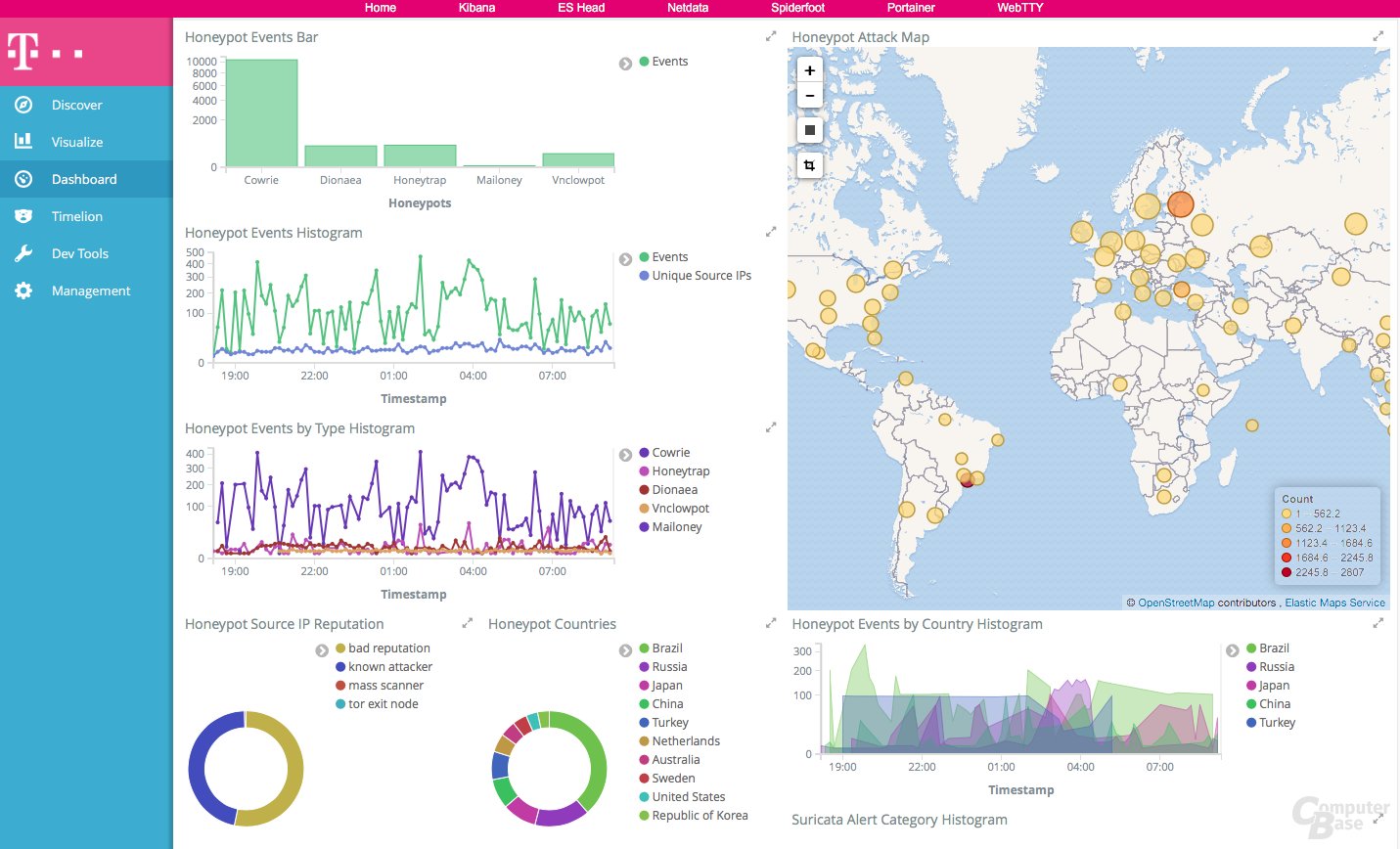

Um die Bitdefender Box zu testen, hat ComputerBase einen Honeypot ausgelegt und an das Netzwerk hinter die Bitdefender Box angeschlossen. Der Honeypot, der gängige Hacker-Fallen wie Glastopf und Kippo nutzt, sollte demnach geschützt sein. Die Bitdefender-App erkennt den Linux-PC im Netzwerk einwandfrei und markiert ihn als geschützt. Als Honeypot kommt T-Pot 17.10 von der Deutschen Telekom zum Einsatz. Die mächtige Honeypot-Plattform ist innerhalb kurzer Zeit per ISO-Image aufgesetzt und bietet umfassende Ziele für Hacker. Angriffe auf das System werden protokolliert, so dass sie nachvollzogen werden können.

Der Honeypot besitzt angeblich „keine Schwachstellen“

Im Test hat ComputerBase den Rechner, der als Honeypot genutzt wurde, als Exposed Host dem ungeschützten Internetzugriff ausgesetzt. Einmal direkt und einmal hinter der Bitdefender Box, wobei diese als Exposed Host markiert war. Die Bitdefender Box selbst sieht im Honeypot keine Gefahr und stuft diesen nach einem Netzwerk-Scan auch mit „keine Schwachstellen“ ein.

Im ersten Fall verzeichnet der Honeypot zahlreiche Zugriffsversuche aus der ganzen Welt.

Im zweiten Fall kommt keine einzige Anfrage an den Honeypot durch. Die Firewall der Bitdefender Box funktioniert. Eine Wunderwaffe ist die Bitdefender Box in dieser Hinsicht allerdings nicht, wenn man auch sonst keinen ungeschützten Zugang zum Internet nutzt. Denn bereits die integrierte Firewall in einer Fritz!Box reicht aus, um keinerlei Zugriffe mehr von außen auf den Honeypot zu verzeichnen.

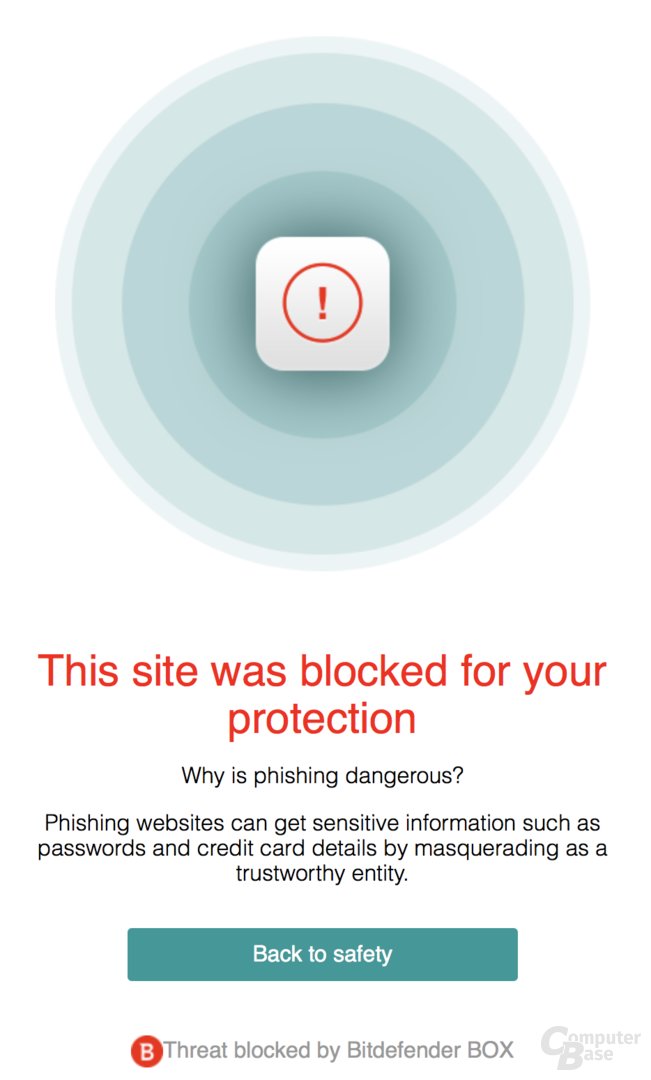

Phishing-Test erfolgreich bestanden

Um den Phishing-Schutz der Bitdefender Box zu testen, hat ComputerBase bewusst Phishing-Websites aufgerufen, die auf PhishTank.com als solche gemeldet und bestätigt wurden. Bei den zufällig ausgewählten 25 Phishing-Websites blockierte die Bitdefender Box in allen Fällen eine Verbindung zur Website und meldete dies über die Central-App am Smartphone. Ein Gegentest mit dem integrierten Phishing-Schutz in Safari mit denselben Websites führte nur in 11 von 25 Fällen zu einer Warnung des Browsers vor dem Besuch der Website. In den anderen 14 Fällen hat der Browser ungehindert die Verbindung zur Phishing-Website hergestellt.