Tegra-X1-Exploit: Nintendo Switch gehackt und offen für Emulatoren

Ein Fehler in Nvidias Tegra-X1-Prozessor ermöglicht es, beliebigen Code auf der Nintendo Switch auszuführen. Der Exploit lässt sich nach bisherigen Erkenntnissen nicht patchen, so dass jede bisher verkaufte Nintendo Switch offen für Hacker, Emulatoren und angepasste Firmware ist.

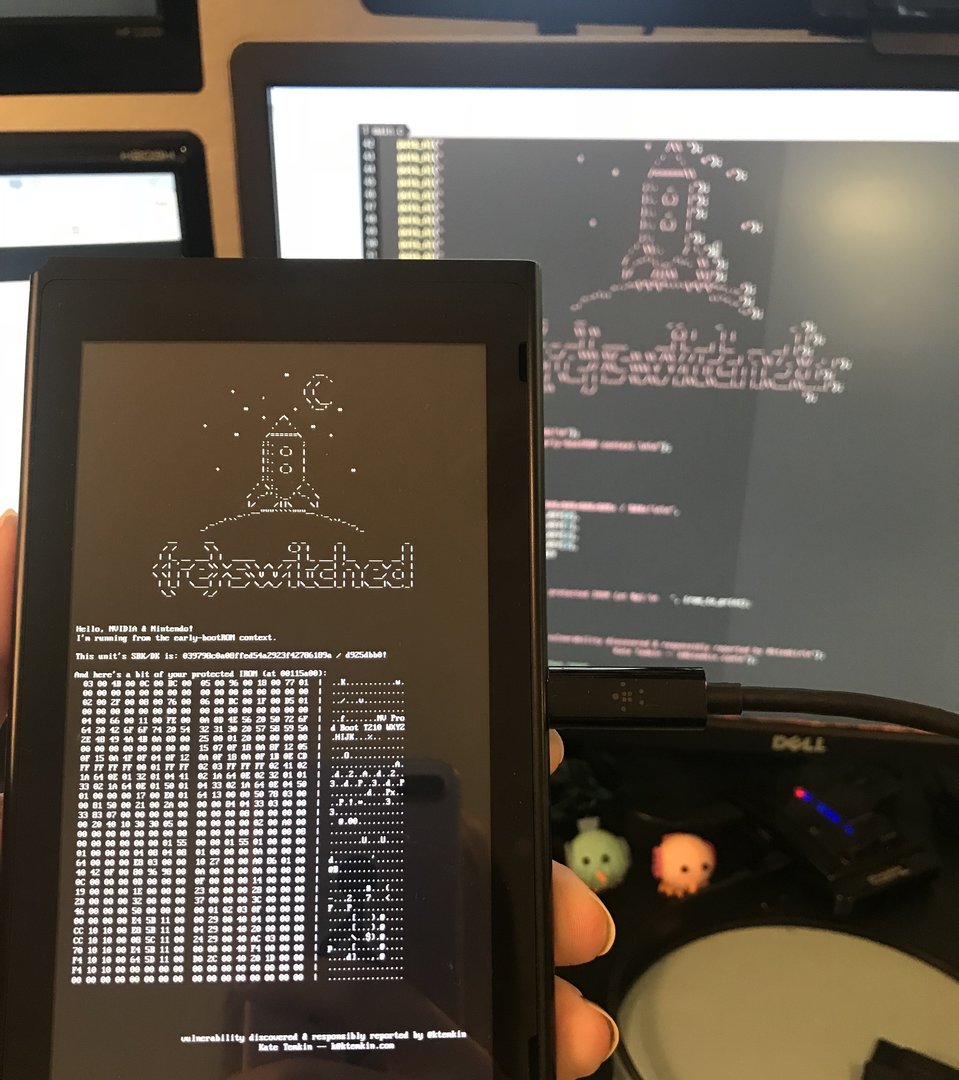

Die Entwicklerin Kate Temkin hat Nvidia und Nintendo auf den Exploit im Tegra X1, als Fusée Gelée bezeichnet, bereits vor Monaten hingewiesen und nun zusammen mit dem Team von ReSwitched Details und Beweise veröffentlicht, nachdem ein anonymer Hacker den Exploit vorab veröffentlicht hatte. Das Einfallstor versteckt sich in dem Boot-and-Power-Management-Prozessor des Tegra X1 im schreibgeschützten Bereich des Speichers (bootROM).

Ein USB-Status-Check erlaubt das Senden von zusätzlichen 64 KByte Daten, die ungeprüft ausgeführt werden, wenn sich die Switch im Wiederherstellungsmodus befindet. Durch dieses Vorgehen kann beliebiger Code in den geschützten Anwendungsspeicher kopiert werden, so dass beliebiger Code ausgeführt werden kann.

Well, it is 73F in Denver, today: so I guess it’s as good a time as ever to acknowledge: https://t.co/UGqtMeHR13.

— Kate Temkin (@ktemkin) April 23, 2018

Writeup: https://t.co/W07AUWPd9u

Sample payload: https://t.co/d5nCLNa7E5

Guides and information so you can use it too are forthcoming. :)

Pins müssen kurzgeschlossen werden

Angriffe von außen auf die Switch sind aufgrund der Charakteristik des Exploits unwahrscheinlich, so dass er kein besonders großes Risiko für Besitzer der Switch darstellt, sofern sie unbefugten Zugriff auf die Switch vermeiden. Dieser ist nämlich zwingend notwendig, um beim Booten den Code einzuschleusen. Zudem ist es nicht trivial, die Nintendo Switch in den USB-Wiederherstellungsmodus zu versetzen. Hierfür müssen Kontakte am Anschluss des rechten Joy Con kurzgeschlossen werden. Die Hacker-Gruppe Fail0verflow hat mit dem „SwitchX Pro“ bereits ein kleines Hilfsmittel angekündigt, das genau diese Aufgabe übernimmt. Ein simpler Draht erfüllt diesen Zweck jedoch ebenso.

Introducing our new, revolutionary technology for Nintendo Switch modification. Welcome to SwitchX PRO. Coming soon. pic.twitter.com/d3xGawrW1u

— fail0verflow (@fail0verflow) April 23, 2018

Wii-Spiele laufen schon jetzt auf der Switch

Auf der Nintendo Switch können durch die Lücke nicht nur Emulatoren etwa für das SNES ausgeführt werden, sondern auch Speicherstände, die bisher nicht vom System kopiert und so gesichert werden können, ließen sich auf eine SD-Karte überspielen, damit sie bei einem Defekt der Switch nicht verloren sind. Weitere Einzelheiten zum Exploit sollen am 15. Juni veröffentlicht werden, die Arbeiten am Custom-Bootloader Atmosphére gehen währenddessen weiter. Fail0verflow hat bereits eine Switch gezeigt, auf der das Spiel Legend of Zelda: Wind Waker per Dolphin-Emulator unter Linux läuft. Der Emulator erlaubt die Wiedergabe von GameCube- und Wii-Spielen. Gleichzeitig hat das Team seinen als ShofEL2 bezeichneten, eigenen bootROM-Exploit für die Switch zusammen mit einem Linux-Loader auf Github veröffentlicht.

Protip for @arstechnica: this is Dolphin on Linux, not some dodgy China-only port for the Shield.

— fail0verflow (@fail0verflow) April 23, 2018

Lücke kann nicht geschlossen werden, alle Tegra X1 betroffen

Möchte Nintendo das Einfallstor schließen, muss die Lücke im Tegra X1, der in der Nintendo Switch eingesetzt wird, geschlossen werden. Bisherige Systeme lassen sich auch durch ein Firmware-Update aber nicht mehr absichern, da das bootROM nachträglich nicht überschrieben werden kann. Rund 15 Millionen verkaufte Nintendo Switch sind somit ungeschützt. Gleichsam beschränkt sich das Problem nicht auf Nintendos Switch, sondern gilt für alle Geräte mit Tegra-X1-Prozessor.

Nintendo kann gehackte Switch jedoch erkennen und diese vom Online-Dienst ausschließen, wie es ähnlich beim Nintendo 3DS und kopierten Versionen von Pokémon Sonne & Mond bereits gehandhabt wurde.