Sandy Bridge & Ivy Bridge: Neuer Microcode auch für alte Versionen von Windows 10

Auch für Windows 10 Version 1507, 1607, 1703 und 1709 stehen jetzt Updates inklusive neuem Microcode für Sandy Bridge und Ivy Bridge bereit. Bisher wurden sie nur für das aktuelle Windows 10 Version 1803 verteilt. Mit der heutigen Veröffentlichung erster Details zu weiteren Sicherheitslücken derselben Art hat das nichts zu tun.

Anwender, die bereits einen älteren Patch auf ihrem System installiert haben, müssen das aktualisierte Update erneut manuell installieren. Der Download im Microsoft Update Catalog mit dem jüngsten Datum entspricht dabei der aktuellsten Version

| Version | Patch | Microcode für |

|---|---|---|

| Windows 10 1507 | KB4091666 (Download) | Sandy Bridge, Ivy Bridge, Haswell, Broadwell, Skylake |

| Windows 10 1511 | nicht verfügbar | |

| Windows 10 1607 | KB4091664 (Download) | Sandy Bridge, Ivy Bridge, Haswell, Broadwell, Skylake, Kaby Lake, Coffee Lake |

| Windows 10 1703 | KB4091663 (Download) | Sandy Bridge, Ivy Bridge, Haswell, Broadwell, Skylake, Kaby Lake, Coffee Lake |

| Windows 10 1709 | KB4090007 (Download) | Sandy Bridge, Ivy Bridge, Haswell, Broadwell, Skylake, Kaby Lake, Coffee Lake |

| Windows 10 1803 | KB4100347 (Download) | Sandy Bridge, Ivy Bridge, Haswell, Broadwell, Skylake, Kaby Lake, Coffee Lake |

Keine Updates für Windows 7 und 8.1

Anwender von Windows 7 und Windows 8.1 müssen hingegen weiterhin darauf hoffen, dass Hersteller der Mainboards, Notebooks oder sonstigen Endgeräten den neuen Microcode in das BIOS oder die Firmware aufnehmen. Denn nur dann wird die CPU rechtzeitig vor dem Laden von Windows um neue CPU-Befehle erweitert, die dann wiederum vom jeweiligen Windows-Update mit Spectre-Variante-2-Gegenmaßnahmen aufgegriffen werden können. Sie manuell über Treiber erst aus dem Betriebssystem zu laden, ist dafür zu spät.

Neuer Microcode per BIOS nur zögerlich

Viele Hersteller zeigen sich allerdings auch über zwei Monate nach Bekanntwerden der Lücke noch nicht weit fortgeschritten in ihren Bemühungen, Intels zwischenzeitiger Rückruf der ersten Generation neuen Microcodes hat dazu sicherlich seinen Teil beigetragen.

- Sicherheitslücke Spectre: BIOS-Updates von ASRock, Asus, MSI, Gigabyte & EVGA

- Sicherheitslücke Spectre: BIOS-Updates von Acer über Apple, Dell, HP bis Lenovo

Das Update sollte installiert werden

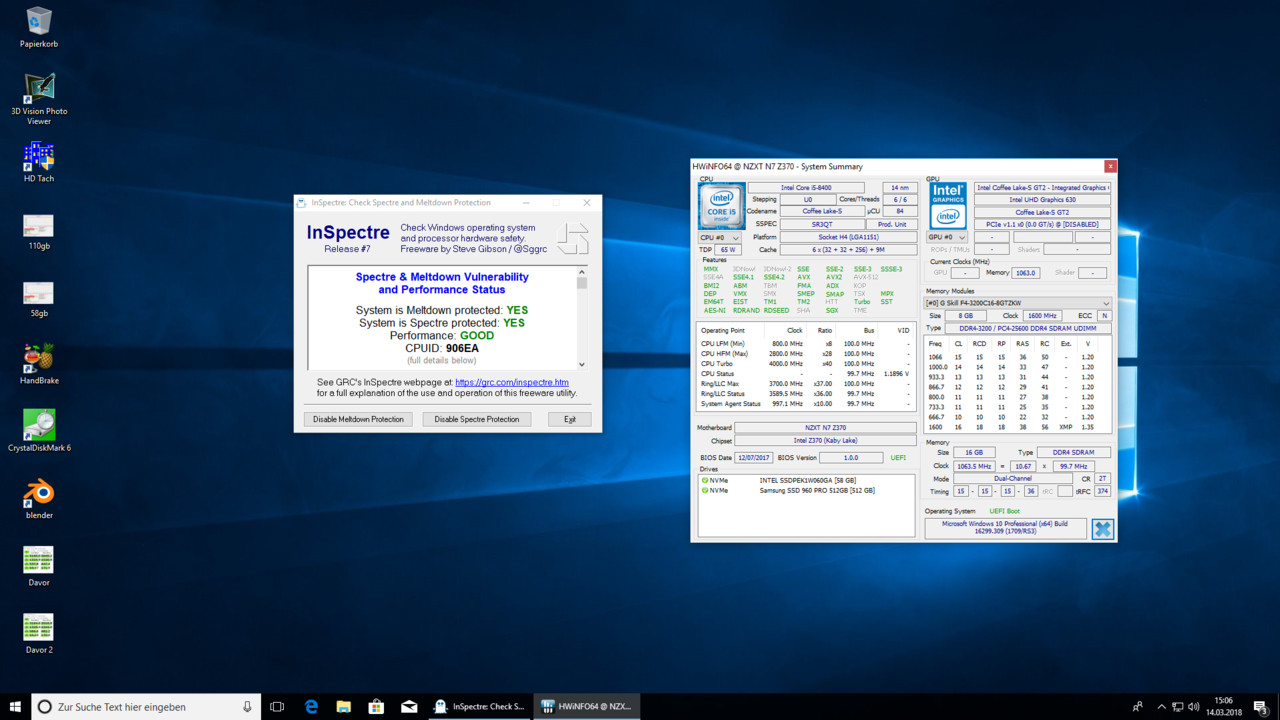

Anwender sollten das Update in jedem Fall einspielen, denn auch wenn es bisher keine bekannten Exploits gibt, ist die Sicherheitslücke potentiell schwerwiegend und vor allem im Detail veröffentlicht. Je nach System kann das Update allerdings die Leistung beeinflussen, wobei aktuellere Architekturen wie Skylake, Kaby Lake und Coffee Lake wenig davon betroffen sind.

Ihr habt die Wahl: Macht mit bei den Reader's Choice Awards 2025 und bestimmt eure Hersteller des Jahres!