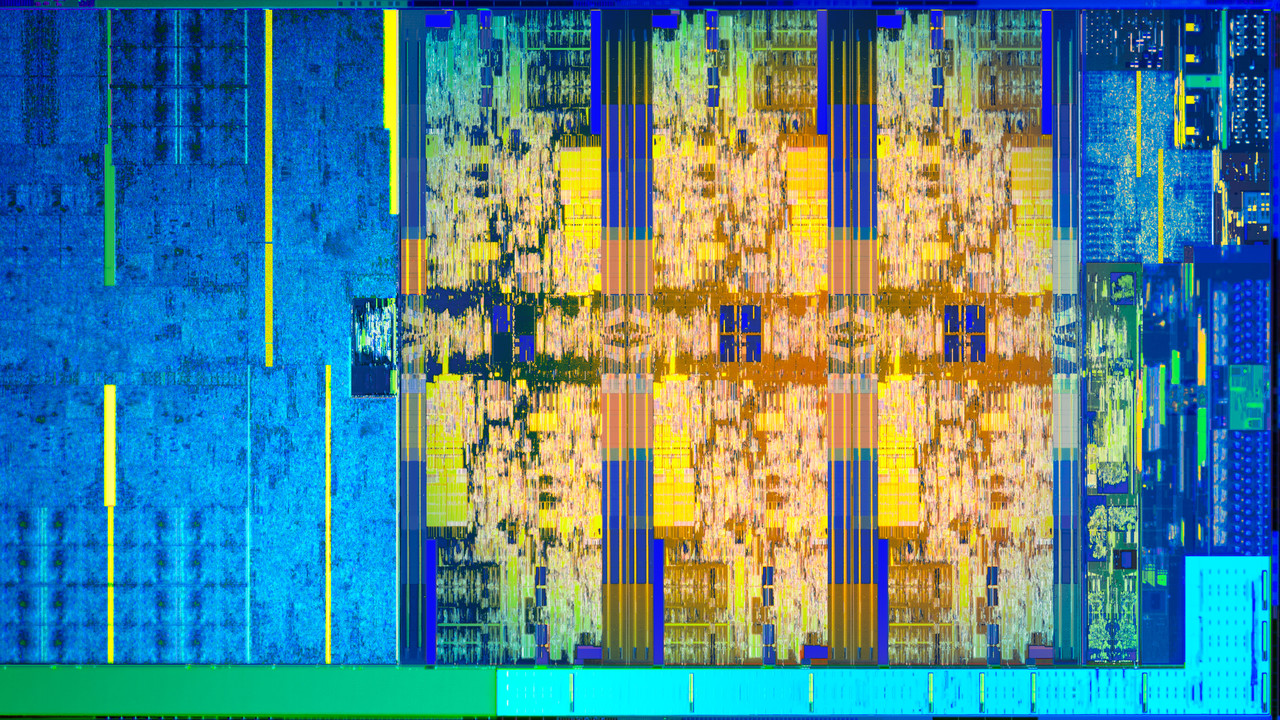

„Spectre Next Generation“: Acht neue CPU-Lücken sollen gefunden worden sein

Eine Erkenntnis aus der Veröffentlichung der Sicherheitslücken Spectre und Meltdown im Januar war, dass die Funktionsweise moderner CPUs, die in diesem Fall den Ausschlag gaben, noch weitere Sicherheitslücken in sich bergen kann. Wie die c't jetzt berichtet, sollen bereits acht weitere gefunden worden sein.

Aus Sicherheitsgründen noch keine Details

Alle acht Sicherheitslücken, so das Magazin, hätten bereits eine offizielle Nummer im Verzeichnis für Sicherheitslücken („Common Vulnerability Enumerator“, CVE). Wahrscheinlich sei, dass sie auch alle einen einprägsamen Namen erhalten. Details nennt die c't aus Sicherheitsgründen allerdings noch nicht, nutzt stattdessen „Spectre Next Generation“ als übergreifenden Begriff.

Betroffen sein sollen nach aktuellem Kenntnisstand CPUs von Intel und aller Voraussicht nach auch von ARM. Nur von Intel lägen allerdings schon konkrete Pläne für die Veröffentlichung von Patches und damit indirekt eine Bestätigung vor. Ob auch CPUs von AMD betroffen sind, kann die c't aktuell hingegen noch nicht sagen.

Sowohl Intel als auch Microsoft hatten zuletzt hohe Summen auf die Entdeckung bisher unbekannter Lücken nach Art von Spectre ausgeschrieben. Möglich, dass dieser zusätzliche Anreiz zur Aufdeckung der jetzt kolportierten neuen Lücken beigetragen hat.

Gefahr mit neuer Qualität

Während selbst vier Monate nach dem Bekanntwerden noch über konkrete Angriffsszenarien über die Lücke Spectre Variante 2 diskutiert wird und Hinweise auf einen in der Praxis einsetzbaren Exploit noch fehlen, soll zumindest eine der neuen Lücken ein noch deutlich höheres Gefahrenpotential für Cloud-Anbieter und deren Kunden bieten. Die c't warnt: „Die erwähnte Spectre-NG-Lücke lässt sich jedoch recht einfach auch für Angriffe über Systemgrenzen hinweg ausnutzen; die Gefahr erhält damit eine neue Qualität.“ Für Firmen und Privatkunden bleibe das Risiko allerdings gering, wenn auch aus einem beunruhigenden Grund: Auf deren Systemen gibt es in der Regel viel einfachere Wege, um an sensible Daten zu gelangen.

Ein erster Patch am 8. Mai?

Sowohl Intel als auch die Hersteller der Betriebssysteme sollen aktuell bereits an Patches arbeiten. Es ist also davon auszugehen, dass erneut eine Kombination aus neuem Microcode und neuem Code für Windows, macOS, iOS, Linux oder Android notwendig ist, um des Problems Herr zu werden.

Eine erste Welle sei zumindest bei Intel bereits für den Mai geplant, möglicherweise zum ersten Patchday für Windows am 8. Mai. Denn am 7. Mai laufe die 90-Tage-Frist der Sicherheitsforscher von Googles Project Zero aus, die erneut eine der Lücken gefunden haben sollen. Auch bei einer zweiten Lücke geht Intel dem Bericht nach davon aus, dass sie jederzeit veröffentlicht werden könnte. Eine zweite Welle an Patches, so die c't, sei für August geplant.

Nicht auszuschließen, dass das April 2018 Update für Windows 10 aus genau diesem Grund noch keinen kompatiblen Microcode-Patch erhalten hat, um für diese Variante gleich ein aktualisiertes Update bereitzustellen. Bisher ist das aber nur Spekulation.

Ein PR-Gau, insbesondere für Intel

Für die Hersteller der CPUs und allen voran Marktführer Intel wäre eine fortwährende Veröffentlichung weiterer Sicherheitslücken ein PR-Gau, der zu keinem ungünstigeren Zeitpunkt kommen könnte: Mit AMD Epyc gibt es erstmals seit Jahren wieder konkurrenzfähige Hardware für Rechenzentren. Deren Betreiber und Kunden sind in erster Linie von den Schwachstellen in den aktuellen CPUs betroffen. Intel hat angekündigt, die Architektur Cascade Lake-SP gegen Ende 2018 mit Gegenmaßnahmen in Hardware auszuliefern.

Intel hat sich zu den Veröffentlichungen geäußert. Der Konzern erklärt: „Die Daten unserer Kunden zu schützen und die Sicherheit unserer Produkte sicherzustellen hat für uns höchste Priorität. Wir arbeiten fortlaufend mit Kunden, Partnern, anderen Chip-Herstellern und Forschern zusammen, um Probleme zu verstehen und zu entschärfen; Und zu diesem Prozess gehört auch, CVE-Nummern-Blöcke zu reservieren. Wir glauben fest an den Nutzen einer koordinierten Veröffentlichung [von Sicherheitslücken] und werden weitere Details zu jedem potentiellen Problem veröffentlichen, während wir an der Fertigstellung der Schutzmaßnahmen arbeiten.“

Intel scheint damit einerseits aktuelle Arbeiten an Schutzmaßnahmen gegen neue Sicherheitslücken indirekt zu bestätigen, lässt andererseits aber durchblicken, dass es am Ende weniger als acht Lücken sein könnten, weil die CVE-Nummern lediglich vorsorglich reserviert wurden.

AMD hat wiederum gegenüber Heise erklärt, den Berichten über weitere Sicherheitslücken in der Sprungvorhersage nachzugehen und weitere Informationen zum gegebenen Zeitpunkt zu teilen. ARM hat einen Kommentar bisher abgelehnt.

Wie abermals Heise berichtet, wird aus der für heute anberaumten Veröffentlichung erster Patches gegen die neuen Lücken nichts – der neue Microcode ist noch nicht fertig. Stattdessen sollen Intel und die Partner jetzt den 21. Mai 2018 anvisieren. Aber auch das ist noch nicht sicher. Einen Patch für die von Heise als besonders gefährlich für Cloud-Anbieter eingestufte Lücke soll es sogar erst im 3. Quartal geben, derzeit stünde der 14. August im Raum.

Bis auf das von Intel bereits am vergangenen Donnerstag veröffentlichte Statement gibt es zu diesem Thema auch weiterhin keine offiziellen Verlautbarungen. Sollte Googles Project Zero an der 90-Tage-Frist bis zur Veröffentlichung neuer Sicherheitslücken festhalten, müsste sich daran zwar noch heute etwas ändern. Sollten die Lücken allerdings in der Tat mindestens so gravierende wie die ersten Spectre-Sicherheitslücken sein, dann dürfte Google auch in diesem Fall mehr Zeit gewähren, um erst dann zu informieren, wenn es potentiell Updates gibt. Im Januar war die Industrie allerdings trotz eines halben Jahres Verschwiegenheit immer noch nicht bereit.

Vielleicht lassen sich einige Lücken aber auch erneut wie bei Meltdown allein durch ein Betriebssystem-Update schließen. Dann könnte es schon am Dienstag zum Microsoft-Patchday im Mai weitere Informationen geben.