Forschung: Hardware-Verschlüsselung bei SSDs teils umgehbar

Forscher von der Radboud University in den Niederlanden haben die Hardware-Verschlüsselung von einigen populären Client-SSDs auf ihre Sicherheit geprüft. Die Erkenntnis: Fünf von sieben Modellen fielen durch, da die Verschlüsselung umgangen werden konnte.

Hardware-Verschlüsselung von SSDs teils umgehbar

Ziel der Untersuchungen sei gewesen, diverse SSDs auf mögliche Schwachpunkte in der „hardware fulldisk encryption“ per Reverse Engineering bei der Firmware zu prüfen. Ein Dokument (PDF) beschreibt die Methodik der Untersuchungen von Carlo Meijer und Bernard van Gastel im Detail.

Beim abschließenden Fazit sprechen die Forscher klare Worte: „Bei mehreren Modellen ist es möglich, die Verschlüsselung vollständig zu umgehen, was eine vollständige Wiederherstellung der Daten ohne Kenntnis des Passworts oder Keys erlaubt.“

An overview of possible flaws in hardware-based full-disk

encryption was given. We have analyzed the hardware fulldisk

encryption of several SSDs by reverse engineering their

firmware, with focus on these flaws. The analysis uncovers a

pattern of critical issues across vendors. For multiple models,

it is possible to bypass the encryption entirely, allowing for

a complete recovery of the data without any knowledge of

passwords or keys. Table I gives an overview of the models

studied and the flaws found.

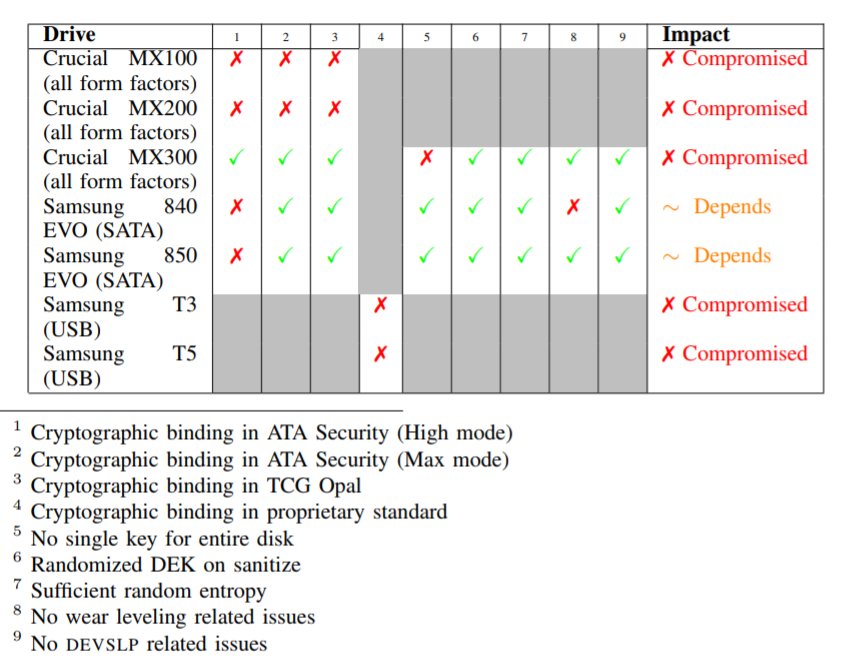

Client-Modelle von Crucial und Samsung fielen durch

Als Testobjekte dienten verschiedene Client-SSDs der Hersteller Crucial und Samsung, konkret die Serien Crucial MX100, MX200 und MX300 sowie Samsung 840 Evo, 850 Evo und die externen USB-Modelle Samsung T3 Portable und T5 Portable. Eine Grafik fasst die Resultate mit neun verschiedenen Kriterien und einer abschließenden Wertung zusammen. Bis auf Samsung 840 Evo und 850 Evo seien alle mit „kritischen Problemen“ kompromittiert.

BitLocker indirekt betroffen

Die Forscher weisen darauf hin, dass auch Systeme mit Microsofts Software-Verschlüsselung BitLocker indirekt betroffen sind. Denn in der Standardeinstellung schalte BitLocker die Software-Verschlüsselung ab, wenn das Laufwerk eine eigene Verschlüsselung (Hardware) bietet. Laut der Studie würde also in so einem Fall allein auf die teils unsichere Verschlüsselungstechnik der SSD zurückgegriffen.

Zusätzliche Software-Verschlüsselung wird empfohlen

Die abschließende Empfehlung der Wissenschaftler lautet, dass sich Anwender nicht allein auf die Hardware-Verschlüsselung von SSDs verlassen sollten, um vertrauliche Daten zu schützen. Vielmehr solle zusätzlich eine Software-Verschlüsselung genutzt werden. Aus Sicht der Autoren sei eine geprüfte Open-Source-Lösung dabei die beste Wahl. Explizit wird die Software VeraCrypt genannt, die eine Verschlüsselung im laufenden Betrieb erlaube und parallel mit einer Hardware-Verschlüsselung nutzbar sei.

Alternativ könne auch weiterhin BitLocker genutzt werden, wenn durch Anpassung der Gruppenrichtlinien eingestellt wird, dass bei vorhandener Hardware-Verschlüsselung dennoch die Software-Variante verwendet wird. Diese manuelle Anpassung wirke sich allerdings nicht auf bestehende Daten aus und mache eine Neuinstallation erforderlich.

Kritik an proprietären Lösungen der Hersteller und TCG Opal

Die Autoren Meijer und van Gastel üben außerdem Kritik an der aktuellen Situation mit proprietären Lösungen der Hersteller: „Die Hardware-Verschlüsselung bringt derzeit den Nachteil mit sich, sich auf firmeneigene, nicht öffentliche, schwer zu prüfende von ihren Herstellern entwickelte Krypto-Schemata verlassen zu müssen. Festplattenverschlüsselung korrekt zu implementieren, ist schwierig und die Konsequenzen, dabei Fehler zu machen, sind oft katastrophal.“

Daher fordern die Forscher die Veröffentlichung des entsprechenden Codes, damit dieser von unabhängiger Seite auf seine Sicherheit geprüft werden kann.

Auch am Sicherheitsstandard TCG Opal wird Kritik geübt. Denn die Richtlinien bei Opal seien so komplex, dass es schwer sei, die Kryptografie bei selbstverschlüsselnden Laufwerken (SED) korrekt zu implementieren. Bei den Vorgaben sollte lieber Einfachheit herrschen und eine öffentliche „Referenzimplementierung“ könne Entwicklern bei der Umsetzung helfen.

ComputerBase hat die betroffenen SSD-Hersteller kontaktiert und um Stellungnahme gebeten. Von Samsung erreichte die Redaktion folgendes Statement, eine Antwort von Crucial steht noch aus. Auf Nachfrage, ob auch die neue Samsung 860-Serie betroffen ist, konnte der Hersteller noch keine Antwort liefern – dies werde noch geprüft.

Samsung Electronics wurde vom National Cyber Security Centre in den Niederlanden (NCSC-NL) über mögliche Schwachstellen einiger unserer SSDs informiert. Diese Schwachstellen können es potenziellen Angreifern ermöglichen, Informationen von einer SSD ohne Passwortverifizierung zu erhalten. Die Lücke kann allerdings nicht aus der Ferne ausgenutzt werden und beschränkt sich daher auf Situationen, in denen der Angreifer direkten Zugriff auf die SSD hat.

Bei Samsung nehmen wir die Sicherheit und den Datenschutz unserer Kunden sehr ernst. Daher arbeiten wir seit den ersten Hinweisen eng mit dem NCSC-NL an einer Lösung. Wir werden die Situation weiterhin beobachten und stellen unter folgendem Link stetige Updates bereit: http://www.samsung.com/semico…/ssd/support/consumer-notice/.

Mittlerweile hat auch Crucial über den Mutterkonzern Micron Stellung genommen. Die im folgenden Statement erwähnten Firmware-Updates seien hierzulande über diesen Link erreichbar. Das nachfolgende Firmware-Update für die MX300 werde in Europa voraussichtlich ab dem 14. November verfügbar sein.

Micron is aware of the Radboud University researchers’ report describing a potential security vulnerability in Crucial MX100, MX200 and MX300 products as well as another manufacturer’s products.

This vulnerability can only be exploited by an individual with physical access to the drive, deep technical SSD knowledge and advanced engineering equipment. Micron recommends software based encryption to provide additional protection against these vulnerabilities, and has also developed firmware updates to address vulnerabilities in the MX100, MX200 and MX300 products. The MX100 and MX200 firmware updates are available today on crucial.com and MX300 firmware will be added on November 13, 2018.

Micron is committed to conducting business with integrity and accountability, which includes delivering best-in-class product quality, security, and customer support.

Micron

Downloads

-

VeraCrypt Download

4,8 SterneVeraCrypt ist eine Verschlüsselungssoftware, die auf der Code-Basis von TrueCrypt aufsetzt.

- Version 1.26.24 Deutsch

- Version 1.26.27 Beta Deutsch

- +3 weitere