Asus Live Update: Updater installierte Malware auf einer halben Million PCs

Hacker haben sich Zugang zu den Servern von Asus verschafft und so über die vermeintlich sichere, hauseigene Software „Asus Live Update“ Malware auf schätzungsweise mehr als einer halben Million PC-Systemen installieren können. Über Asus Live Update stellt Asus Software-Updates für Notebooks und PCs mit Asus-Mainboards bereit.

Malware war von Asus signiert und blieb lange unentdeckt

Durch den unbemerkten Zugriff auf die Update-Server von Asus war es den Angreifern möglich, auch die als Softwareupdate getarnte Malware namens ShadowHammer mit einem Zertifikat von Asus zu versehen, so dass diese nicht entdeckt wurde. Stattdessen installierten die Systeme mit der Software von Asus die Malware automatisch, was für die weite Verbreitung gesorgt hat. Kaspersky Lab hat den Angriff bereits am 29. Januar 2019 entdeckt, der Angriff selbst ereignete sich jedoch bereits zwischen Juni und November 2018. Asus wurde am 31. Januar 2019 von Kaspersky Lab informiert und unterstützt. Genau in diesem Zeitraum war Nutzern auf Reddit bereits ein ungewöhnliches Verhalten des Asus Live Update aufgefallen.

Malware auf mehr als 500.000 PCs installiert

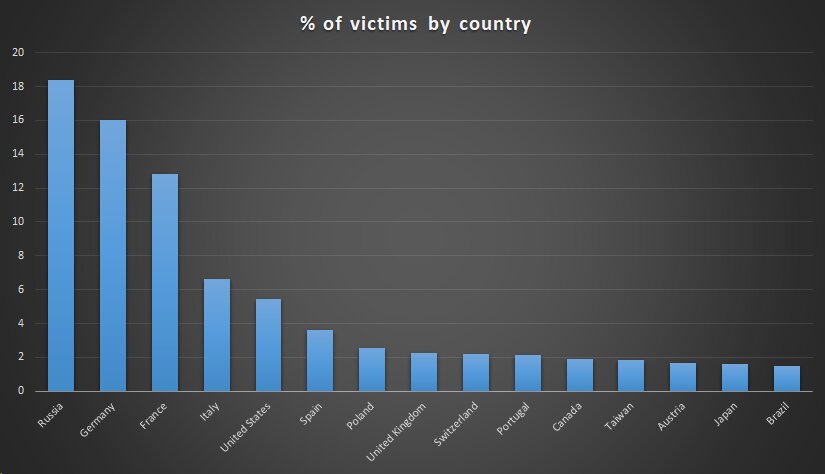

Nach Schätzungen von Kaspersky Lab wurden so mehr als 500.000 PCs infiziert, möglicherweise aber auch mehr als eine Million Nutzer weltweit. Die meisten Opfer befinden sich dabei in Russland, wo etwas mehr als 18 Prozent der Betroffenen beheimatet sind, dicht gefolgt von Deutschland mit rund 16 Prozent und Frankreich mit 13 Prozent. Allerdings ist diese Verteilung auch von der Verbreitung der Software von Kaspersky Lab abhängig, die die Malware entdeckt.

Hacker aktivierten Malware gezielt auf 600 PCs

Auch wenn die Malware somit weite Verbreitung gefunden hat, soll sie bislang von den Angreifern nur auf rund 600 Systemen auch aktiviert worden sein. Welchen Zweck der Angriff genau hat, ist allerdings noch unklar. Kaspersky Lab geht allerdings davon aus, dass es sich um einen ganz gezielten Angriff auf einen kleinen Nutzerkreis handelte, der anhand der MAC-Adressen der Netzwerkadapter der PC-Systeme identifiziert wurde. Die Installation auf den anderen Systemen war somit nur ein Kollateralschaden. Woher die Angreifer allerdings die genauen MAC-Adressen ihrer Opfer schon kannten, ist ungeklärt. Kaspersky Lab ist es gelungen, rund 600 betroffene MAC-Adressen aus dem Trojaner zu entschlüsseln. Ob andere Installationen, die den Sicherheitsforschern nicht vorliegen, weitere MAC-Adressen beinhalten, die Ziel des Angriffs waren, ist allerdings nicht klar.

Aktivierte Malware lädt Schadcode nach

Sofern die MAC-Adresse des Systems in der Malware hinterlegt war, wurde von dieser weitere Schadsoftware heruntergeladen und installiert. Sofern die eigene MAC-Adresse nicht gespeichert war, zeigte der schadhafte Updater keinerlei Netzwerkaktivität und verursachte nach bisherigen Erkenntnissen keinen Schaden.

Kaspersky Lab geht davon aus, dass der Angriff im Zusammenhang mit der ShadowPad-Attacke aus dem Jahr 2017 der APT-Gruppe BARIUM steht.

Tool von Kaspersky Lab zur Prüfung bereitgestellt

Kaspersky Lab hat bereits ein Programm veröffentlicht, mit dem Besitzer eines Notebooks oder Mainboards von Asus prüfen können, ob sie potentiell von der ShadowHammer-Malware betroffen sind. Potentiell, weil das Programm nur die MAC-Adresse des Systems mit den in der Malware hinterlegten Adressen vergleicht, nicht aber die Malware selbst entdeckt. Alternativ können die MAC-Adresse online abgeglichen werden.

Manuelles Löschen und Neuinstallation

Um sicher zu gehen, nicht mehr über eine infizierte Version des Asus Live Update zu verfügen, sollten die Software im abgesicherten Modus deinstalliert und alle Ordner von Asus im Programmpfad von Windows entfernt werden. Daraufhin kann nach einem Neustart die aktuelle Version installiert werden.

Weitere Details zu ShadowHammer wird Kaspersky Lab nächsten Monat auf dem Security Analyst Summit 2019 (SAS 2019) in Singapur veröffentlichen.

Stellungnahme spricht von Verbesserungen

Asus hat inzwischen eine eigene Stellungnahme zu den Vorkommnissen veröffentlicht und spricht darin von Verbesserungen, die inzwischen vorgenommen wurden, um solch einen Fall in Zukunft zu verhindern. Allerdings bleiben die Aussagen mit einer „verbesserten Ende-zu-Ende-Verschlüsselung“ und einer „verbesserten Server-zu-Endkunden-Software-Architektur“ recht vage. Version 3.6.8 von Asus Live Update soll zudem eine Fehlerbehebung für die Sicherheitslücke beinhalten. In einer FAQ erklärt Asus, wie man die Versionsnummer des installierten Live Update herausfindet.

Asus will Opfer kontaktiert haben, wie bleibt offen

Darüber hinaus gibt Asus an, dass nur „eine geringe Anzahl von Geräten durch einen komplexen Angriff auf unsere Live Update Server mit bösartigem Code infiziert wurde, um eine sehr kleine und spezifische Benutzergruppe anzugreifen. Der ASUS-Kundendienst hat sich bereits mit den betroffenen Nutzern in Verbindung gesetzt und bietet Unterstützung, um die Sicherheitsrisiken zu beseitigen.“ Wie der Kundendienst die betroffenen Benutzer identifiziert und kontaktiert haben möchte, wird allerdings nicht beantwortet.

Diagnose-Tool von Asus

Darüber hinaus bietet Asus nun auch ein Online-Diagnose-Tool (zip-Datei) an, mit dem überprüft werden kann, ob das eigene System betroffen ist.

Nur Notebooks betroffen

Asus gibt zudem an, dass nur die Version von Live Update betroffen ist, die für Notebooks verwendet wird. Wie es zu dieser Einschränkung kommt, bleibt allerdings ebenfalls offen.