vBulletin: Große Sicherheitslücke in Forensoftware geschlossen

Der Entwickler hinter vBulletin hat Patches bereitgestellt, um eine als kritisch eingestufte Sicherheitslücke in seiner Forensoftware zu schließen. Angreifern soll es mit wenig Aufwand möglich gewesen sein Web-Server mit vBulletin-Software zu übernehmen. Betreiber von Foren auf Basis von vBulletin 5.x.x sollten umgehend handeln.

Schwerwiegende Zero-Day-Lücke per Patches geschlossen

Wie Heise berichtet, hat das Entwicklerteam hinter der vBulletin Forensoftware eine schwerwiegende Zero-Day-Lücke mit mehreren Patches geschlossen, nachdem ein anonymer Sicherheitsforscher per Seclist.org auf die weitreichenden Missstände in vBulletin 5.0.0 (und höher) aufmerksam gemacht hat.

Um den entsprechenden Schadcode auf den verwundbaren vBulletin-Server einzuschleusen und auszuführen, müssen Angreifer lediglich Befehle in einer HTTP-POST-Anfrage, einer sogenannten Command-Injection verstecken, so der Sicherheitsforscher. Dazu sollen bereits wenige Zeilen Code genügen, weshalb Forenbetreiber umgehend die entsprechenden Patches einspielen sollten.

Im vBulletin-Forum wird Serverbetreibern dazu geraten, die Forensoftware mindestens auf die Version 5.5.2 zu aktualisieren und die entsprechenden Patches zu installieren. In seiner „Member's Area“ stellt der Entwickler Patches für die Versionen 5.5.2, 5.5.3 und 5.5.4 zur Verfügung.

Exploit in freier Wildbahn

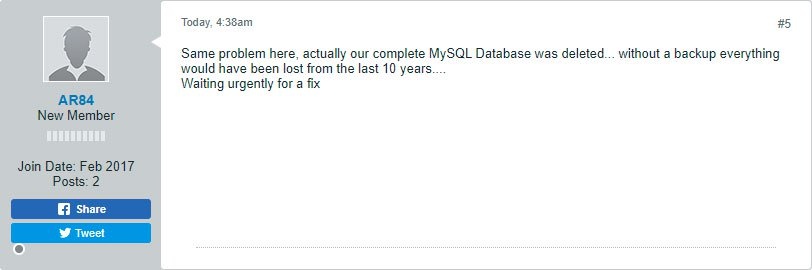

Die Sicherheitslücke mit der Kennung CVE-2019-16759 ist laut der National Vulnerability Database mit einem CVSS-v3-Score von 9,8 („critical“) eingestuft und hat offensichtlich bereits seinen Weg in die freie Wildbahn gefunden. Wie die englischsprachige Website Bleeping Computer berichtet, haben vBulletin-Nutzer im nicht-öffentlichen Forum des Entwicklers bereits erfolgreiche Angriffe auf die vBulletin-Software gemeldet. Nicht zuletzt aus diesem Grund sollten Betreiber der Forensoftware zeitnah handeln.