Thallium: Microsoft stoppt nordkoreanischen Hackerangriff

Durch die Abschaltung von 50 Domains hat Microsoft einen Hackerangriff gestoppt, der sich gegen Regierungsmitarbeiter, Menschenrechtsorganisationen und Bildungseinrichtungen in den USA, Japan und Südkorea gerichtet hat. Auch Personen, die sich beruflich mit der Verbreitung von Atomwaffen befassen, sollen Ziele gewesen sein.

Die Domains sollen von einer staatlich unterstützten Hackergruppe aus Nordkorea für Phishing-Angriffe genutzt worden sein. Microsoft bezeichnet die Hackergruppe als „Thallium“ und hatte Mitte Dezember 2019 nach monatelanger Recherche der Aktivitäten der Gruppe bei einem Gericht im US-Bundesstaat Virginia Klage gegen Thallium eingereicht, um die Domains übernehmen zu können, da häufig Microsoft-eigene Dienste nachgeahmt wurden. Ende 2019 wurde die beantragte Verfügung wirksam und die 50 Domains sind seither unter der Kontrolle von Microsoft. In einem Pastebin sind die genutzten Domains aufgelistet.

Trojaner sollten in interne Netzwerke geschleust werden

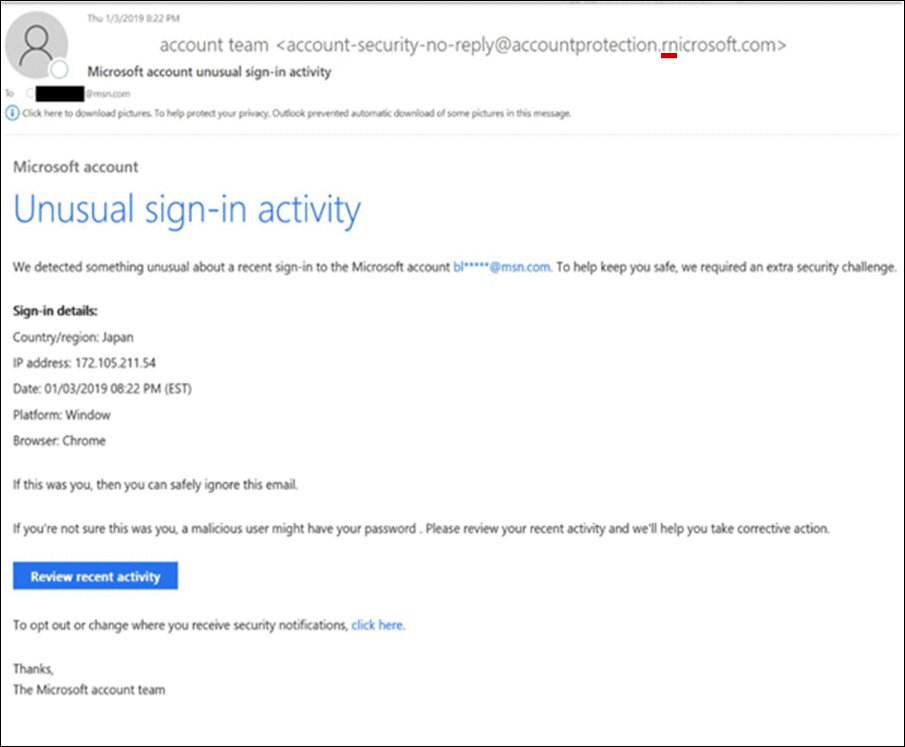

Wie bei Phishing-Attacken üblich dienten viele der Domains dazu, Betroffenen Anmeldedaten zu entlocken, indem andere Websites nachgeahmt wurden. So sollten Zugriffsdaten für interne Netzwerke oder E-Mail-Server abgegriffen werden. Die Angreifer hätten so versucht, Trojaner für den Fernzugriff einzuschleusen, namentlich die KimJongRAT und BabyShark genannten Malwares.

Microsoft bedient sich häufiger der Klage

Microsoft versucht immer häufiger über Klagen für Hackerangriffe genutzte Domains abschalten zu lassen. Im August 2018 hatte das Unternehmen auf diese Weise einen Angriff gegen Abgeordnete der US-Republikaner gestoppt, die einer russischen Hackergruppe zugeordnet wird. In den zwei Jahren zuvor hatte man so bereits 12 Mal insgesamt 84 Websites der Hacker-Gruppe abschalten lassen. Auch danach hat Microsoft 99 Domains einer Hackergruppe, die sie dem Iran zuordnen, unter eigene Kontrolle gebracht.