Microsoft Pluton: Security-Prozessor für CPUs von AMD, Intel und Qualcomm

Microsoft will mit dem Pluton künftig einen Security-Chip direkt in den Prozessor integrieren und damit das TPM ablösen. Der erstmals 2013 in der Xbox One genutzte Security-Prozessor soll künftig auch bei Windows-PCs zum Einsatz kommen. Die passenden Partner hat Microsoft mit AMD, Intel und Qualcomm bereits gefunden.

Während das Betriebssystem selbst mit Schutz aus der Cloud und Fortschritten bei der KI-Abwehr gut geschützt werden könne, seien Angriffe auf die Übergänge zwischen Hardware und Software mittlerweile ein rapide wachsendes Ziel, erklärt Microsoft. Diesen Bereich eines Computers könne man mit diesen Sicherheitsmaßnahmen nicht erreichen und nicht gegenüber Angriffen überwachen. Secured-Core-PCs, wie sie Microsoft mit der Surface-Baureihe, aber auch Dell, Dynabook, HP, Lenovo und Panasonic anbieten, sollen die UEFI nutzende Firmware besser absichern.

Pluton in CPUs von AMD, Intel und Qualcomm

Im nächsten Schritt will Microsoft den Security-Prozessor Pluton direkt in die Prozessoren namhafter Hersteller integrieren. Mit AMD, Intel und Qualcomm hat Microsoft heute die Vision für kommende Generationen Windows-PCs vorgestellt. Noch gibt es keinen Termin dafür, wann CPUs der genannten Hersteller mit Pluton ausgestattet sein werden.

Laut Mike Nordquist, Director of Strategic Planning and Architecture für Intels Business Client Group, werde noch mehr als ein Jahr vergehen, bevor entsprechend ausgestattete CPUs von Intel auf den Markt kommen. Die Veränderungen an der Hardware für Pluton sollen so simpel wie möglich ausfallen und wenig Fläche im Prozessor belegen. Zu höheren Kosten für CPUs soll die Ergänzung nicht führen. Bei AMD heißt es, der eigene Security-Prozessor werde weiterhin neben dem Microsoft Pluton bestehen.

Microsoft plant Übergangsphase mit TPM-Emulation

Microsoft skizziert aber bereits eine Übergangsphase von TPM zu Pluton und welche Aufgaben der Chip übernehmen soll. Das Trusted Platform Module (TPM) will Microsoft mit Pluton ablösen. Das TPM ist derzeit ein separater Chip getrennt von der CPU, das kryptographische Schlüssel speichert und die Integrität des Systems sicherstellen soll. Über das Modul wird bei Windows 10 die Verschlüsselung von Speichermedien mit BitLocker abgewickelt, auch bei Windows Hello für die Anmeldung per PIN, Fingerabdrucksensor oder IR-Kamera findet das TPM Verwendung. Neue Angriffsmethoden speziell über physischen Zugriff auf einen Computer attackieren jedoch den Kanal zwischen CPU und TPM, um sicherheitsrelevante Daten abzufangen.

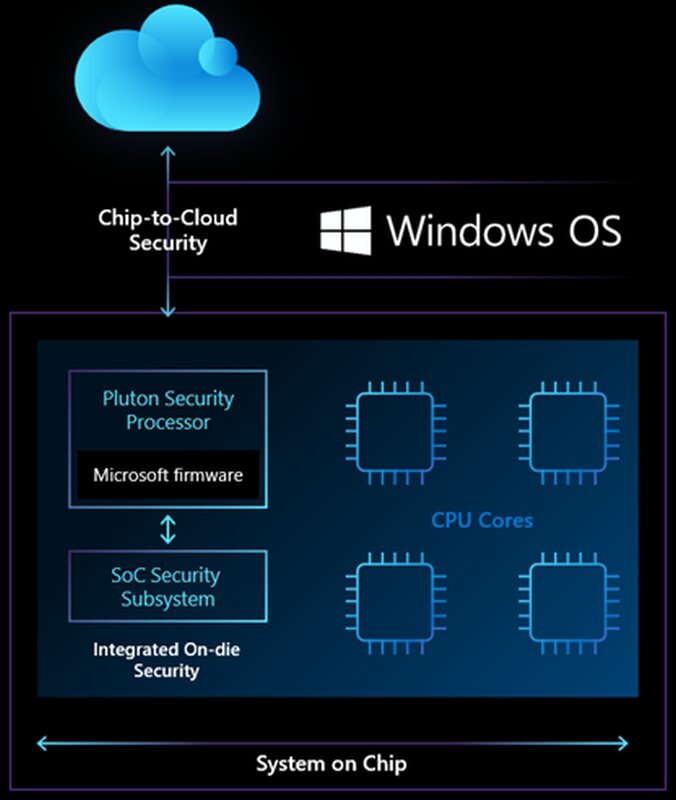

Das Pluton-Design soll Angriffe auf diesen Kanal unterbinden, da er erst gar nicht existiert. Windows-PCs mit Pluton-Architektur sollen zunächst ein TPM emulieren, damit bisher verwendete TPM-Spezifikationen und APIs weiterhin genutzt werden können, auch wenn physisch kein TPM mehr verbaut ist. Der Pluton-Prozessor soll Anmeldedaten, Nutzeridentitäten, kryptographische Schlüssel und persönliche Daten absichern. Keine dieser Daten sollen sich laut Microsoft per Malware oder physischen Zugriff auf den Computer extrahieren lassen. Der Pluton-Prozessor sei vom restlichen System isoliert und soll Schlüssel mittels Secure Hardware Cryptography Key (SHACK) niemals gegenüber anderer Hardware oder selbst seiner eigenen Firmware exponieren, die wiederum über die Cloud abgesichert werden soll.

Microsoft spricht bei Pluton von einer Chip-to-Cloud-Sicherheit, da wie bei der Xbox oder Azure Sphere die Integrität des Chips und seiner Firmware aus der Cloud über das auf GitHub offengelegte Project Cerberus sichergestellt werden könne. Computer mit „Pluton for Windows“ sollen Firmware-Updates wie andere Aktualisierungen aus zentraler Stelle über Windows Update erhalten. Damit will Microsoft weitere potenzielle Schwachstellen schließen, da derzeit Firmware noch aus verschiedenen Quellen bezogen werden müsse. Microsoft ist davon überzeugt, dass Prozessoren mit integrieren Sicherheitschips wie Pluton die Zukunft moderner Hardware darstellen.

Die Sicherheitsbranche ist skeptisch

Dass davon nicht zwangsweise alle in der Branche überzeugt sind, zeigt ein Kommentar des Sicherheitsforschers Mark Ermolov, der Sicherheitslücken in den Sicherheitsmechanismen vor allem in Prozessoren von Intel entdeckt hat. „Oh no, one more "security" processor“ lautet sein mit Facepalm-Emoji versehener Kommentar zur Ankündigung auf Twitter. Dabei verlinkt er auf einen Artikel von Wired, in dem zudem erklärt wird, dass das Versammeln aller Sicherheitsfeatures in einem Chip ebenso gefährlich sein könne, da bei einer doch auftretenden Lücke diesem Element nicht mehr vertraut werden könne. Security-Chips sind bei Weitem nicht unfehlbar, wie neben Intel auch Lücken bei Apple (T2, Secure Enclave) und Cisco gezeigt haben. David Weston, Microsoft Director of Enterprise and Operating System Security, gibt im Gespräch mit Wired dann auch gleich zu verstehen, dass natürlich keine Absicherung jemals vollkommen sicher sei.

Sicherheitschips riegeln Systeme ab

Auf der anderen Seite werden solche Sicherheitschips auch kritisiert, weil sie potenziell einschränken, welche Veränderungen an der Hardware ein Nutzer vornehmen kann oder welche Software sich auf dem System ausführen lässt. Wo versucht wird, das Sicherheitsniveau anzuheben, leidet potenziell auch die Offenheit einer Architektur. Die Xbox ist als geschlossenes System ein gutes Beispiel dafür. Gegenüber Heise erklärte Microsoft, dass die Installation anderer Betriebssysteme nicht verhindert oder gestört werde. Außerdem könnten CPU-Hersteller eine Abschaltfunktion für Pluton einbauen.