Log4j: Angriff auf belgisches Verteidigungsministerium

Die Probleme rund um die Java-Bibliothek Log4j ziehen immer größere Kreise. Nach dem Bundesfinanzhof musste nun auch das belgische Verteidigungsministerium Teile seines Netzwerkes aufgrund eines Angriffes über die Sicherheitslücke herunterfahren. Gleichzeitig sind erste Würmer und damit automatisierte Angriffe bekannt geworden.

Bereits am letzten Donnerstag habe das Verteidigungsministerium „einen Angriff auf sein Computernetzwerk mit Internetzugang entdeckt“, wird ein Militärsprecher von belgischen Medien laut heise.de zitiert. Dabei sollen die Angreifer die vor rund zehn Tagen bekannt gewordene Sicherheitslücke ausgenutzt haben und in das System eingedrungen sein. Angaben über die Täter und den Ursprung der Angriffe machte die Behörde nicht.

Als erste Handlungen sollen laut dem Sprecher zunächst Quarantänemaßnahmen eingeleitet worden sein, um entsprechende Bereiche zu isolieren und weitere Übergriffe zu verhindern. Für das Verteidigungsministerium soll die aktuelle Priorität nun darin bestehen, das Verteidigungsnetzwerk betriebsbereit zu halten.

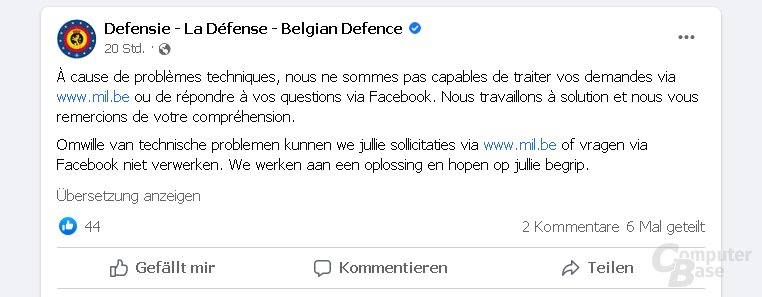

Auch bis zum gestrigen Montag konnte die Einsatzbereitschaft des Netzwerkes nicht wieder vollumfänglich hergestellt werden. „Wir haben während des gesamten Wochenendes unsere Teams mobilisiert, um das Problem unter Kontrolle zu bringen und unsere Aktivitäten fortführen zu können“, so ein Sprecher weiter.

Probleme auch in Deutschland

Mit ähnlichen Problemen hatte auch der Bundesfinanzhof (BFH) zu kämpfen, der in der Konsequenz seine Website nach einem Angriff über die Log4j-Sicherheitslücke vom Netz genommen hatte. Auch wenn die Angriffe laut einem Gerichtssprecher erfolgreich abgewehrt werden konnten und zu keiner Zeit Zugriff auf sensible Daten bestand, befindet sich die Internetpräsenz des höchsten deutschen Finanzgerichtes nach wie vor im Wartungsmodus.

Auch unter staatlicher Nutzung

Dass die Angriffe dabei von staatlichen Akteuren verübt werden, ist nicht von der Hand zu weisen. Bereits in der letzten Woche wurde von ersten Angriffen über die schwere und im Vergleich einfach auszunutzende Sicherheitslücke berichtet, die in China, dem Iran, Nordkorea und der Türkei verortet wurden. Darüber hinaus haben Cyberkriminelle das Sicherheitsproblem für sich entdeckt und verteilen bereits Krypto-Miner und Ransomware über diese. So gab der Content-Delivery-Netzwerk-Spezialist Akamai an, dass auf ihre Systeme stündlich rund 250.000 Angriffsversuche verübt werden. Es wird davon ausgegangen, dass solche Attacken noch die nächsten Monate andauern werden.

Aber auch von anderer Seite droht Ungemach: So haben Angreifer bereits Minecraft-Server für sich entdeckt, bei denen sich die Lücke ebenfalls über eine manipulierte Textnachricht im Spiel ausnutzen lässt. Mittlerweile nutzt auch die bekannte Erpressergruppe Conti, die als erste Anlaufstelle für „Ransomware as a Service“ gilt, die Lücke für ihre Angriffe, was das Gefahrenpotenzial noch einmal verstärkt.

Automatisierte Angriffe folgen

Waren die ersten Angriffe manueller Natur, ist nun der erste Wurm aufgetaucht, der die Sicherheitslücke aktiv ausnutzt. Bereits bei Bekanntwerden der Lücke war es Experten klar, dass diese ein großes Potenzial für automatisierte Angriffe birgt. So gab vx-underground, ein Projekt zum Austausch von Malware, gestern noch an, dass diese bereits einen sich selbst ausbreitenden Mirai-Bot in ihren Besitz gebracht haben.

Nur ein paar Stunden später meldete die Gruppe weitere Log4j-Malware-Beispiele, darunter einen Threat-Actor, der den Log4Shell-Exploit nutzt, um den Banking-Trojaner Dridex zu verbreiten.

Update nach wie vor unerlässlich

Es wird nach wie vor dringend empfohlen, die Lücke durch eine aktuelle Version der Java-Bibliothek zu schließen. Mittlerweile hat die Apache Software Foundation Log4j in der Version 2.17.0 veröffentlicht, welche alle Fehler beheben soll, nachdem die Vorgängerversion die Probleme nur teilweise beseitigen konnte und keinen vollständigen Schutz vor Angriffen bot.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) stuft die Gefährdungslage der Sicherheitslücke nach wie vor als sehr hoch ein.

Ihr habt die Wahl: Macht mit bei den Reader's Choice Awards 2025 und bestimmt eure Hersteller des Jahres!