Qubes OS 4.1.1: Hochsicherheitslinux setzt auf Xen und Isolation

Die auf Anonymität und den Schutz der Privatsphäre ausgelegte Linux-Distribution Qubes OS setzt mit dem Hypervisor Xen sowie mehreren virtuellen Maschinen auf ein einzigartiges und auf Isolation basierendes Sicherheitskonzept und wird zudem von Edward Snowden ausdrücklich für die sichere Kommunikation empfohlen.

Als Basis für Qubes OS 4.1.1 dienen die Linux-Distribution Fedora und der freie Desktop Xfce. Edward Snowden, der diese Xen-Isolation hervorhebt, teilte bereits 2016 mit, dass er von Tails, einem ausschließlich über das TOR-Netzwerk kommunizierendem Debian-Derivat, auf Qubes OS gewechselt ist und dieses im Hinblick auf die VM-Isolation zurzeit das beste Betriebssystem sei. Gleichzeitig schränkte Snowden aber ein, dass es keinen vollständigen Schutz gebe, „but it's as close as you can get right now.“

If you're serious about security, @QubesOS is the best OS available today. It's what I use, and free. Nobody does VM isolation better.

Edward Snowden

Das neueste Release Qubes OS 4.1.1 hat laut den offiziellen Release Notes die folgenden Neuerungen zu bieten. Den größten Sprung macht der Systemkernel, der von Linux 5.10 LTS auf das aktuelle Linux 5.15 LTS wechselt, das noch bis Oktober 2023 mit Support und Updates versorgt wird.

- Xen 4.14

- Fedora 32 in dom0

- Fedora 36 template

- Debian 11 template

- Whonix 16.04.2 Gateway and Workstation templates

- Linux kernel 5.15 LTS

Fedora 32 dient weiterhin als virtuelle Ausgangsbasis, Fedora 36 und Debian 11 sowie das als Gateway fungierende Whonix 16 liegen als virtuelle Maschine für die zweite Sicherheitsebene vor. Hinzu kommen weitere VM-Vorlagen für Windows-Systeme.

Sicherheit durch Isolation auf zwei Dimensionen

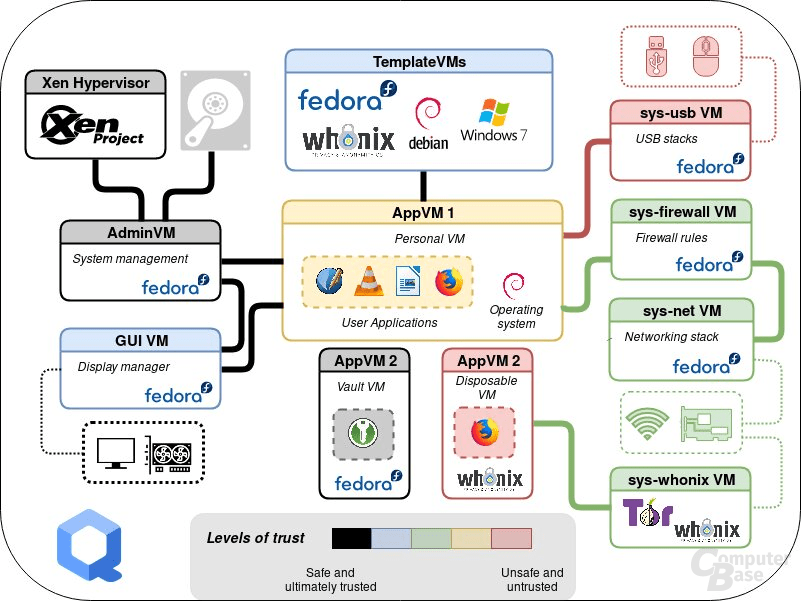

Das einzigartige Sicherheitskonzept der Distribution basiert auf der Isolation von Domänen in zwei Dimensionen:

- Während die Hardware-Controller in unterschiedliche funktionale Domänen – wie Netzwerkdomänen, USB-Controller-Domänen etc. – eingeteilt werden können, spielt sich der Alltag des Anwenders in einer anderen Vertrauensstufe ab.

- Die Arbeitsdomäne besitzt beispielsweise die höchste Vertrauenswürdigkeit, die Einkaufs-, Surf- und Zufallsdomäne die niedrigste. Jede dieser Domänen läuft isoliert in ihrer eigenen virtuellen Maschine.

- Um das Netzwerk und die Firewall vor Angriffen von außen zu schützen, laufen auch diese beiden Systemkomponenten ebenso wie der Betriebssystemkernel in einer eigenen unprivilegierten virtuellen Maschine.

Eine noch stärkere Isolation ist auf Ebene des Betriebssystems kaum noch möglich. Qubes OS wird daher von den meisten Experten als das sicherste Betriebssystem für sensible Daten und vertrauliche Kommunikation angesehen.

Mit den sogenannten „App-VMs“, virtuellen Maschinen für Apps, werden zudem Anwendungen wie der Webbrowser, E-Mail-Client oder der Texteditor virtualisiert und vollständig voneinander isoliert ausgeführt.

Programm A kann somit nicht auf Programm B zugreifen und dieses gegebenenfalls angreifen oder manipulieren. Allerdings ist es möglich, verschiedene Anwendungen in einer virtuellen Maschine zu bündeln. So können sich beispielsweise der Webbrowser und E-Mail-Client mit höherer Sicherheitsfreigabe in der „Arbeits-VM“ und mit einer niedrigeren Sicherheitsfreigabe in der „Shopping-VM“ befinden.

Durch zahlreiche Templates für Fedora, Debian, Whonix – inklusive Tor-Client –, Ubuntu, Gentoo sowie Arch Linux und CentOS lassen sich die unterschiedlichsten Distributionen – aber auch Betriebssysteme wie Microsoft Windows 7 – in Qubes OS virtualisieren.

Qubes OS 4.1.1 ausprobieren

Das rund 5,5 GB große und auf AMD64 optimierte Systemabbild Qubes OS 4.1.1 (ISO), für welches das polnische Unternehmen Invisible Things Lab rund um die für ihre Backdoors in Windows Vista bekannte Hackerin und IT-Sicherheitsexpertin Joanna Rotkowska verantwortlich ist, kann ab sofort heruntergeladen werden.

Beim Einstieg helfen der offizielle Installation Guide und der deutschsprachige YouTube-Kanal „The Morpheus Tutorials “, der sich Qubes OS angesehen hat und dessen Features in einem Video vorstellt.