Problemstellen: Alder Lakes UEFI-Quellcode und AMD-Frontier-Zahnen

Ein angeblich großer Hack bei Intel Alder Lake stellt sich doch als eher übersichtlich heraus, angeblich große Probleme bei AMD Frontier ebenso. Denn während letzteres die ziemlich typischen Kinderkrankheiten bei Installationen dieser Größenordnung sind, ist der UEFI-Quellcode von Alder Lake bereits vielen Leuten zugänglich.

Und so haben beide Unternehmen respektive die Institutionen, die zuvor als große Probleme auf die eine oder andere Art vermeldete Geschichte am Wochenende deutlich relativiert.

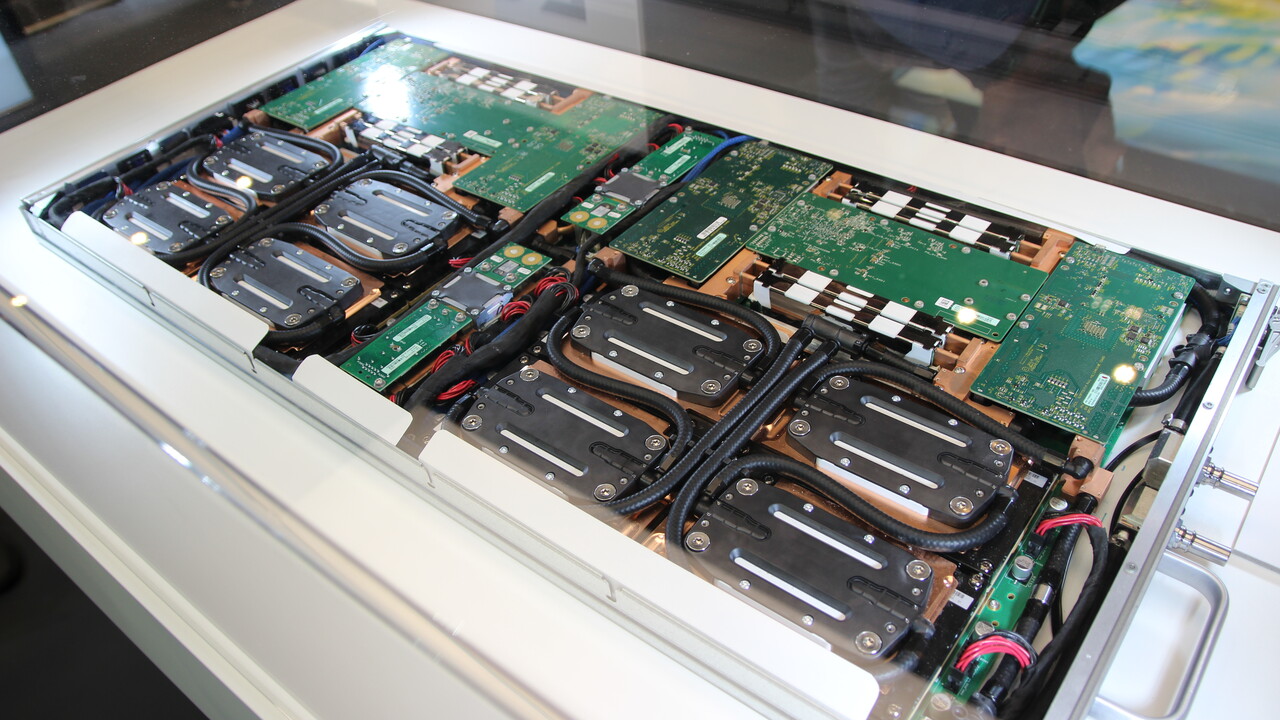

AMD Frontier mit Kinderkrankheiten vor dem Start

Die Frontier-Betreiber erklärten, dass es noch nie ein System in dieser Klasse gab, und man schlicht noch in der Lernphase sei. Zudem sei Frontier ohnehin noch gar nicht offiziell einsatzbereit, dass soll erst ab 2023 der Fall sein. Die bisherigen Läufe waren alles Teil von Versuchsreihen und eben, auch um Benchmarkrekorde aufzustellen. Doch 685 verschiedene Bauteile und über 60 Millionen Einzelteile insgesamt neigen dazu, eben auch Fehler bisher unbekannten Ausmaßes zu erzeugen. Das Team gibt sich dennoch mehr als zuversichtlich für die Zukunft und hält am Zeitplan fest.

It’s a pretty good spread among common culprits of parts failures that have been a big part of it. I don’t think that at this point that we have a lot of concern over the AMD products. We’re dealing with a lot of the early-life kind of things we’ve seen with other machines that we’ve deployed, so it’s nothing too out of the ordinary.

We’re nearing the end of the process and we’re largely on track.

Justin Whitt, Program Director, Oak Ridge Leadership Computing Facility (OLCF)

BIOS-Grundlagen für Intel Alder Lake geleaked

Der UEFI-Code, also die Grundlage für BIOS der aktuellen Plattformen, von Intels Alder Lake wurde über einen Partner ins Netz gestellt. Die Firma Insyde arbeitet unter anderem für Lenovo, diese beiden Namen tauchen in den Dateien mehrfach auf. Höllisch brisant, wie vor einer Woche noch gedacht, ist das veröffentlichte Material aber nicht, enthält es eben doch primär Tools und Codes, die OEMs und ODMs und damit ziemlich vielen Leuten ohnehin zur Verfügung stehen, aber keine extrem sicherheitsrelevanten Informationen beispielsweise über die Management Engine (Intel ME) oder das Trusted Platform Module (TPM). Sicherheitsforscher dürften und sollten aber dennoch daran interessiert sein, denn sie bekommen dadurch aktuelle Einblicke in die Gestaltung gewisser Lösungen – und könnten so auch Schwachstellen aufdecken.

Genau das will Intel damit nun auch erreichen und lädt Interessierte ein, sich am eigenen Bug-Bounty-Programm zu beteiligen. Dort gibt es, je nach Schwere eines gefunden Problems, tausende US-Dollar als Belohnung. Ein Sicherheitsrisiko stellen die Daten laut aktuellem Stand nicht dar.

Our proprietary UEFI code appears to have been leaked by a third party. We do not believe this exposes any new security vulnerabilities as we do not rely on obfuscation of information as a security measure. This code is covered under our bug bounty program within the Project Circuit Breaker campaign, and we encourage any researchers who may identify potential vulnerabilities to bring them our attention through this program. We are reaching out to both customers and the security research community to keep them informed of this situation.

Intel gegenüber THG