Mobilfunk: Android 14 kann unsichere 2G-Verbindungen blockieren

Mit Android 14 halten auch neue Sicherheitsfunktionen für die Verbindung zu Mobilfunknetzen Einzug, wie Google auf dem eigenen Sicherheitsblog erklärt. Administratoren für Android Enterprise können jetzt generell unsichere 2G-Verbindungen blockieren. Der alte Mobilfunkstandard ist für seine vielen Sicherheitsprobleme bekannt.

Bereits seit Android 12 können Anwender den alten 2G-Mobilfunkstandard auf Modemebene deaktivieren, sofern das Smartphone mindestens den Radio HAL (Hardware Abstraction Layer) 1.6 nutzt. Auf dem Pixel 6 und Pixel 6 Pro konnte die Funktion erstmals genutzt werden, ohne dass davon der Notruf beeinflusst wird.

In Android 14 gibt Google jetzt den Administratoren für Android Enterprise neue Werkzeuge zur Hand, um Anwender vor unsicheren 2G-Verbindungen zu schützen. Der 1990 eingeführte Mobilfunkstandard ist für zahlreiche Sicherheitsdefizite bekannt, zu denen unter anderem eine lediglich symmetrische Kryptographie, nicht öffentlich zugängliche und überprüfbare Algorithmen, keine gegenseitige Authentifizierung von Teilnehmern und Basisstationen, ein unzureichender Schutz gegen die Ortung, kein Schutz gegen Angreifer aus dem Mobilfunknetz und keine Ende-zu-Ende-Dienste zählen.

2G ist für viele Angriffe verwundbar

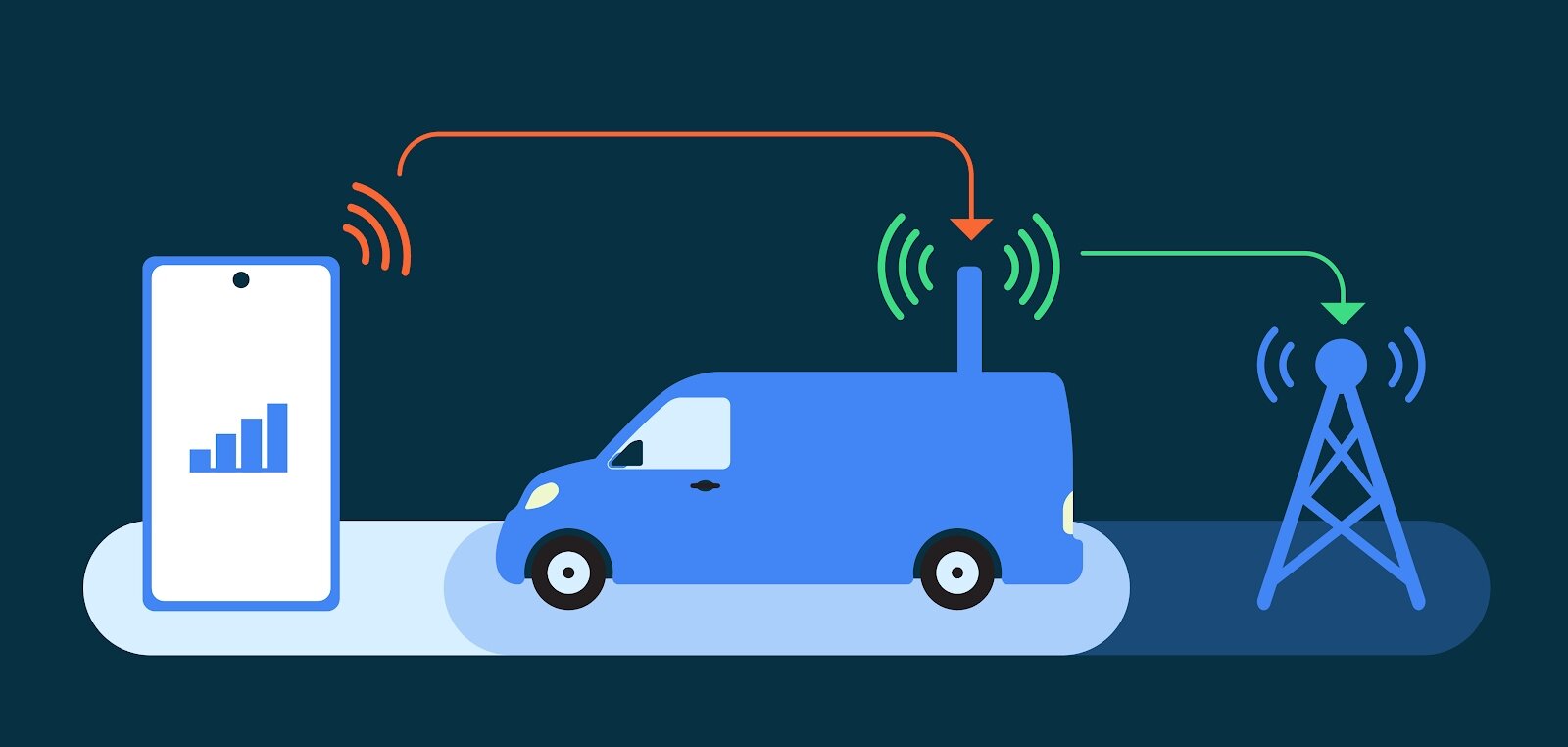

2G oder GSM (Global System for Mobile Communications) ist für zahlreiche Attacken wie falsche Basisstationen und Stingrays oder IMSI-Catcher verwundbar. Ein Smartphone kann zudem nicht die Vertrauenswürdigkeit einer Basisstation bewerten, ohne dass dazu eine Verbindung aufgebaut wird. Angreifer können den Traffic des Nutzers abfangen und abhören, Malware wie Pegasus einschleusen und Man-in-the-Middle-Attacken ausführen.

Android Enterprise kann 2G blockieren

Nachdem für Nutzer von Android Enterprise schon jetzt Richtlinien festgelegt werden können, die Wi-Fi, Bluetooth oder Datenverbindungen über USB unterbinden, zieht mit Android 14 die Option ein, Downgrades der Mobilfunkverbindung auf 2G zu blockieren. Dabei lässt sich durch den Administrator dauerhaft 2G deaktivieren oder situationsbedingt abschalten, etwa wenn der Nutzer in eine risikobehaftete Region reist. Smartphones können auch heute noch automatisch zu 2G wechseln, wenn 3G, 4G oder 5G nicht verfügbar ist. Während in den USA und anderen Ländern wie der Schweiz 2G abgeschaltet wurde, ist es in anderen Ländern wie Deutschland noch omnipräsent, da hierzulande zunächst 3G abgeschaltet wurde. Auch wenn neben 2G andere Netze verfügbar sind, kann das Smartphone durch einen Angriff dazu gebracht werden, sich nur mit dem unsicheren 2G zu verbinden. Die neuen Richtlinien sollen dies unterbinden.

Verbindungen mit Null Cipher verhindern

Darüber hinaus kann Android 14 allgemein verhindern, dass Verbindungen zu Netzen mit einem sogenannten Null Cipher aufgebaut werden, also Verbindungen effektiv ohne Verschlüsselung, obwohl die Verbindung auch mit einer Verschlüsselung möglich wäre. Ein Null Cipher ist nicht nur bei 2G, sondern je nach Konfiguration des Netzes selbst bei 3G, 4G und dem aktuellen 5G möglich. Android 14 kann solche Verbindungen analog zu 2G-Verbindungen generell unterbinden. Google geht davon aus, dass dadurch auf Geräten, die den aktuellen Radio HAL nutzen, signifikant die Sicherheit verbessert werden könne. Die Funktion soll neben den Pixel-Smartphones über die kommenden Jahre auf immer mehr Geräten Einzug halten, sofern Android-OEMs sie adaptieren.