Terrapin-Angriff: Fast 11 Millionen online erreichbare SSH-Server sind anfällig

Eine Bochumer Forschergruppe sorgte schon im Dezember 2023 mit einem neuen Terrapin-Angriff auf SSH-Verbindungen für Aufsehen. Fast 11 Millionen online erreichbare Server sind derzeit noch ungepatcht. Ein Großteil davon steht in Deutschland: Rund eine Million SSH-Server sind hierzulande anfällig.

Weltweit rund 11 Millionen Server ungepatcht

Bekannt gegeben wurden die aktuellen Zahlen kürzlich von der Shadowserver Foundation in einem neuen Beitrag auf Mastodon. Der Anteil der ungepatchten SSH-Server liegt demnach bei etwa 52 Prozent, was rund 11 Millionen Systemen entspricht. Die weltweite Verteilung dieser Server ist in einer von Shadowserver bereitgestellten Map ersichtlich. Deutschland liegt mit etwas mehr als einer Million anfälligen SSH-Servern auf Platz 3. Nur die USA (3,3 Millionen) und China (1,3 Millionen) beherbergen noch mehr ungepatchte Systeme. Der Anteil der via IPv6 erreichbaren und mit Terrapin angreifbaren Systeme liegt laut Shadowserver bei 60,1 Prozent. Bei den über IPv4 erreichbaren SSH-Servern fällt der Anteil mit 50,8 Prozent etwas geringer aus.

Angriff auf verschlüsselte SSH-Verbindungen

Terrapin ist eine im Dezember 2023 von einem Forscherteam der Ruhr Universität Bochum vorgestellte MitM-Angriffstechnik (Man in the Middle), die die Integrität sicherer SSH-Verbindungen beeinträchtigt. Dem Bericht der Forscher zufolge kann ein Angreifer damit gezielt Sequenznummern beim für den SSH-Verbindungsaufbau erforderlichen Handshake manipulieren.

Infolgedessen sei es möglich, bestimmte zwischen Client und Server ausgetauschte Datenpakete zu entfernen, ohne dass die Teilnehmer dies mitbekommen. Dies gelinge auch in Bezug auf die Extension-Negotiation (RFC8308), was etwa einen Fallback auf weniger sichere Client-Authentifizierungsalgorithmen auslösen könne. Darüber hinaus könne ein Angreifer damit aber ebenso Abhilfemaßnahmen gegen Keystroke-Timing-Angriffe in OpenSSH 9.5 umgehen.

Für Terrapin anfällig sind wohl grundsätzlich nur jene SSH-Verbindungen, die mit Chacha20-Poly1305 oder Encrypt-then-MAC im CBC-Modus verschlüsselt sind. Darüber hinaus benötigt ein Angreifer Netzwerkzugriff auf TCP/IP-Ebene, um in die Verbindung zwischen Client und Server eingreifen und den Datenverkehr abfangen und verändern zu können. Ein solcher Eingriff ist gewiss nicht bei allen ungepatchten Systemen möglich. Aufgrund der großen Menge aktiver SSH-Server dürften aber durchaus einige Netzwerkkonfigurationen anzutreffen sein, bei denen ein Terrapin-Angriff gelingt.

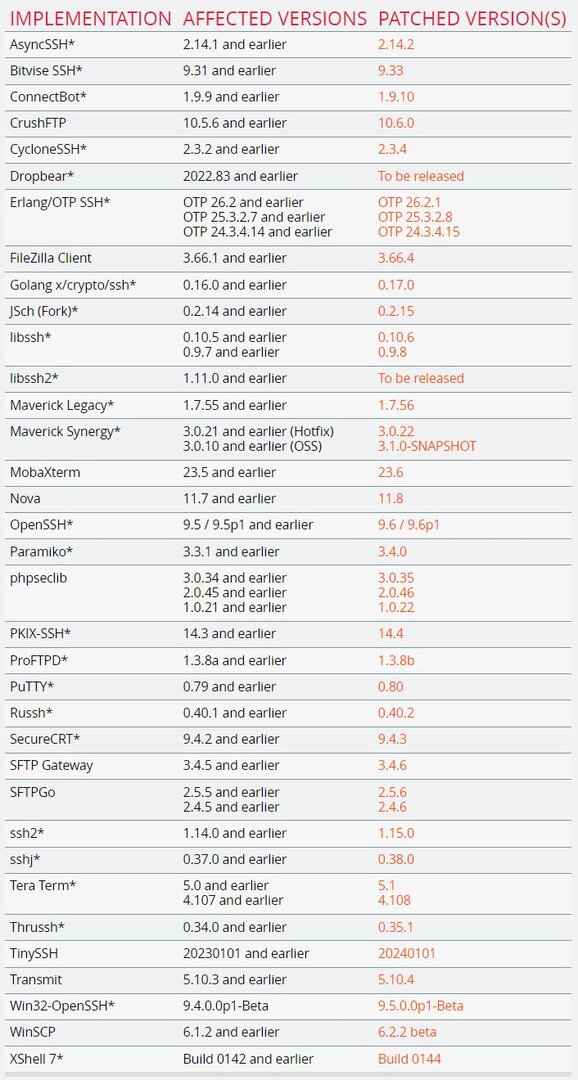

Viele SSH-Tools anfällig – Patches stehen bereit

Grundsätzlich betrifft Terrapin viele gängige SSH-Tools wie OpenSSH, PuTTY, AsyncSSH sowie die Bibliotheken libssh und libssh2. Für die meisten davon gibt es bereits entsprechende Patches. Eine umfangreiche Liste verbreiteter Tools mitsamt der jeweils anfälligen und gepatchten Versionen hat Ars Technica in einem gestern veröffentlichten Bericht bereitgestellt.

Zu beachten ist jedoch, dass SSH-Verbindungen nur dann wirklich vor Terrapin-Angriffen geschützt sind, wenn sowohl der Server als auch der Client gepatcht sind. All jenen, die aus verschiedenen Gründen noch nicht patchen können, empfehlen die Bochumer Forscher vorerst auf nicht anfällige Verschlüsselungsalgorithmen wie AES-GCM umzusteigen. Darüber hinaus haben die Forscher via GitHub einen Schwachstellen-Scanner bereitgestellt, mit dem Administratoren die Anfälligkeit ihrer SSH-Server überprüfen können.