D

Das Apfelchen

Gast

Hi.

Dachte das könnte euch vielleicht interessieren. Sicher ist bekannt dass man jedes Pass knacken kann aber dass das so fix geht:

http://www.20min.ch/digital/news/story/-Achtstelliges-Passwort-in-einer-Sekunde-geknackt--19595166

Mh, da liest man ja immer neue Sachen dieser Art und fragt sich ob Passwörter allgemein überhaupt noch groß Sinn machen. Aber solange es keine Alternative (im öffentlichen Raum) gibt - was soll man machen.

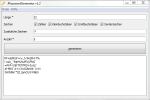

Kennt ihr ein gutes Tool um Passwörter zu generieren, möglichst gute?

Viele Grüße!

Dachte das könnte euch vielleicht interessieren. Sicher ist bekannt dass man jedes Pass knacken kann aber dass das so fix geht:

http://www.20min.ch/digital/news/story/-Achtstelliges-Passwort-in-einer-Sekunde-geknackt--19595166

Mh, da liest man ja immer neue Sachen dieser Art und fragt sich ob Passwörter allgemein überhaupt noch groß Sinn machen. Aber solange es keine Alternative (im öffentlichen Raum) gibt - was soll man machen.

Kennt ihr ein gutes Tool um Passwörter zu generieren, möglichst gute?

Viele Grüße!