Moin zusammen,

ich bin gerade dabei, mein Homelab etwas aufzuräumen, zu verbessern und nebenbei noch ein paar neue Dinge zu lernen. Falls ich mich dabei mal ungeschickt ausdrücke – seht es mir nach. 😅

Kann ich das im Free-Plan überhaupt ändern oder bleibt mir nur der Wechsel auf den Pro-Plan?

Falls jemand damit Erfahrung hat – gerne her mit den Infos! 🙌

Würde hier ein Wechsel zu Pi-hole helfen? Dann könnte ich mir direkt auch DNS-over-TLS (DoT) anschauen – hat da jemand Erfahrung mit?

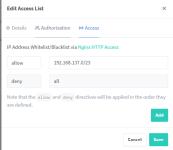

Ich packe mal ein paar Screenshots meiner aktuellen DNS-Einstellungen & Firewall-Regeln mit rein. Falls ihr Tipps und Anregungen habt – immer her damit! Ich mache das Ganze hauptsächlich zum Lernen, also haut ruhig alles raus, auch wenn ich gerade in die völlig falsche Richtung laufe. 😄

Danke schon mal an alle, die sich die Zeit nehmen!

Achso - die FW Rules ist quasi noch da, da ich aktuell beides benutz habe (Tunnel und Proxy) und da für mich noch nicht entschieden habe was ich jetzt besser finde

ich bin gerade dabei, mein Homelab etwas aufzuräumen, zu verbessern und nebenbei noch ein paar neue Dinge zu lernen. Falls ich mich dabei mal ungeschickt ausdrücke – seht es mir nach. 😅

Mein Setup

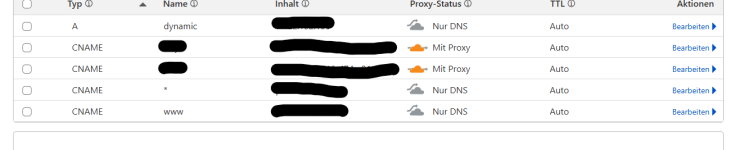

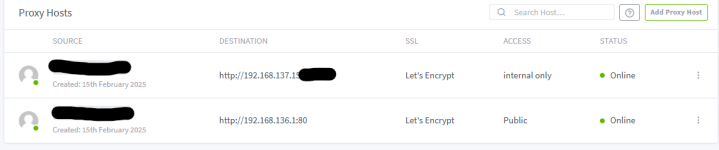

Ich habe eine eigene Domain und hoste aktuell 2–3 Dienste öffentlich im Netz, während der Rest (ca. 9 Dienste) nur intern erreichbar ist. Jetzt möchte ich die internen Services mit SSL-Zertifikaten absichern und über DNS sauber ansprechbar machen.Frage 1: Cloudflare Tunnel & Routing-Probleme

Meine öffentlichen Dienste laufen über Cloudflare Tunnel, damit meine IP geschützt bleibt. Jetzt ist mir aber aufgefallen, dass Cloudflare im Free-Plan scheinbar alles über New York routet, was zu spürbar schlechteren Ladezeiten für Telekom-Nutzer führt. 🤯Kann ich das im Free-Plan überhaupt ändern oder bleibt mir nur der Wechsel auf den Pro-Plan?

Falls jemand damit Erfahrung hat – gerne her mit den Infos! 🙌

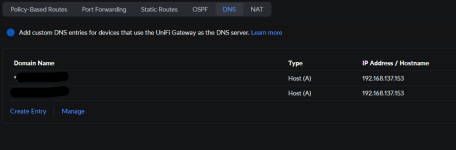

Frage 2: Internes DNS-Handling (UDM Pro & Pi-hole)

Ich nutze als Router die UDM Pro und muss aktuell für jede Subdomain meiner internen Dienste einen eigenen DNS-Record manuell eintragen, weil *.domain.tld offenbar nicht funktioniert?! (auf der UDM) 🤔Würde hier ein Wechsel zu Pi-hole helfen? Dann könnte ich mir direkt auch DNS-over-TLS (DoT) anschauen – hat da jemand Erfahrung mit?

Mein Ziel

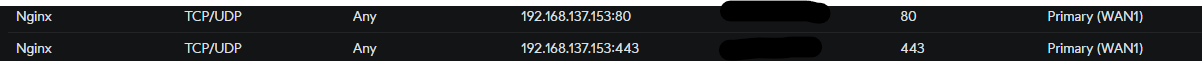

Ich will erstmal, dass alles stabil läuft und dabei so sicher wie möglich für den Heimgebrauch bleibt.Ich packe mal ein paar Screenshots meiner aktuellen DNS-Einstellungen & Firewall-Regeln mit rein. Falls ihr Tipps und Anregungen habt – immer her damit! Ich mache das Ganze hauptsächlich zum Lernen, also haut ruhig alles raus, auch wenn ich gerade in die völlig falsche Richtung laufe. 😄

Danke schon mal an alle, die sich die Zeit nehmen!

Ergänzung ()

Achso - die FW Rules ist quasi noch da, da ich aktuell beides benutz habe (Tunnel und Proxy) und da für mich noch nicht entschieden habe was ich jetzt besser finde

Anhänge

-

Screenshot 2025-02-15 171148 - Kopie.png30,1 KB · Aufrufe: 56

Screenshot 2025-02-15 171148 - Kopie.png30,1 KB · Aufrufe: 56 -

Screenshot 2025-02-15 171247 - Kopie.png23,6 KB · Aufrufe: 52

Screenshot 2025-02-15 171247 - Kopie.png23,6 KB · Aufrufe: 52 -

Screenshot 2025-02-15 171346 - Kopie.png27,9 KB · Aufrufe: 58

Screenshot 2025-02-15 171346 - Kopie.png27,9 KB · Aufrufe: 58 -

Screenshot 2025-02-15 171453 - Kopie.png12 KB · Aufrufe: 53

Screenshot 2025-02-15 171453 - Kopie.png12 KB · Aufrufe: 53 -

Screenshot 2025-02-15 171546 - Kopie.png20 KB · Aufrufe: 56

Screenshot 2025-02-15 171546 - Kopie.png20 KB · Aufrufe: 56

Zuletzt bearbeitet: