Hallo,

meine Frau hat mal wieder irgendwas gebastelt. Nun kann ich keine Datei jpge. musik formate etc.. mehr richtig öffnen.

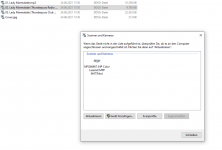

Jedes mal will er Scanners oder Kamaras öfnnen siehe Bild.

Wie kann ich das wieder rückgängig machen ? Bei der Musik wenn ich Öffnen mit ... mache mit VLC wird es zwar geöffnet mit VLC aber es zeigt mir jedes mal ne Fehlermeldung an das die Datei folgendes Endformat hat :

29.mp3.ddsg' nicht öffnen. Für Details bitte im Fehlerprotokoll nachsehen......

bin für jede Hilfe dankbar

meine Frau hat mal wieder irgendwas gebastelt. Nun kann ich keine Datei jpge. musik formate etc.. mehr richtig öffnen.

Jedes mal will er Scanners oder Kamaras öfnnen siehe Bild.

Wie kann ich das wieder rückgängig machen ? Bei der Musik wenn ich Öffnen mit ... mache mit VLC wird es zwar geöffnet mit VLC aber es zeigt mir jedes mal ne Fehlermeldung an das die Datei folgendes Endformat hat :

29.mp3.ddsg' nicht öffnen. Für Details bitte im Fehlerprotokoll nachsehen......

bin für jede Hilfe dankbar