Ghost_Rider_R

Lieutenant

- Registriert

- Nov. 2009

- Beiträge

- 799

Hallo zusammen,

ich verwende die Klasse RijndaelManaged um Daten (unter anderem auch Zeichenketten) zu verschlüsseln und hätte da noch ein paar allgemeine Fragen dazu:

1. Mir ist aufgefallen, dass wenn ich unterschiedliche KeySize parameter (128, 192, 256) verwende, dass das Ergebnis unverändert bleibt, ist das so richtig? Ich hätte erwartet, dass jedes Mal ein anderes Ergebnis dabei raus kommt.

2. Ich verwende zur Key-Generation den SHA256 Algorithmus. Dieser gibt immer ein 32 Byte langes Array zurück. Wieso kann ich bei ausgewählter KeySize 128 einen 32 Byte langen Key hinterlegen, ohne dass es zu einem Fehler kommt? 32 Byte entsprechen ja 256 Bits und der Schlüssel darf ja eigentlich nur 128 Bit / 16 Byte lang sein.

3. Habe ich bei der Implementierung noch etwas wichtiges vergessen?

4. Welche Einstellungen muss ich noch setzten, damit der Rijndael Algoritumus den AES Standard erfüllt? AES verwendet ja diesen Algoritumus, aber nur mit bestimmten Optionen so wie ich das verstanden habe also z.B. nur Schlüssellänge 128 / 256 Bits. Rijndael könnte ja auch kürzere Schlüsselgrößen. Ansonsten ist das unten ja AES verschlüsselt, kann man das so sagen?

4. Ich habe das Problem, dass wenn ich Strings verschlüssele und wieder entschlüssele, dass dann am Ende der Zeichenkette dann immer \0\0\0\0\0\0 angehängt ist, was in der original Zeichenkette nicht vorhanden ist. Das müsste auf ein Padding zurückzuführen sein, das der Algo nur mit festen längen arbeitet. Wie bekomme ich das ,,sauber" raus? momentan schneide ich das einfach ab, aber das erscheint mir nicht als korrekter Weg.

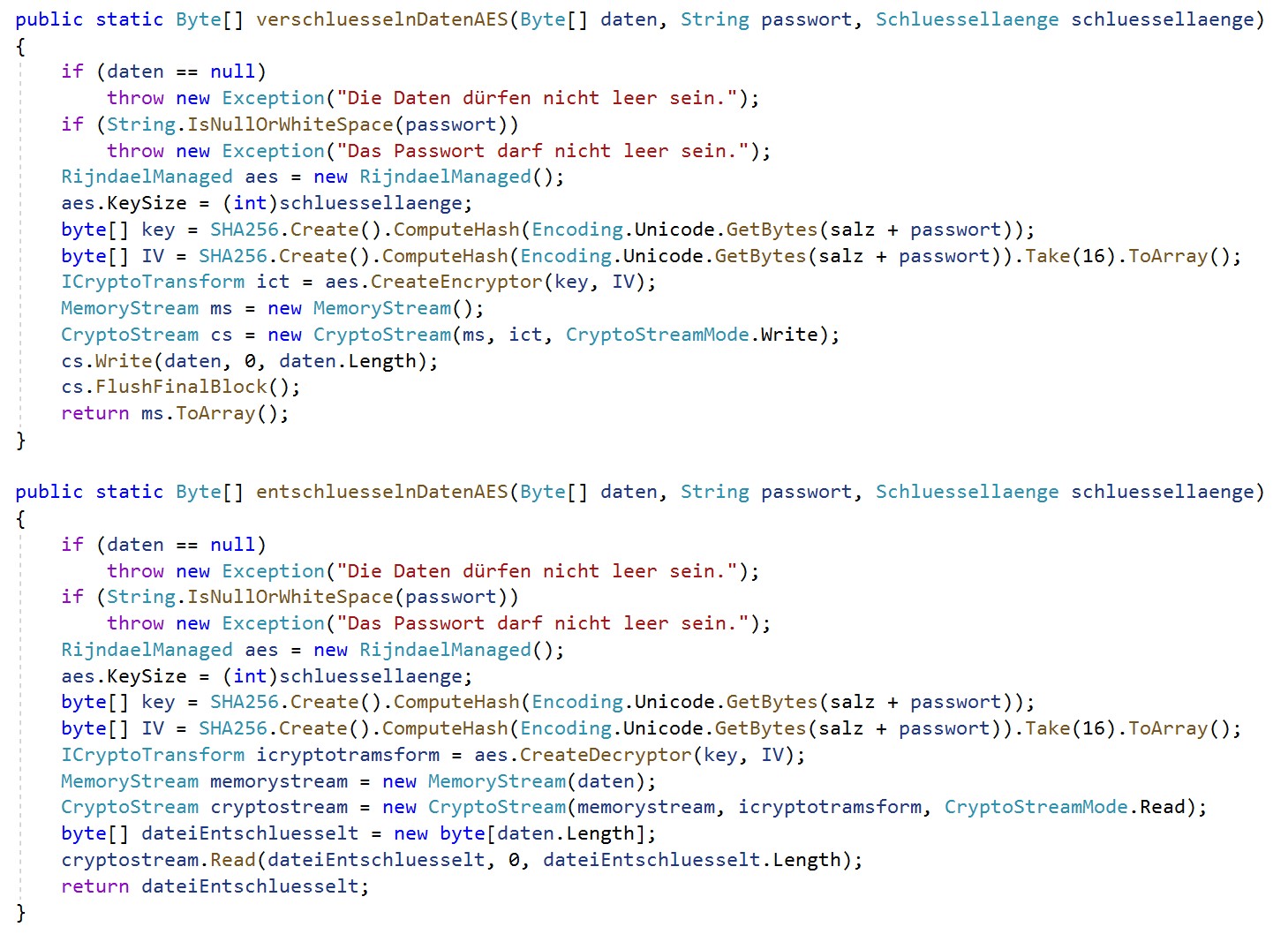

Das sind die beiden verwendeten Methoden:

Vielen Dank schon mal für eure Hilfe.

LG Ghost Rider

ich verwende die Klasse RijndaelManaged um Daten (unter anderem auch Zeichenketten) zu verschlüsseln und hätte da noch ein paar allgemeine Fragen dazu:

1. Mir ist aufgefallen, dass wenn ich unterschiedliche KeySize parameter (128, 192, 256) verwende, dass das Ergebnis unverändert bleibt, ist das so richtig? Ich hätte erwartet, dass jedes Mal ein anderes Ergebnis dabei raus kommt.

2. Ich verwende zur Key-Generation den SHA256 Algorithmus. Dieser gibt immer ein 32 Byte langes Array zurück. Wieso kann ich bei ausgewählter KeySize 128 einen 32 Byte langen Key hinterlegen, ohne dass es zu einem Fehler kommt? 32 Byte entsprechen ja 256 Bits und der Schlüssel darf ja eigentlich nur 128 Bit / 16 Byte lang sein.

3. Habe ich bei der Implementierung noch etwas wichtiges vergessen?

4. Welche Einstellungen muss ich noch setzten, damit der Rijndael Algoritumus den AES Standard erfüllt? AES verwendet ja diesen Algoritumus, aber nur mit bestimmten Optionen so wie ich das verstanden habe also z.B. nur Schlüssellänge 128 / 256 Bits. Rijndael könnte ja auch kürzere Schlüsselgrößen. Ansonsten ist das unten ja AES verschlüsselt, kann man das so sagen?

4. Ich habe das Problem, dass wenn ich Strings verschlüssele und wieder entschlüssele, dass dann am Ende der Zeichenkette dann immer \0\0\0\0\0\0 angehängt ist, was in der original Zeichenkette nicht vorhanden ist. Das müsste auf ein Padding zurückzuführen sein, das der Algo nur mit festen längen arbeitet. Wie bekomme ich das ,,sauber" raus? momentan schneide ich das einfach ab, aber das erscheint mir nicht als korrekter Weg.

Das sind die beiden verwendeten Methoden:

Vielen Dank schon mal für eure Hilfe.

LG Ghost Rider