KingJoshii1000

Lieutenant

- Registriert

- Apr. 2010

- Beiträge

- 879

Hallo,

Ich habe mehrere Fragen bezüglich iptables.

Unzwar, beschäftige ich mich seit einer Zeit mit Debian und wollte mich nun mit Iptables beschäftigen.

Standartmäßig lässt die Firewall ja alle eingehenden sowie ausgehenden Pakete.

Nun meine erste Frage: Wie stelle ich die Firewall ein, sodass ich dadurch möglichst viel Sicherheit gewinne?

Meine 2te Frage ist folgende, unzwar habe ich mich zu dem Thema schon mal etwas eingelesen, und schonmal eine kleine Datei erstellt, mit den Ports die er nicht blockieren soll, wo Anfragen angenommen werden. Nur wenn ich z.B "apt-get update" mache, funktioniert das ganze nicht. Ich vermute, die Anfrage die ich losschicke kommt an, wird bearbeitet, nur die Firewall verwirft (dropt) sie einfach. Ich habe gehofft, dass genau das nicht passiert, das vom Root aufgebaute Verbindungen nicht beim eingehen gedropt werden.

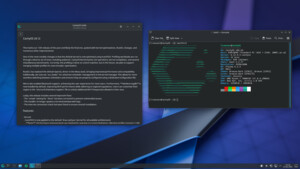

Hier mal die Datei :

Nun zu meiner letzten Frage, ist es nötig alle Ports zu sperren (würde ich gerne machen, da ich die Ports die ich wirklich brauche der Hand dann freischalten würde) und wenn ja, wie müsse ich die Datei umschreiben, dass z.B "apt-get update" nicht davon betroffen ist.

Ich hoffe ich habe mich halbverständlich ausgedrückt

Was noch zu erwähen wäre ist, dass ich mich erst seit neustem mit Iptables beschäftige, habe das voher noch nie konfiguiert.

Mit freundlichen Grüßen

Ich habe mehrere Fragen bezüglich iptables.

Unzwar, beschäftige ich mich seit einer Zeit mit Debian und wollte mich nun mit Iptables beschäftigen.

Standartmäßig lässt die Firewall ja alle eingehenden sowie ausgehenden Pakete.

Nun meine erste Frage: Wie stelle ich die Firewall ein, sodass ich dadurch möglichst viel Sicherheit gewinne?

Meine 2te Frage ist folgende, unzwar habe ich mich zu dem Thema schon mal etwas eingelesen, und schonmal eine kleine Datei erstellt, mit den Ports die er nicht blockieren soll, wo Anfragen angenommen werden. Nur wenn ich z.B "apt-get update" mache, funktioniert das ganze nicht. Ich vermute, die Anfrage die ich losschicke kommt an, wird bearbeitet, nur die Firewall verwirft (dropt) sie einfach. Ich habe gehofft, dass genau das nicht passiert, das vom Root aufgebaute Verbindungen nicht beim eingehen gedropt werden.

Hier mal die Datei :

Code:

*filter

#AUSNAHMEN

#SSH

-A INPUT -i eth0 -p tcp --dport 22-j ACCEPT

#REMOTE DESKTOP

-A INPUT -i eth0 -p tcp --dport 3389 -j ACCEPT

-A INPUT -i eth0 -p tcp --dport 3390 -j ACCEPT

#MainRules

-A INPUT -i eth0 -j DROP

-A FORWARD -i eth0 -j DROP

COMMITIch hoffe ich habe mich halbverständlich ausgedrückt

Was noch zu erwähen wäre ist, dass ich mich erst seit neustem mit Iptables beschäftige, habe das voher noch nie konfiguiert.

Mit freundlichen Grüßen

Zuletzt bearbeitet: