0815 Hunter schrieb:

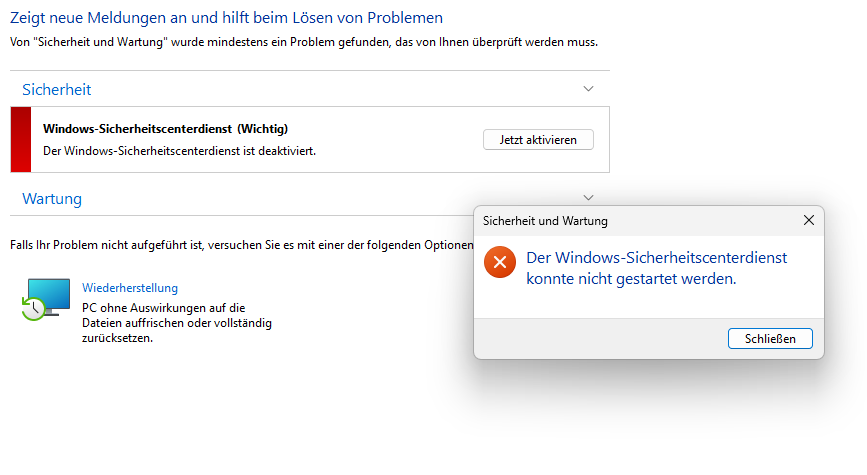

trotz Achtsamkeit und Prävention hat es sich leider die Malware "Grootkit" auf meinem PC gemütlich gemacht.

Gootkit (nicht "Grootik") ist eine explizit gefährliche Malware:

https://www.bsi.bund.de/DE/Themen/V...otnetze/Steckbriefe/Gootkit/gootkit_node.html

Was ist Gookit?

Gootkit ist ein Trojaner, der vertrauliche Informationen stiehlt und den Remote-Zugriff zur kriminellen Kontrolle des infizierten Systems ermöglicht. Gootkit kann auch zur Installation zusätzlicher Malware verwendet werden, z.B. Emotet.

Du musst dringend von einem sauberen System (nicht dem kompromittierten) aus all deine Passwörter ändern. Dies kann auch von einem Linux-Live-System geschehen. Die derzeitige Windows-Installation selbst muss neu aufgesetzt werden.

0815 Hunter schrieb:

Ich habe soweit alle .exe Dateien und Ordner entfernen können.

Welche hast Du gelöscht, und wie lauteten die Fundmeldungen durch welchen Virenscanner genau? Poste dazu bitte die Logdateien bzw. Reporte der zurückliegenden Fund-Scans!

0815 Hunter schrieb:

Ich dachte, alles wäre wieder im Lot

Nein, nach so einer Kompromittierung wäre nichts im Lot, das System bliebe nicht vertrauenswürdig, trotz ggf. ausbleibender Symptome und auch trotz ggf. ausbleibender Virenscanner-Meldungen.

0815 Hunter schrieb:

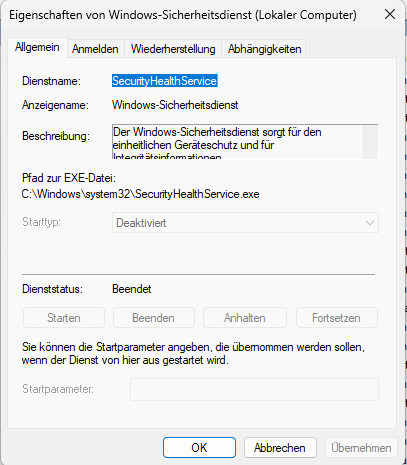

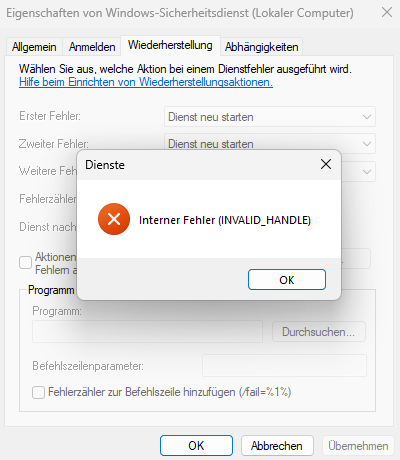

Gibt es eine Möglichkeit, den Dienst zu reaktivieren, ohne dass ich ganze System neu aufsetzen muss?

Alternativ kannst Du auch ein Sicherungsimage aufspielen, das Du zeitlich vor der Kompromittierung einmal erstellt hattest. Der entscheidende Punkt wäre dann aber, den Zeitpunkt der Infektion zu kennen.

Zur Analyse der fehlenden Absicherungsmaßnahmen und ggf. weiterer Erkenntnisse dazu im weiteren Sinne, die zu dieser Infektion führen konnten, sowie der Frage ggf. weiterer aktiver Malware (siehe Zitat eingangs) poste bitte

zwei mittels FRST erstellte Logfiles (Klick!) (FRST.txt und Addition.txt), indem du die beiden Dateien einem Posting als Anhang anfügst (unten links, "Datei-Upload").

FRST bitte als Admin ausführen.

Nachtrag/Info-Anhänge:

Datenrettung vom Live-System und Passwortändern ginge z.B. so:

- Erstellen eines bootfähigen Live-Systems z.B. mit Rufus, Ventoy, u.ä., an einem sauberen System!

- Die ISO (für das Live-System) dazu als Basis kann diese hier sein ("Direct Download").

- Den bootfähig gemachten USB-Stick nun am ausgeschalteten betroffenen PC einstöpseln, einschalten und sofort das Bootmenü das UEFI aufrufen, um vom Stick zu booten.

- Bis zum Live-System-Desktop durchbooten und gewünschte Daten (nur Daten, keine ausführbaren Dateien) auf einen Sicherungsdatenträger kopieren.

- Ggf. gleich auch im Live-System den Browser öffnen und Passwörter ändern, Rücksetzoptionen auf Veränderungen kontrollieren und 2FA aktivieren, falls noch nicht geschehen.

Sicheres Neuaufsetzen ginge dann so:

- Erstellen des Setup-Sticks an einem sauberen System mit dem MCT.

- Booten vom Stick im UEFI-Mode.

- Im Rahmen des ersten Drittels des Setups: Löschen aller bestehender Partitionen auf dem Systemdatenträger

- Windows-Installation direkt in den "nicht zugewiesenen Speicherplatz" starten.