cc0dykid

Lieutenant

- Registriert

- Nov. 2013

- Beiträge

- 605

Hallo,

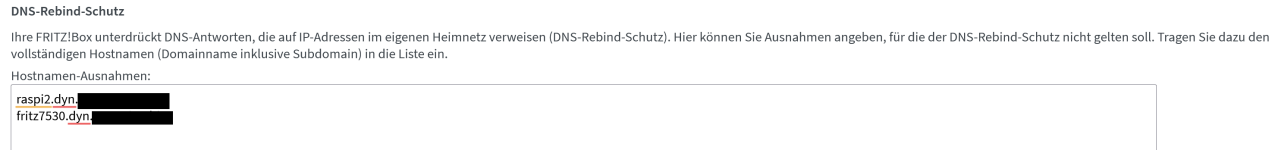

ich habe über DDNS Webservices auf meinem lokalen Raspberry Pi öffentlich gemacht. Der Webservice läuft über die öffentliche Domäne https://service.onraspberrypi.ddns. Nun greift aber Fritzboxs DNS rebind protection, wenn ich im Heimnetz die Domäne aufrufen will.

Ich habe die Domäne in der Fritzbox bereits auf die DNS rebind protection Whitelist gesetzt und anstelle einer Warnung bekomme ich nun eine Anmeldemaske der Fritzbox (siehe Bild).

Um das Problem zu umgehen habe ich mich mit einem VPN aus DE verbunden um https://service.onraspberrypi.ddns aufzurufen.

Kennt jemand eine elegantere Methode oder weiß, was ich einstellen muss? Vielen Dank!

ich habe über DDNS Webservices auf meinem lokalen Raspberry Pi öffentlich gemacht. Der Webservice läuft über die öffentliche Domäne https://service.onraspberrypi.ddns. Nun greift aber Fritzboxs DNS rebind protection, wenn ich im Heimnetz die Domäne aufrufen will.

Ich habe die Domäne in der Fritzbox bereits auf die DNS rebind protection Whitelist gesetzt und anstelle einer Warnung bekomme ich nun eine Anmeldemaske der Fritzbox (siehe Bild).

Um das Problem zu umgehen habe ich mich mit einem VPN aus DE verbunden um https://service.onraspberrypi.ddns aufzurufen.

Kennt jemand eine elegantere Methode oder weiß, was ich einstellen muss? Vielen Dank!

Zuletzt bearbeitet:

(Ergänzungen zur besseren Verständnis.)