Don-DCH

Captain

- Registriert

- Aug. 2009

- Beiträge

- 3.428

Guten Mittag zusammen,

nachdem ich Probleme mit Lets Enrypt Zertifiakten mit Netcup habe, weil er einfach kein Zertifikat holt und der Netcup Support mir nicht weiterhilft, würde ich gerne die DNS Verwaltung komplett zu Cloudflare migrieren.

Ich habe mich bei Cloudflare angemeldet und habe meine Domain eingegeben, dann ruft er einige Records ab, aber nicht alle.

Leider finde ich nichts über die Notwendigkeit, ob ich alle ergänzen muss.

Was bedeutet ein * A Record, ich vermute Alle anfragen?

Was bedeutet @ als A Record?

Eine Erklärung oder ob ich das migrieren muss ist mir nicht ganz klar.

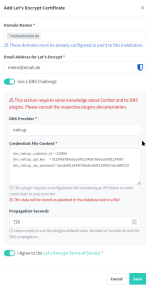

Ich habe mal die Domain und IPS (Dürfte eine netcup Server IP sein) anonymisiert. Anbei ein Screenshot:

Bei Cloudflare hat er den ersten Eintrag übernommen.

Weiterhin den Maileintrag MX

CNAME www mit inhalt meinedomain.de

und einen A Record meinedomain.de Inhalt Netcup IP

Mir geht es nur um DNS als Zertifikatsmöglichkeit. Ich betreibe keinerlei Webseite oder ähnliches.

Kann ich das dann so belassen oder muss ich noch etwas hinzufügen?

Die DNS Server gibt mir dann Cloudflare die muss ich dann bei Netcup anpassen, soweit weiß ich schon.

Weiterhin ist die Frage ob ich bei Cloudflare für die Einträge ausgeschlossen den MX Eintrag den Cloudflare Proxy nutzen sollte, soweit ich das verstehe macht das nur bei Webseiten Sinn?

Ich würde mcih freuen, wenn mir jemand weiterhelfen kann. Vielleicht hat der ein oder andere ja schon zu Cloudflare die DNS Verwaltung migriert?

Viele Grüße

nachdem ich Probleme mit Lets Enrypt Zertifiakten mit Netcup habe, weil er einfach kein Zertifikat holt und der Netcup Support mir nicht weiterhilft, würde ich gerne die DNS Verwaltung komplett zu Cloudflare migrieren.

Ich habe mich bei Cloudflare angemeldet und habe meine Domain eingegeben, dann ruft er einige Records ab, aber nicht alle.

Leider finde ich nichts über die Notwendigkeit, ob ich alle ergänzen muss.

Was bedeutet ein * A Record, ich vermute Alle anfragen?

Was bedeutet @ als A Record?

Eine Erklärung oder ob ich das migrieren muss ist mir nicht ganz klar.

Ich habe mal die Domain und IPS (Dürfte eine netcup Server IP sein) anonymisiert. Anbei ein Screenshot:

Bei Cloudflare hat er den ersten Eintrag übernommen.

Weiterhin den Maileintrag MX

CNAME www mit inhalt meinedomain.de

und einen A Record meinedomain.de Inhalt Netcup IP

Mir geht es nur um DNS als Zertifikatsmöglichkeit. Ich betreibe keinerlei Webseite oder ähnliches.

Kann ich das dann so belassen oder muss ich noch etwas hinzufügen?

Die DNS Server gibt mir dann Cloudflare die muss ich dann bei Netcup anpassen, soweit weiß ich schon.

Weiterhin ist die Frage ob ich bei Cloudflare für die Einträge ausgeschlossen den MX Eintrag den Cloudflare Proxy nutzen sollte, soweit ich das verstehe macht das nur bei Webseiten Sinn?

Ich würde mcih freuen, wenn mir jemand weiterhelfen kann. Vielleicht hat der ein oder andere ja schon zu Cloudflare die DNS Verwaltung migriert?

Viele Grüße