Die in folgender Anleitung beschriebenen Schritte dienen dazu, den Helfern ein OTL-Logfile zur Verfügung zu stellen.

Anhand dieses Berichts kann nach Analyse ein individuelles Skript verfasst werden, um Schädlinge zu entfernen.

Wenn ein System mit einem Ransom/Winlock-Trojaner(besonders bekannt geworden sind diesbezüglich vermeintliche Zahlungsaufforderungen vom BKA oder der GEMA) befallen ist, kann es schwierig sein, im "laufenden Betrieb" ein aussagekräftiges Logfile zu erstellen, um die Ransomware und weitere mögliche Schädlinge aufzuspüren und gegebenenfalls zu entfernen, und ganz wichtig, Sicherheitslücken hinsichtlich zukünftiger Prävention aufzudecken.

Hier bietet sich OTLPE Network von OldTimer an.

Man benötigt dafür einen zweiten Rechner mit Brenner und einen CD/DVD-Rohling.

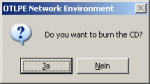

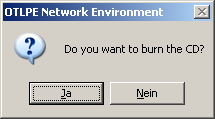

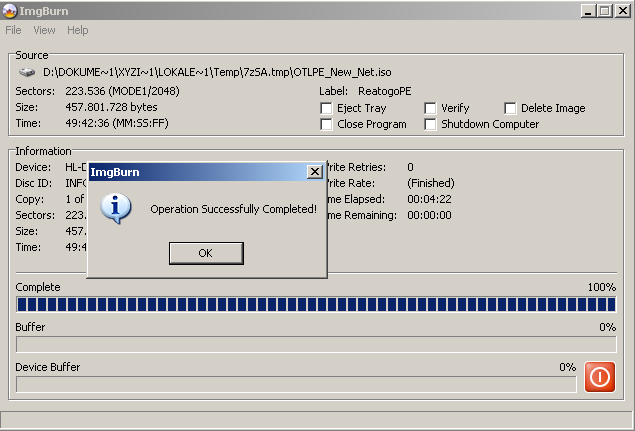

OTLPE Network bitte von hier http://oldtimer.geekstogo.com/OTLPENet.exe herunterladen und als Administrator ausführen, die Abfrage

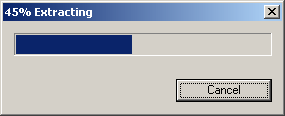

bestätigen, einen Rohling in den Brenner legen, warten, bis die Datei entpackt wurde

und OTLPE Network mit dem im OTLPENet.exe-Archiv befindlichen ImgBurn(oder einem anderen Programm) brennen.

Um das infizierte System mit der CD zu starten, ist eventuell eine Änderung der Bootreihenfolge nötig:

http://www.edv-lehrgang.de/bios-bootreihenfolge-aendern/

Nach dem Booten(das kann ein paar Minuten dauern) sollte folgender Desktop erscheinen:

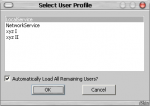

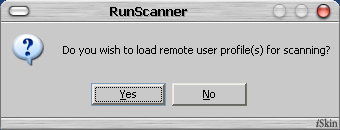

OTLPE ausführen, hier

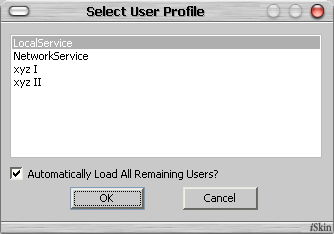

den Windows-Ordner des infizierten Systems auswählen, also z.B. c:\windows, die folgenden Fragen bestätigen

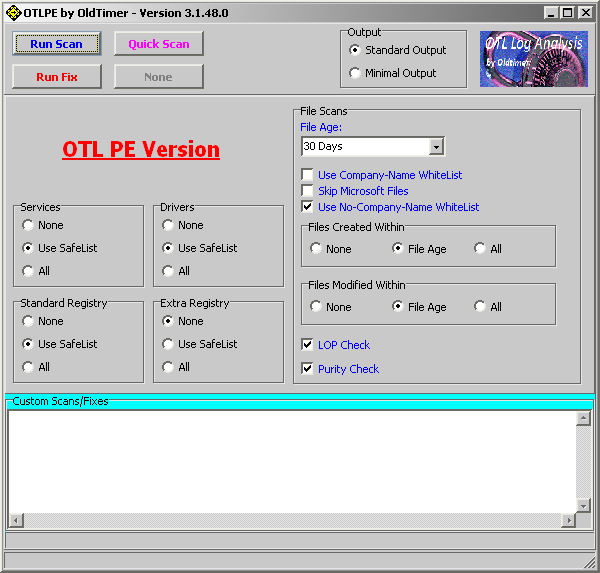

und dann in diesem Fenster

links oben "Run Scan" anklicken.

Nach Beendigung des Suchlaufs werden zwei Dateien erzeugt, OTL.txt und Extras.txt.

Die OTL.txt bitte posten/anhängen.*

Dies kann man, wenn eine Verbindung zum Internet besteht, über die bei der CD integrierten Browser machen oder den Bericht auf einen USB-Stick speichern und dann vom zweiten Rechner aus übertragen.

Um den Computer herunterzufahren, bitte auf das Windows-Symbol links unten klicken, dann auf "Shut Down" und dann bestätigen.

* Wenn sich in dem Bericht persönliche Daten wie z.B. C:\Dokumente und Einstellungen\Klaus Schulze befinden, sollten diese durch Asterisken(C:\Dokumente und Einstellungen\***) ersetzt werden.

Anhand dieses Berichts kann nach Analyse ein individuelles Skript verfasst werden, um Schädlinge zu entfernen.

Wenn ein System mit einem Ransom/Winlock-Trojaner(besonders bekannt geworden sind diesbezüglich vermeintliche Zahlungsaufforderungen vom BKA oder der GEMA) befallen ist, kann es schwierig sein, im "laufenden Betrieb" ein aussagekräftiges Logfile zu erstellen, um die Ransomware und weitere mögliche Schädlinge aufzuspüren und gegebenenfalls zu entfernen, und ganz wichtig, Sicherheitslücken hinsichtlich zukünftiger Prävention aufzudecken.

Hier bietet sich OTLPE Network von OldTimer an.

Man benötigt dafür einen zweiten Rechner mit Brenner und einen CD/DVD-Rohling.

OTLPE Network bitte von hier http://oldtimer.geekstogo.com/OTLPENet.exe herunterladen und als Administrator ausführen, die Abfrage

bestätigen, einen Rohling in den Brenner legen, warten, bis die Datei entpackt wurde

und OTLPE Network mit dem im OTLPENet.exe-Archiv befindlichen ImgBurn(oder einem anderen Programm) brennen.

Um das infizierte System mit der CD zu starten, ist eventuell eine Änderung der Bootreihenfolge nötig:

http://www.edv-lehrgang.de/bios-bootreihenfolge-aendern/

Nach dem Booten(das kann ein paar Minuten dauern) sollte folgender Desktop erscheinen:

OTLPE ausführen, hier

den Windows-Ordner des infizierten Systems auswählen, also z.B. c:\windows, die folgenden Fragen bestätigen

und dann in diesem Fenster

links oben "Run Scan" anklicken.

Nach Beendigung des Suchlaufs werden zwei Dateien erzeugt, OTL.txt und Extras.txt.

Die OTL.txt bitte posten/anhängen.*

Dies kann man, wenn eine Verbindung zum Internet besteht, über die bei der CD integrierten Browser machen oder den Bericht auf einen USB-Stick speichern und dann vom zweiten Rechner aus übertragen.

Um den Computer herunterzufahren, bitte auf das Windows-Symbol links unten klicken, dann auf "Shut Down" und dann bestätigen.

* Wenn sich in dem Bericht persönliche Daten wie z.B. C:\Dokumente und Einstellungen\Klaus Schulze befinden, sollten diese durch Asterisken(C:\Dokumente und Einstellungen\***) ersetzt werden.

Anhänge

Zuletzt bearbeitet: