Hallo zusammen,

ich habe für meinen Ältesten einen Minecraft-Server auf einem Raspberry Pi 5 in einem separaten VLAN am Laufen. Dieses ist über DynDNS auch von Außen erreichbar, ist aber als Netzwerk erst einmal komplett von allen anderen VLANs isoliert, sprich es ist keine Interaktion mit den anderen VLANs erlaubt. Auf dem Server zockt er mit seinen Kumpels dann Minecraft, wobei er da auch mit einer Whitelist arbeitet, es kommen also nur Leute drauf die er auch kennt.

Allerdings will er natürlich auch von seinem PC auf den Raspberry / Minecraft-Server zugreifen um z.B. was zu administrieren, deswegen hab ich die IP seines PCs als einzige zur Kommunikation mit dem Raspberry freigegeben. Soweit erst mal der Status Quo.

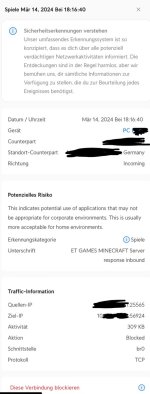

Jetzt hab ich seit mehreren Wochen das Cloud Gateway Ultra im Einsatz, nachdem bisher das USG-3P für alles zuständig war. Ich hab auch IDS/iPS in der maximalen Auswahl aktiviert, und erhalte nun immer folgende Meldung, sobald er seinen PC einschaltet:

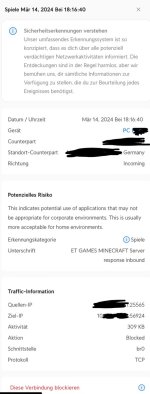

Ich dachte mir erst, ich block mal die IP, da ich auch auf dem Raspberry von ihm oder meinem eigenen Raspberry mit Home Assistant immer wieder mal Anfragen von IPs habe, die ich dann auf eine Blockliste setze. Die Einträge kamen aber weiterhin, und heute ist mir dann bewusst geworden, dass die Quellen-IP/Counterpart-IP unsere IPv4 der Telekom ist, die wir aktuell beziehen. Was will mir denn diese Info sagen, und wie geh ich mit sowas um? Einfach hinnehmen, oder die IP womöglich sogar whitelisten?

ich habe für meinen Ältesten einen Minecraft-Server auf einem Raspberry Pi 5 in einem separaten VLAN am Laufen. Dieses ist über DynDNS auch von Außen erreichbar, ist aber als Netzwerk erst einmal komplett von allen anderen VLANs isoliert, sprich es ist keine Interaktion mit den anderen VLANs erlaubt. Auf dem Server zockt er mit seinen Kumpels dann Minecraft, wobei er da auch mit einer Whitelist arbeitet, es kommen also nur Leute drauf die er auch kennt.

Allerdings will er natürlich auch von seinem PC auf den Raspberry / Minecraft-Server zugreifen um z.B. was zu administrieren, deswegen hab ich die IP seines PCs als einzige zur Kommunikation mit dem Raspberry freigegeben. Soweit erst mal der Status Quo.

Jetzt hab ich seit mehreren Wochen das Cloud Gateway Ultra im Einsatz, nachdem bisher das USG-3P für alles zuständig war. Ich hab auch IDS/iPS in der maximalen Auswahl aktiviert, und erhalte nun immer folgende Meldung, sobald er seinen PC einschaltet:

Ich dachte mir erst, ich block mal die IP, da ich auch auf dem Raspberry von ihm oder meinem eigenen Raspberry mit Home Assistant immer wieder mal Anfragen von IPs habe, die ich dann auf eine Blockliste setze. Die Einträge kamen aber weiterhin, und heute ist mir dann bewusst geworden, dass die Quellen-IP/Counterpart-IP unsere IPv4 der Telekom ist, die wir aktuell beziehen. Was will mir denn diese Info sagen, und wie geh ich mit sowas um? Einfach hinnehmen, oder die IP womöglich sogar whitelisten?