Chibi88

Lt. Commander

- Registriert

- Dez. 2007

- Beiträge

- 1.299

Hallo,

ich bin die Tage fleißig am Topologien erstellen und am lernen um mich besser auf meine Abschlussprüfung vorzubereiten und mehr zu lernen / input zu bekommen

Ich habe mein kleines Freizeitprojekt angehangen.

Idee: ich möchte "halbwegs" realistisch ein Firmennetzwerk mit Firewall nachstellen. Ich habe mich für diese Topologie entschieden, weil Redundanz (erst einmal nur auf die Switche angewandt) wichtig ist und keine Firma mit nur einem Switch arbeitet. Soweit ist auch alles konfiguriert und die Gateways der Firewall lassen sich pingen.

Problem und Verständnis nicht ausreichend vorhanden:

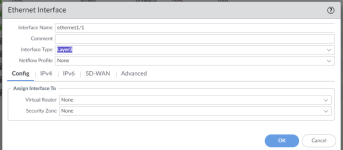

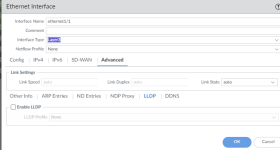

Wir arbeiten mit VLANs um unser Netz zu segmentieren. Durch die redundanten Switche werden bei der FW zwei Interfaces belegt. Diese Interfaces müssen VLAN Tags annehmen, also müssen wir hier mit Subinterfaces der Firewall arbeiten, da die FW sonst nicht weiß, was sie mit den Frames machen soll.

eth 1/3 der Firewall ist mit den Subinterfaces konfiguriert und nimmt jeweils VLAN Tag 10 und 20 an. Ich verstehe jetzt nicht, wie ich eth 1/1 konfigurieren soll, denn: wir können dem Interface und dem Subinterface ja nicht die gleiche Gateway IP Adresse für die Clients geben, da auf der FW sonst doppelte IP Adressen vorhanden sind. Ich könnte hier zwar eine andere nehmen, würde aber nichts bringen, weil die Clients nur ein default Gateway zur selben Zeit nutzen können.

Wie wird hier sowas dann konfiguriert? Ist sowas in "echt" nicht auch so in dem Aufbau vorhanden?

ich bin die Tage fleißig am Topologien erstellen und am lernen um mich besser auf meine Abschlussprüfung vorzubereiten und mehr zu lernen / input zu bekommen

Ich habe mein kleines Freizeitprojekt angehangen.

Idee: ich möchte "halbwegs" realistisch ein Firmennetzwerk mit Firewall nachstellen. Ich habe mich für diese Topologie entschieden, weil Redundanz (erst einmal nur auf die Switche angewandt) wichtig ist und keine Firma mit nur einem Switch arbeitet. Soweit ist auch alles konfiguriert und die Gateways der Firewall lassen sich pingen.

Problem und Verständnis nicht ausreichend vorhanden:

Wir arbeiten mit VLANs um unser Netz zu segmentieren. Durch die redundanten Switche werden bei der FW zwei Interfaces belegt. Diese Interfaces müssen VLAN Tags annehmen, also müssen wir hier mit Subinterfaces der Firewall arbeiten, da die FW sonst nicht weiß, was sie mit den Frames machen soll.

eth 1/3 der Firewall ist mit den Subinterfaces konfiguriert und nimmt jeweils VLAN Tag 10 und 20 an. Ich verstehe jetzt nicht, wie ich eth 1/1 konfigurieren soll, denn: wir können dem Interface und dem Subinterface ja nicht die gleiche Gateway IP Adresse für die Clients geben, da auf der FW sonst doppelte IP Adressen vorhanden sind. Ich könnte hier zwar eine andere nehmen, würde aber nichts bringen, weil die Clients nur ein default Gateway zur selben Zeit nutzen können.

Wie wird hier sowas dann konfiguriert? Ist sowas in "echt" nicht auch so in dem Aufbau vorhanden?