Die wilde Inge

Commander

- Registriert

- Aug. 2009

- Beiträge

- 2.160

Hallo,

ich habe mal eine Frage zum Thema Heimnetzwerk.

Ich habe aktuell ein Setup aus einem Telekomrouter der mich ins Internet bringt (HybridTarif) und eine nachgeschaltete Fritzbox fürs WLAN und Co. Zusätzlich habe ich noch einen Mesh Repeater von AVM.

Demnächst steht bei uns der Wechsel auf Glasfaser an. Wenn ich das auf Geizhals richtig sehe, gibt es fast keine Router die ootb schon ein GF-Modem verbaut haben. Neben den beiden Fiber-Fritzboxen ist da noch was Ubiquiti, das wars. Von der Telekom selber gibt es noch den Smart 4, aber ich bin von der Telekom Hardware nicht so sehr überzeugt. Auf der anderen Seite muss ich fairerweise gestehen, dass man im Router natürlich auch nicht ständig irgendwas konfiguriert. Aber ich möchte mein Heimnetz nicht mit nem Telekom-Router und Telekom Mesh-Repeater aufbauen.

Worum es mir mit diesem Thread aber eigentlich geht ist die eher spezielle Frage, ob ich über einen Dritt-Anbieter WLAN-Switch (bzw genau genommen ist es dann ja ein Router) ein VLAN für meine Smarthome und IoT einrichten kann, deren Mitglieder ins Internet können, die aber NICHT mit der sonstigen Netzwerk-Mitgliedern sprechen können, weder im gleichen VLAN noch mit den Geräten die im "Frirtzbox-Netz" hängen. Mit meinem Handy und meinem PC aber schon (feste IP).

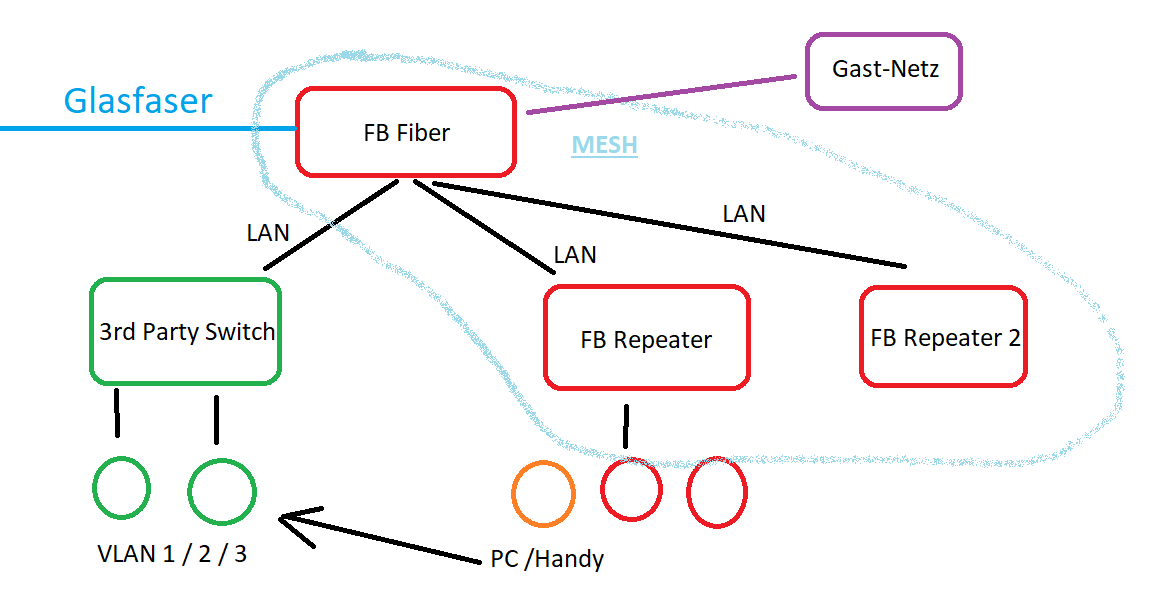

Zur Verdeutlichung habe ich mal diese extrem aufwendige Grafik erstellt:

Das Kernnetz besteht also aus einer Fiber-Fritzbox und passenden MEsh-Repeater, die per LAN-Brücke verbunden sind.

Dazu käme optional ein 3rd Party WLAN-Router der ein oder mehrere VLAN aufspannt. 2x 2,4Ghz WLAN wäre super.

Im Fritzbox Netz hängen alle 0815 Geräte die irgendwie innerhalb des Netzes miteinander kommunizieren müssen (Smartphone->TV; TV->NAS; usw.) Alle anderen Geräte aus dem Bereich IoT würde ich aber gerne in das VLAN stecken, sodass diese Geräte bei einer Kompromitierung nicht das FB-Netz erreichen können. Das knifflige ist jetzt eigentlich nur der Nachsatz: Per Handy will in in das VLAN/1/2/3 kommunizieren können. Manchmal muss man ja die IoT-Geräte konfigurieren, häufig geht das nur per App und dafür will ich nicht das (W)LAN wechseln müssen.

Ich bin ausdrücklich dazu bereit meine Hardware auch komplett zu wechseln. Die (Fiber-)Fritzbox selber ist ja schon nicht VLAN fähig, die Repeater die ich schon habe sind alte Fritzboxen die gerade noch so Mesh beherrschen, nichts mit einem sonderlich hohen Restwert.

Wenn jetzt also jemand einen ganz anderen Router empfehlen kann, der einige der Funktionen bereits ootb bietet, dann wäre das für mich auch eine Option. An einem zusätzlich GF-Modem soll es zudem auch nicht scheitern. DECT sollte der neue Router aber haben.

Nur für den Fall das: Ich suche hier nicht nach einer Konfigurationsanleitung, das kriege ich dann schon noch selber hin. Ansonsten bietet Google gute Suchtreffer wie diese Seite: https://www.tutonaut.de/fritzbox-vlan-subnetze-per-switch-einrichten/

Aber diese Anleitung klärt nicht meinen Frage aus dem Nachsatz, bezüglich des Handys und eine Empfehlung für bestimmte Hardware gibt mir Google auch nicht. Dass irgendwo "VLAN: ja" steht, heißt leider nicht, dass Inter-VLAN-Routing und Co. unterstützt wird.

Ich hoffe ich habe jetzt nicht zu viel geschrieben und ihr seid nicht auf der Hälfte der Strecke schon ausgestiegen :-D

Bin dankbar für jede Empfehlung oder Anregung zu dem Thema.

ich habe mal eine Frage zum Thema Heimnetzwerk.

Ich habe aktuell ein Setup aus einem Telekomrouter der mich ins Internet bringt (HybridTarif) und eine nachgeschaltete Fritzbox fürs WLAN und Co. Zusätzlich habe ich noch einen Mesh Repeater von AVM.

Demnächst steht bei uns der Wechsel auf Glasfaser an. Wenn ich das auf Geizhals richtig sehe, gibt es fast keine Router die ootb schon ein GF-Modem verbaut haben. Neben den beiden Fiber-Fritzboxen ist da noch was Ubiquiti, das wars. Von der Telekom selber gibt es noch den Smart 4, aber ich bin von der Telekom Hardware nicht so sehr überzeugt. Auf der anderen Seite muss ich fairerweise gestehen, dass man im Router natürlich auch nicht ständig irgendwas konfiguriert. Aber ich möchte mein Heimnetz nicht mit nem Telekom-Router und Telekom Mesh-Repeater aufbauen.

Worum es mir mit diesem Thread aber eigentlich geht ist die eher spezielle Frage, ob ich über einen Dritt-Anbieter WLAN-Switch (bzw genau genommen ist es dann ja ein Router) ein VLAN für meine Smarthome und IoT einrichten kann, deren Mitglieder ins Internet können, die aber NICHT mit der sonstigen Netzwerk-Mitgliedern sprechen können, weder im gleichen VLAN noch mit den Geräten die im "Frirtzbox-Netz" hängen. Mit meinem Handy und meinem PC aber schon (feste IP).

Zur Verdeutlichung habe ich mal diese extrem aufwendige Grafik erstellt:

Das Kernnetz besteht also aus einer Fiber-Fritzbox und passenden MEsh-Repeater, die per LAN-Brücke verbunden sind.

Dazu käme optional ein 3rd Party WLAN-Router der ein oder mehrere VLAN aufspannt. 2x 2,4Ghz WLAN wäre super.

Im Fritzbox Netz hängen alle 0815 Geräte die irgendwie innerhalb des Netzes miteinander kommunizieren müssen (Smartphone->TV; TV->NAS; usw.) Alle anderen Geräte aus dem Bereich IoT würde ich aber gerne in das VLAN stecken, sodass diese Geräte bei einer Kompromitierung nicht das FB-Netz erreichen können. Das knifflige ist jetzt eigentlich nur der Nachsatz: Per Handy will in in das VLAN/1/2/3 kommunizieren können. Manchmal muss man ja die IoT-Geräte konfigurieren, häufig geht das nur per App und dafür will ich nicht das (W)LAN wechseln müssen.

Ich bin ausdrücklich dazu bereit meine Hardware auch komplett zu wechseln. Die (Fiber-)Fritzbox selber ist ja schon nicht VLAN fähig, die Repeater die ich schon habe sind alte Fritzboxen die gerade noch so Mesh beherrschen, nichts mit einem sonderlich hohen Restwert.

Wenn jetzt also jemand einen ganz anderen Router empfehlen kann, der einige der Funktionen bereits ootb bietet, dann wäre das für mich auch eine Option. An einem zusätzlich GF-Modem soll es zudem auch nicht scheitern. DECT sollte der neue Router aber haben.

Nur für den Fall das: Ich suche hier nicht nach einer Konfigurationsanleitung, das kriege ich dann schon noch selber hin. Ansonsten bietet Google gute Suchtreffer wie diese Seite: https://www.tutonaut.de/fritzbox-vlan-subnetze-per-switch-einrichten/

Aber diese Anleitung klärt nicht meinen Frage aus dem Nachsatz, bezüglich des Handys und eine Empfehlung für bestimmte Hardware gibt mir Google auch nicht. Dass irgendwo "VLAN: ja" steht, heißt leider nicht, dass Inter-VLAN-Routing und Co. unterstützt wird.

Ich hoffe ich habe jetzt nicht zu viel geschrieben und ihr seid nicht auf der Hälfte der Strecke schon ausgestiegen :-D

Bin dankbar für jede Empfehlung oder Anregung zu dem Thema.