Bannister0946

Lt. Junior Grade

- Registriert

- Nov. 2021

- Beiträge

- 367

Guten Morgen!

ich habe mich gestern erstmalig an das Thema gewagt, zwei Fritzboxen via Wireguard VPN standortübergreifend zu verbinden.

Und das scheint mir auch gelungen zu sein!

Allerdings bin ich mit der Situation noch nicht ganz einverstanden.

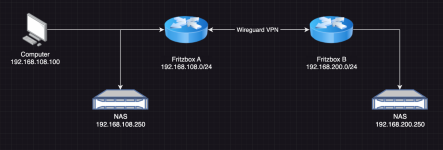

Anbei eine Skizze der IST Situation:

Auf Fritzbox A habe ich die WG Config erstellt und auf Fritzbox B importiert. Seitdem steht die VPN zwischen beiden Standorten.

Auf Fritzbox A ist folgende Option aktiv:

"Nur bestimmte Geräte im Heimnetz sollen über diese WireGuard®-Verbindung erreichbar sein"

Hier habe ich denn meine NAS mit der 192.168.108.250 ausgewählt.

Mein Gedanke war, dass vom Heimnetz B der Zugriff nur auf die NAS von Heimnetz A zugegriffen werden kann.

Das klappt auch. Heimnetz B kann die Fritzbox A und die NAS aus Heimnetz A erreichen. Alle Anderen Gerät sind im Heimnetz A nicht erreichbar. Bis jetzt alles super.

Auf der Fritzbox B habe ich Option ""Nur bestimmte Geräte im Heimnetz sollen über diese WireGuard®-Verbindung erreichbar sein" NICHT aktiviert, weil ich alle Geräte vom Heimnetz B aus dem Heimnetz A erreichen möchte.

Das scheint aber nicht zu klappen.

Denn ich kann NUR von meiner NAS aus dem Heimnetz A kann ich auf alle Geräte auf Heimnetz B zugreifen. Von meinem Computer aus A ist kein Zugriff möglich, erst wenn ich diese auf der Fritzbox A auch freischalte. Dann ist dieser aber auch aus B erreichbar - das möchte ich wiederrum nicht.

Verstehe ich hier diese Option falsch oder habe ich einen Konfig Fehler?

ich habe mich gestern erstmalig an das Thema gewagt, zwei Fritzboxen via Wireguard VPN standortübergreifend zu verbinden.

Und das scheint mir auch gelungen zu sein!

Allerdings bin ich mit der Situation noch nicht ganz einverstanden.

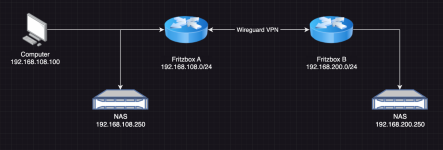

Anbei eine Skizze der IST Situation:

Auf Fritzbox A habe ich die WG Config erstellt und auf Fritzbox B importiert. Seitdem steht die VPN zwischen beiden Standorten.

Auf Fritzbox A ist folgende Option aktiv:

"Nur bestimmte Geräte im Heimnetz sollen über diese WireGuard®-Verbindung erreichbar sein"

Hier habe ich denn meine NAS mit der 192.168.108.250 ausgewählt.

Mein Gedanke war, dass vom Heimnetz B der Zugriff nur auf die NAS von Heimnetz A zugegriffen werden kann.

Das klappt auch. Heimnetz B kann die Fritzbox A und die NAS aus Heimnetz A erreichen. Alle Anderen Gerät sind im Heimnetz A nicht erreichbar. Bis jetzt alles super.

Auf der Fritzbox B habe ich Option ""Nur bestimmte Geräte im Heimnetz sollen über diese WireGuard®-Verbindung erreichbar sein" NICHT aktiviert, weil ich alle Geräte vom Heimnetz B aus dem Heimnetz A erreichen möchte.

Das scheint aber nicht zu klappen.

Denn ich kann NUR von meiner NAS aus dem Heimnetz A kann ich auf alle Geräte auf Heimnetz B zugreifen. Von meinem Computer aus A ist kein Zugriff möglich, erst wenn ich diese auf der Fritzbox A auch freischalte. Dann ist dieser aber auch aus B erreichbar - das möchte ich wiederrum nicht.

Verstehe ich hier diese Option falsch oder habe ich einen Konfig Fehler?