Ich kenne mit mit LANCOM nicht aus, aber grundsätzlich sind folgende Komponenten beteiligt:

1) Firewall am Client (ausgehend) - Wenn das Client-Gerät schon sagt "ne, das blocke ich", geht nix.

2) Firewall am Client-Router (ausgehend) - Wenn der Router beim Client block, geht nix.

3) Provider des Clients - Wenn der Provider blockt, geht nix.

4) Provider des Servers - Wenn der Provider blockt, geht nix.

5) Öffentliche IP-Adresse am Server-Router - Wenn der Router beim Server keine öffentliche IP hat, geht nix.

6) Portweiterleitung am Server-Router - Wenn der Router beim Server keine Portweiterleitung hat, geht nix.

7) Firewall am Server-Router - Wenn der Router blockt, geht nix.

8) Firewall am Server - Wenn die Firewall am Ziel-Server blockt, geht nix.

9) Anwendung auf dem Server - Wenn die Anwendung auf dem Server nicht läuft oder blockt, geht nix.

1-4 sind normalerweise kein Problem.

Punkt 5, die öffentliche IP-Adresse, hängt von der Art des Internetanschlusses ab und davon ob der Tarif mit einer eigenen öffentlichen IP ausgestattet ist oder ob DS-Lite/CGN anliegt. Bei den letzten beiden steht der Router effektiv im lokalen Netzwerk des Providers und nicht im Internet bzw. nur mittels IPv6 und nicht mit IPv4.

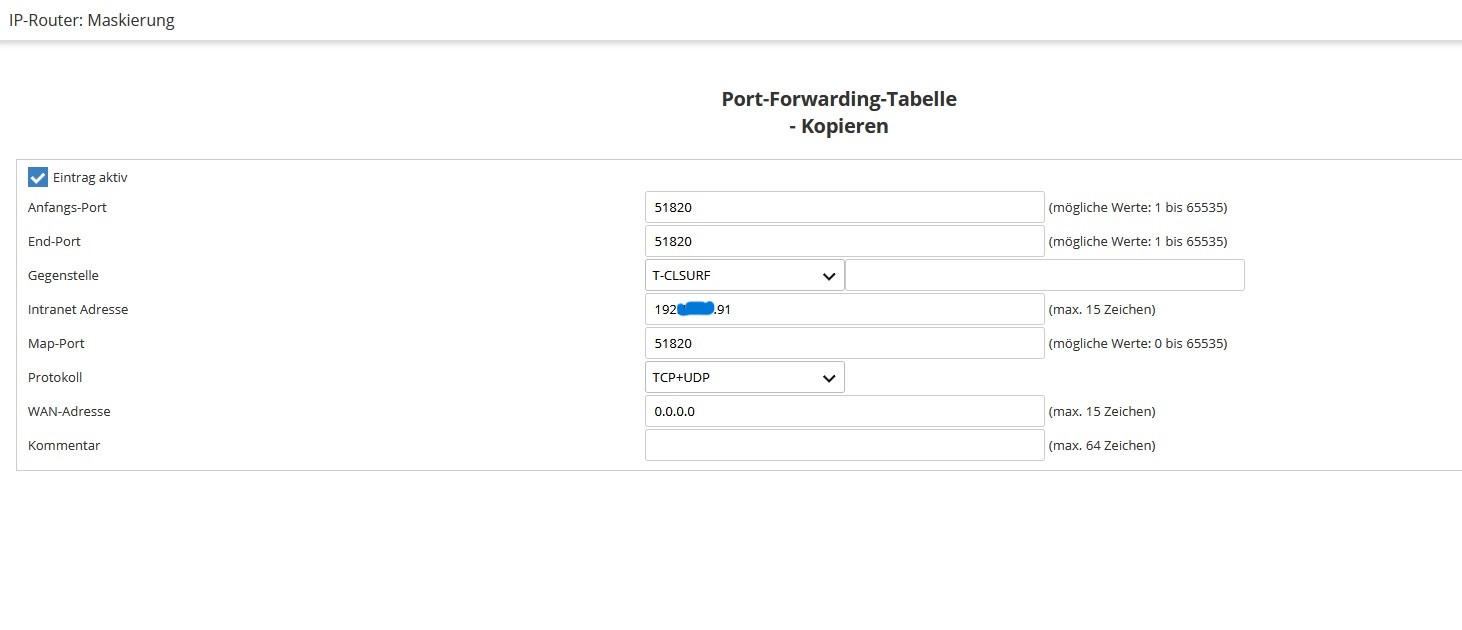

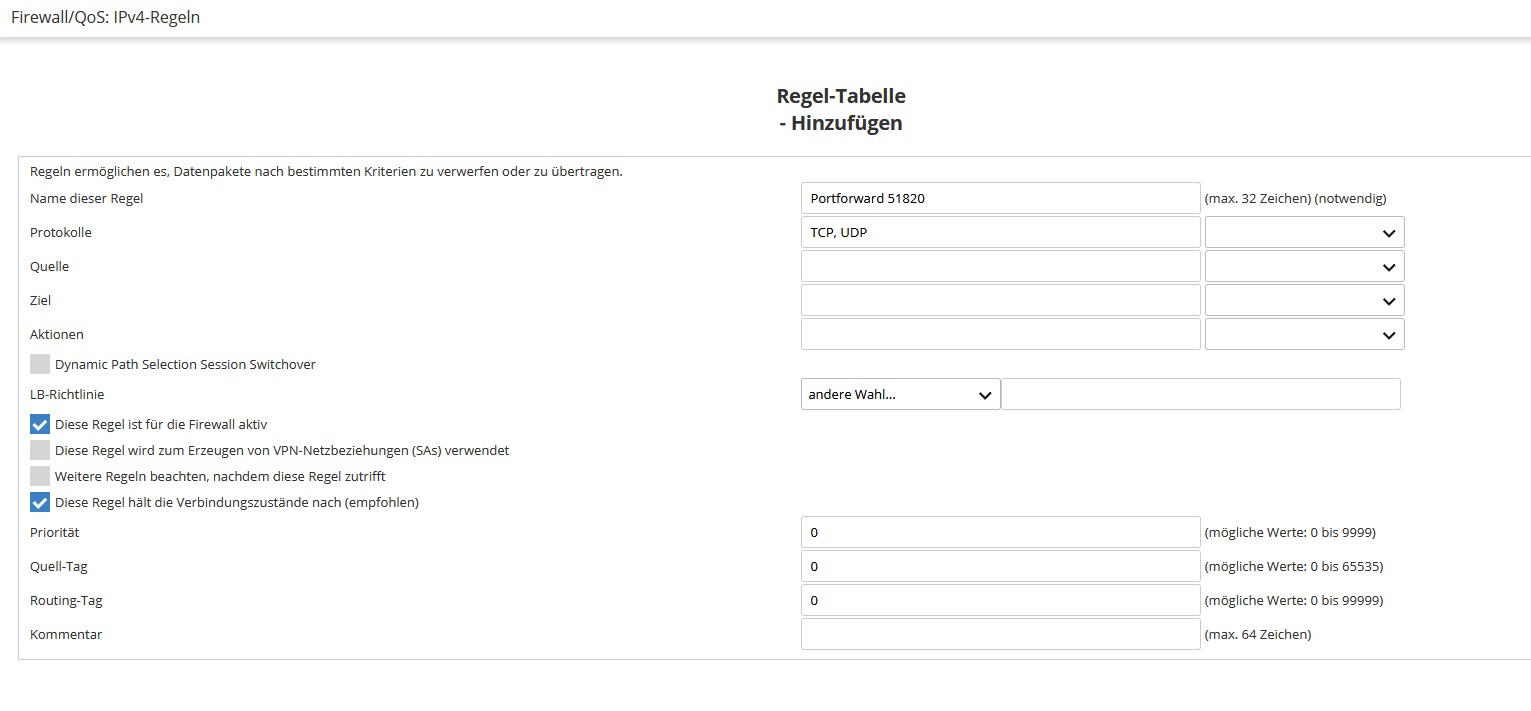

Für 6 und 7 ist der Router des Servers verantwortlich. Die Portweiterleitung im Screenshot sieht ok aus wobei WireGuard meines Wissens nach ausschließlich UDP einsetzt, das Protokoll also auf UDP-only gestellt werden könnte. Beim zweiten Screenshot muss hier die Quell-IP (leer oder ggfs 0.0.0.0 für alles IPs) eingegeben werden, bei Protokoll eben das Protokoll aus der Weiterleitung (TCP+UDP oder eben UDP-only) und der Ziel-Port. Ausschlaggebend ist hier der interne bzw. der map Port aus der Weiterleitung, da die Firewall nach DNAT (=Portweiterleitung) aktiv wird, also mit bereits veränderten Ziel-Daten. Im vorliegenden Fall wird der Port aber 1:1 gemapped und dann kommt da eben 51820 hin. Das Ziel ist der lokale Server und als Action eben Allow oder Accept wählen, je nachdem wie LANCOM das nennt.

Bei 8 bzw. 9 scheitert es hingegen am häufigsten, weil bei nicht funktionierender Portweiterleitung meistens die Weiterleitung selbst als Ursache gesehen wird, auch wenn sie in den allermeisten Fällen pflichtgetreu weiterleitet, wenn sie denn korrekt konfiguriert ist. Allerdings muss aber auch das Ziel der Weiterleitung die Verbindung akzeptieren. Unter Windows müsste man zunächst prüfen ob die Firewall auf dem öffentlichen oder dem privaten Profil läuft. Ersteres ist für öffentliche Netzwerke (Hotel-WLAN) gedacht und macht alle Ports zu. Das private Profil ist für das heimische Netzwerk gedacht und nur hier sollte man entsprechende Ausnahmen eintragen, in den eingehenden Regeln. Entweder explizit UDP 51820 erlauben oder die gesamte wireguard.exe (oder wie auch immer die exe heißt). Läuft der Server mit Linux, muss man dies alles natürlich mit iptables/nftables oder einem FW-Helper wie zB ufw konfigurieren.

Zu guter Letzt muss natürlich die jeweilige Anwendung (wireguard) auch laufen und auf Verbindungen warten, auf dem korrekten Listen-Port (=der interne/map Port aus der Weiterleitung). Unter Windows mit netstat -ano und unter Linux mit netstat -tulpen zu prüfen.