skorpion1800

Lt. Junior Grade

- Registriert

- Feb. 2013

- Beiträge

- 269

Hallo liebe Forengemeinde,

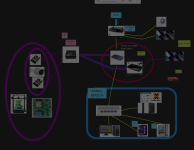

wie man anhand des ersten Bildes erkennen kann, handelt es sich dabei um das "Gesamtnetzwerk".

Ich würde ganz gern den Adminbereich ( Blau ) richtig "absichern" und den Rest ( 5. Lilabereich ) so abtrennen, das kein Zugriff aus diesem jemals möglich wäre. ( Dieser "MSI Mini PC" ist ein Knotenpunkt ins Internet, wo Remotezugriffe drauf stattfinden usw... )

1. Die Fritzbox 7490 als erstes bleibt so "bestehen". Alles andere kann gewechselt werden.

Da diese keine direkten Vlans unterstützt, wäre es sinnvoller den "5. MSI Mini PC" in einem managed Switch oder in einem 2. Router und so via Ports direkt voneinander zu trennen? Also der Switch soll ja Vlan unterstützen, oder trifft sich dies dann wieder an der 1 Fritzbox 7490 was es hinfällig macht?

2. Im blauen Admin Bereich stehen 4 rechner.

Rechner 2 und Rechner 3 sollen NUR von Rechner 1 angeschaltet und "genutzt" werden können ( Dienen als Test / Ersatz-PC's sowie Netzlaufwerkspeicher ( wie interne Cloud ) und sollen Rechner 1 als backup und zur Leistungssteigerung & Entlastung dienen.

2.1 -> Wie macht man dies, das nur Rechner 1 Admin Rechte auf die anderen Rechner 2 und 3 hat, und dieser auf diese zugreifen darf? WEIL:

2.2 -> mit dem Internet sind sie alle verbunden... mich würde ein Proxyserver interessieren... Pi-Hole ist toll, lief aber noch nicht soooo optimal auf einem ThinClient... und eine rumliegende Gateprotect Hardwarefirewall einrichten mit OPNsense tue ich mich gerade auch schwer..

Wie würdet Ihr dies am besten umsetzen?

Grüße

Patrick

Bild 1 Gesamtnetzwerk

Bild 2 zu sichernder Adminbereich...

wie man anhand des ersten Bildes erkennen kann, handelt es sich dabei um das "Gesamtnetzwerk".

Ich würde ganz gern den Adminbereich ( Blau ) richtig "absichern" und den Rest ( 5. Lilabereich ) so abtrennen, das kein Zugriff aus diesem jemals möglich wäre. ( Dieser "MSI Mini PC" ist ein Knotenpunkt ins Internet, wo Remotezugriffe drauf stattfinden usw... )

1. Die Fritzbox 7490 als erstes bleibt so "bestehen". Alles andere kann gewechselt werden.

Da diese keine direkten Vlans unterstützt, wäre es sinnvoller den "5. MSI Mini PC" in einem managed Switch oder in einem 2. Router und so via Ports direkt voneinander zu trennen? Also der Switch soll ja Vlan unterstützen, oder trifft sich dies dann wieder an der 1 Fritzbox 7490 was es hinfällig macht?

2. Im blauen Admin Bereich stehen 4 rechner.

Rechner 2 und Rechner 3 sollen NUR von Rechner 1 angeschaltet und "genutzt" werden können ( Dienen als Test / Ersatz-PC's sowie Netzlaufwerkspeicher ( wie interne Cloud ) und sollen Rechner 1 als backup und zur Leistungssteigerung & Entlastung dienen.

2.1 -> Wie macht man dies, das nur Rechner 1 Admin Rechte auf die anderen Rechner 2 und 3 hat, und dieser auf diese zugreifen darf? WEIL:

2.2 -> mit dem Internet sind sie alle verbunden... mich würde ein Proxyserver interessieren... Pi-Hole ist toll, lief aber noch nicht soooo optimal auf einem ThinClient... und eine rumliegende Gateprotect Hardwarefirewall einrichten mit OPNsense tue ich mich gerade auch schwer..

Wie würdet Ihr dies am besten umsetzen?

Grüße

Patrick

Bild 1 Gesamtnetzwerk

Bild 2 zu sichernder Adminbereich...