Hallo zusammen,

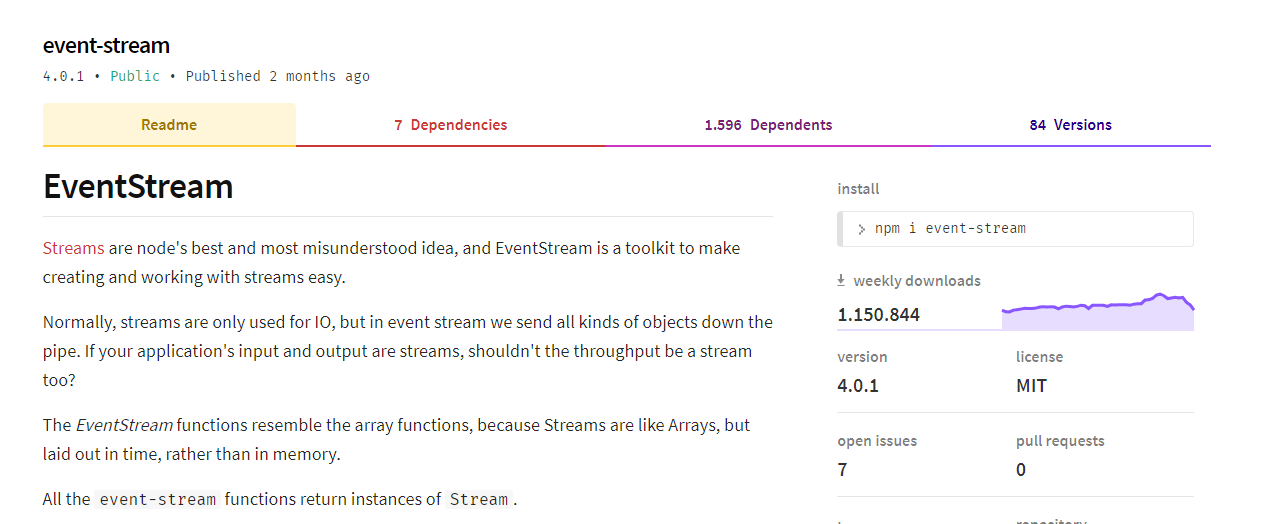

scheinbar an einigen vorbei gegangen, ist im Bereich rund um den Paket-Manager NPM was ziemlich erstaunliches passiert. Jemand hat es geschafft, eine Backdoor / einen Trojaner in das Paket nodemon zu integrieren. Nicht direkt in Nodemon, aber in eine Abhängigkeit davon.

Ich will hier gar nicht so weit ausholen, die Jungs von https://snyk.io/ haben eine absolut sehenswerte Chronologie erarbeitet. Mein Sophos Anti-Virus hat vorhin im Übrigen auch angeschlagen, als ich ein Repo aus meinem Git gezogen habe.

Ziemlich krass wie ich finde!

Schönes Wochenende!

Das Fazit des Beitrages ->

scheinbar an einigen vorbei gegangen, ist im Bereich rund um den Paket-Manager NPM was ziemlich erstaunliches passiert. Jemand hat es geschafft, eine Backdoor / einen Trojaner in das Paket nodemon zu integrieren. Nicht direkt in Nodemon, aber in eine Abhängigkeit davon.

Ich will hier gar nicht so weit ausholen, die Jungs von https://snyk.io/ haben eine absolut sehenswerte Chronologie erarbeitet. Mein Sophos Anti-Virus hat vorhin im Übrigen auch angeschlagen, als ich ein Repo aus meinem Git gezogen habe.

Ziemlich krass wie ich finde!

Schönes Wochenende!

Das Fazit des Beitrages ->

The series of events that have been described in this blog are another reminder of how fragile the open-source model can be if not respected. If widely used packages, such as event-stream, were supported by just a small proportion of those who consume it, and take value from it, the malicious takeover could easily have been avoided. The event-stream package was included as a dependency all over the npm ecosystem, being included in at least 3931 packages as a dependency. Most notably, affecting top level packages such as: @vue/cli-ui, vscode, nodemon, and ps-tree.

The malicious package could have even remained unnoticed if not for the deprecation message that caused Jayden Seric to open an issue on the nodemon package. Otherwise, it’s likely it would have not been found for a long time.

Zuletzt bearbeitet: