runnerschreck92

Cadet 3rd Year

- Registriert

- Nov. 2019

- Beiträge

- 35

Moin Community,

ich bin seit kurzem Besitzer einer Glasfaserleitung der deutschen Glasfaser.

Wie bekannt ist hat man mit diesen Anschluss ja leider keine offentlich IPv4.

Da ich hier zu Hause mehrere NAS von Synology stehen habe, sowie diverse home Automatisierung welche nur lokal konfigurierbar sind, benötige ich zwingend eine VPN-Verbindung.

Ebenso den direkten Zugang (Portweiterleitung) zu einem das NAS (DSM) um einfach via Link ohne VPN Dateien zu teilen.

Mein Telekom Anschluss mit 175 Mbit läuft noch ziemlich genau ein Jahr.

Ich habe also genug Zeit mich in die Materie einzufuchsen.

Ich muss dazu sagen dass ich 2014/2015 genau die gleiche Thematik mit einem Unitymedia Anschluss hatte.

Dort bin ich damals verzweifelt wieder zurück auf einen VDSL 25 gewechselt.

Dort konnte ich nicht mal meine Damaligen Fritz Heizkörperthermostate aus der Ferne steuern

Stand jetzt läuft der Glasfaseranschluss parallel mit ein paar Test aufbauten.

Zum Testen hatte ich auch schon eine Fritzbox dran und habe mich dort erfreulicherweise via Wireguard von meinem Handy einwählen können.

Die Freude hielt leider nur bis zum ersten Hotelaufenthalt an. Da war mangels IPv6 im Hotel WLAN nämlich keine Verbindung mehr möglich.

Ergo habe ich mir in der letzten Zeit einen wahrscheinlich viel zu leistungsstarken AM4 Homeserver zusammengestellt und dort PFSense sowie OPNsense installiert.

Schlussendlich bin ich aktuell bei OPNsense hängen geblieben und habe mir dazu einen VPS bei OVH gebucht.

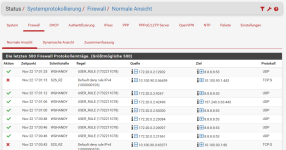

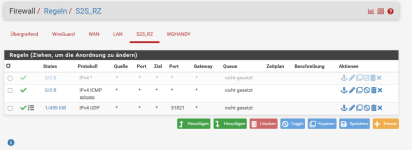

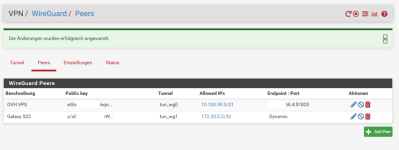

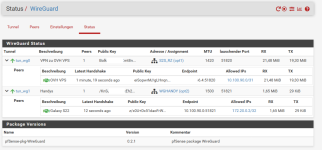

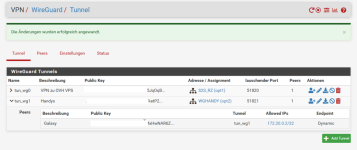

Hier habe ich auch eine Verbindung zum VPS Server via Wireguard aufbauen können. Zusätzlich habe ich auf dem VPS den Post-up und post down-eintrag für einen weiteren VPN Port (51821) erstellt.

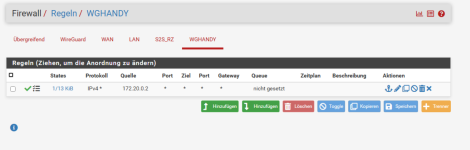

Auf der Firewall habe ich eine zweite Wireguard Instanz angelegt und den entsprechenden Peer.

Als Endpunkt ist die IP des VPS angegeben mit der entsprechenden Portnummer.

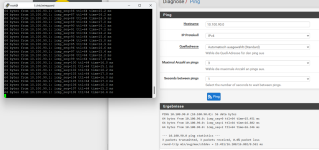

Wie kann ich prüfen ob die Post up and post down-einträge sauber übernommen wurden und die Ports an das Gateway weitergeleitet werden?

Nun müsste ich ja eigentlich ein NAT erstellen welches diese Portnummer aus dem vps-vpn-netzwerk wieder auf das WAN leitet. So dass die Firewall auf die eingehende Kommunikation reagieren kann.

An der Stelle kann ich aber nur eine IP-Adresse angeben nicht das WAN-Interface.

Habt ihr Ideen? Oder generell eine andere Lösung.

Ich bin mir nicht ganz sicher ob die Firewall für den Heimgebrauch nicht etwas zu groß ist, und ich doch eher auf Ubiquity oder ähnliches wechseln sollte.

Mein Fritz System hier zu Hause ist auch schon über 5 Jahre alt, läuft aber tatsächlich absolut rockstable.

Müsste aber auch irgendwann mal ersetzt werden.

Vielen Dank vorab für eure Beiträge.

Leider mit dem Handy geschrieben, ggf. etwas schwierig zu lesen.

ich bin seit kurzem Besitzer einer Glasfaserleitung der deutschen Glasfaser.

Wie bekannt ist hat man mit diesen Anschluss ja leider keine offentlich IPv4.

Da ich hier zu Hause mehrere NAS von Synology stehen habe, sowie diverse home Automatisierung welche nur lokal konfigurierbar sind, benötige ich zwingend eine VPN-Verbindung.

Ebenso den direkten Zugang (Portweiterleitung) zu einem das NAS (DSM) um einfach via Link ohne VPN Dateien zu teilen.

Mein Telekom Anschluss mit 175 Mbit läuft noch ziemlich genau ein Jahr.

Ich habe also genug Zeit mich in die Materie einzufuchsen.

Ich muss dazu sagen dass ich 2014/2015 genau die gleiche Thematik mit einem Unitymedia Anschluss hatte.

Dort bin ich damals verzweifelt wieder zurück auf einen VDSL 25 gewechselt.

Dort konnte ich nicht mal meine Damaligen Fritz Heizkörperthermostate aus der Ferne steuern

Stand jetzt läuft der Glasfaseranschluss parallel mit ein paar Test aufbauten.

Zum Testen hatte ich auch schon eine Fritzbox dran und habe mich dort erfreulicherweise via Wireguard von meinem Handy einwählen können.

Die Freude hielt leider nur bis zum ersten Hotelaufenthalt an. Da war mangels IPv6 im Hotel WLAN nämlich keine Verbindung mehr möglich.

Ergo habe ich mir in der letzten Zeit einen wahrscheinlich viel zu leistungsstarken AM4 Homeserver zusammengestellt und dort PFSense sowie OPNsense installiert.

Schlussendlich bin ich aktuell bei OPNsense hängen geblieben und habe mir dazu einen VPS bei OVH gebucht.

Hier habe ich auch eine Verbindung zum VPS Server via Wireguard aufbauen können. Zusätzlich habe ich auf dem VPS den Post-up und post down-eintrag für einen weiteren VPN Port (51821) erstellt.

Auf der Firewall habe ich eine zweite Wireguard Instanz angelegt und den entsprechenden Peer.

Als Endpunkt ist die IP des VPS angegeben mit der entsprechenden Portnummer.

Wie kann ich prüfen ob die Post up and post down-einträge sauber übernommen wurden und die Ports an das Gateway weitergeleitet werden?

Nun müsste ich ja eigentlich ein NAT erstellen welches diese Portnummer aus dem vps-vpn-netzwerk wieder auf das WAN leitet. So dass die Firewall auf die eingehende Kommunikation reagieren kann.

An der Stelle kann ich aber nur eine IP-Adresse angeben nicht das WAN-Interface.

Habt ihr Ideen? Oder generell eine andere Lösung.

Ich bin mir nicht ganz sicher ob die Firewall für den Heimgebrauch nicht etwas zu groß ist, und ich doch eher auf Ubiquity oder ähnliches wechseln sollte.

Mein Fritz System hier zu Hause ist auch schon über 5 Jahre alt, läuft aber tatsächlich absolut rockstable.

Müsste aber auch irgendwann mal ersetzt werden.

Vielen Dank vorab für eure Beiträge.

Leider mit dem Handy geschrieben, ggf. etwas schwierig zu lesen.