Hallo Leute,

ich brauche mal einen Tipp von euch.

Habe hier ein Netzwerk, in welchem mehrere PCs sporadisch keinen Internetzugang haben.

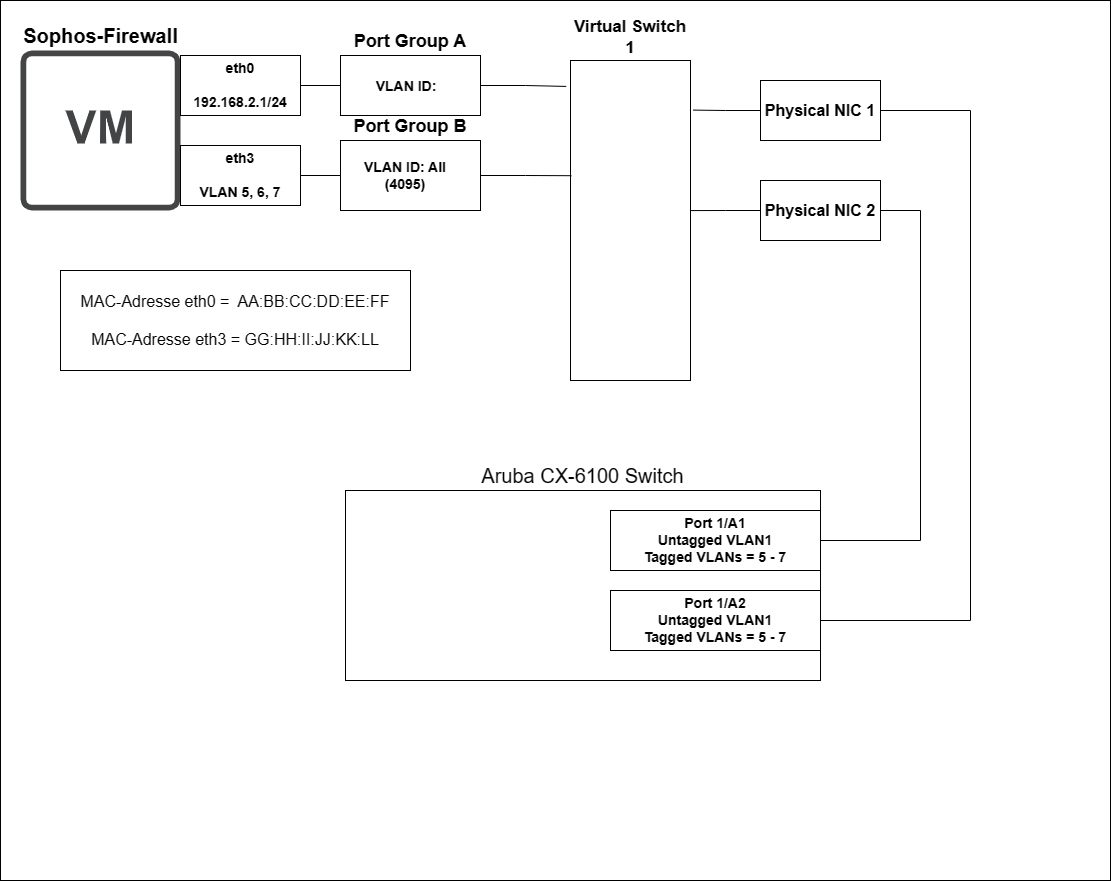

Habe bereits rausgefunden, dass im Fehlerfall (Internetzugang funktioniert nicht) im ARP-Cache eines der betroffenen PCs eine falsche MAC-Adresse für das Default-Gateway eingetragen ist. Die IP-Adresse für das Default-Gateway ist die 192.168.2.1.

Mal angenommen, dass die MAC-Adresse AA:BB:CC D:EE:FF die richtige MAC-Adresse

D:EE:FF die richtige MAC-Adresse

und GG:HH:II:JJ:KK:LL die falsche MAC-Adresse für die 192.168.2.1 ist.

Im Fehlerfall sieht also der ARP-Eintrag für das Default-Gateway so aus:

192.168.2.1 GG:HH:II:JJ:KK:LL (falsche MAC-Adresse)

Wenn der Internetzugang funktioniert, sieht der ARP-Eintrag so aus:

192.168.2.1 AA:BB:CC D:EE:FF (richtige MAC-Adresse)

D:EE:FF (richtige MAC-Adresse)

Was ich bereits rausfinden konnte, ist, dass die falsche MAC-Adresse (also die GG:HH:II:JJ:KK:LL, um beim Beispiel zu bleiben) zur "eth3"-Netzwerkkarte der Sophos-Firewall im besagten Netzwerk gehört.

Die richtige MAC-Adresse für die 192.168.2.1 (also die AA:BB:CC D:EE:FF) gehört

D:EE:FF) gehört

zur "eth1"-Netzwerkkarte der Sophos-Firewall. Auf der Netzwerkkarte "eth1" ist also

die IP-Adresse 192.168.2.1/24 konfiguriert.

Für mich stellt sich die Frage wie es passieren kann,

dass für die 192.168.2.1 ein ARP-Eintrag entstehen kann, der die MAC-Adresse

einer Netzwerkkarte der Sophos-Firewall enthält, die gar nicht die IP-Adresse 192.168.2.1 konfiguriert hat.

Auf der "eth3"-Netzwerkkarte selbst ist keine IP-Adresse konfiguriert, lediglich auf den VLAN-Interfaces,

die auf "eth3" angelegt sind. Diese VLAN-Interfaces liegen in den VLANs 5 - 7.

Die "eth1"-Netzwerkkarte der Sophos-Firewall ist am Aruba-Switch im VLAN 1 angeschlossen und ist auf der Sophos-Firewall

eine ganz "normale" Netzwerkkarte, also kein VLAN-Interface.

Hat jemand einen Tipp für mich wie ich bei Suche nach der Ursache vorgehen kann?

Wie kann so ein fehlerhafter ARP-Eintrag zustande kommen?

Wie kann ich dafür sorgen, dass dauerhaft die richtige MAC-Adresse im ARP-Cache für die 192.168.2.1 eingetragen wird?

Der Fehler tritt sporadisch auf. Sprich, die vom besagten Fehler betroffenen PCs haben auch manchmal

die richtige MAC-Adresse für das Default-Gateway im ARP-Cache und können problemlos den Internetzugang nutzen.

Sporadisch wird dann wieder die falsche MAC-Adresse für die 192.168.2.1 "gelernt" und der Internetzugang fällt dann aus.

Habe einen Netzwerkplan mit angehangen. Die Sophos-Firewall läuft virtuell auf einem ESXi-Server, der an einem Aruba-Switch angeschlossen ist.

Datax

ich brauche mal einen Tipp von euch.

Habe hier ein Netzwerk, in welchem mehrere PCs sporadisch keinen Internetzugang haben.

Habe bereits rausgefunden, dass im Fehlerfall (Internetzugang funktioniert nicht) im ARP-Cache eines der betroffenen PCs eine falsche MAC-Adresse für das Default-Gateway eingetragen ist. Die IP-Adresse für das Default-Gateway ist die 192.168.2.1.

Mal angenommen, dass die MAC-Adresse AA:BB:CC

und GG:HH:II:JJ:KK:LL die falsche MAC-Adresse für die 192.168.2.1 ist.

Im Fehlerfall sieht also der ARP-Eintrag für das Default-Gateway so aus:

192.168.2.1 GG:HH:II:JJ:KK:LL (falsche MAC-Adresse)

Wenn der Internetzugang funktioniert, sieht der ARP-Eintrag so aus:

192.168.2.1 AA:BB:CC

Was ich bereits rausfinden konnte, ist, dass die falsche MAC-Adresse (also die GG:HH:II:JJ:KK:LL, um beim Beispiel zu bleiben) zur "eth3"-Netzwerkkarte der Sophos-Firewall im besagten Netzwerk gehört.

Die richtige MAC-Adresse für die 192.168.2.1 (also die AA:BB:CC

zur "eth1"-Netzwerkkarte der Sophos-Firewall. Auf der Netzwerkkarte "eth1" ist also

die IP-Adresse 192.168.2.1/24 konfiguriert.

Für mich stellt sich die Frage wie es passieren kann,

dass für die 192.168.2.1 ein ARP-Eintrag entstehen kann, der die MAC-Adresse

einer Netzwerkkarte der Sophos-Firewall enthält, die gar nicht die IP-Adresse 192.168.2.1 konfiguriert hat.

Auf der "eth3"-Netzwerkkarte selbst ist keine IP-Adresse konfiguriert, lediglich auf den VLAN-Interfaces,

die auf "eth3" angelegt sind. Diese VLAN-Interfaces liegen in den VLANs 5 - 7.

Die "eth1"-Netzwerkkarte der Sophos-Firewall ist am Aruba-Switch im VLAN 1 angeschlossen und ist auf der Sophos-Firewall

eine ganz "normale" Netzwerkkarte, also kein VLAN-Interface.

Hat jemand einen Tipp für mich wie ich bei Suche nach der Ursache vorgehen kann?

Wie kann so ein fehlerhafter ARP-Eintrag zustande kommen?

Wie kann ich dafür sorgen, dass dauerhaft die richtige MAC-Adresse im ARP-Cache für die 192.168.2.1 eingetragen wird?

Der Fehler tritt sporadisch auf. Sprich, die vom besagten Fehler betroffenen PCs haben auch manchmal

die richtige MAC-Adresse für das Default-Gateway im ARP-Cache und können problemlos den Internetzugang nutzen.

Sporadisch wird dann wieder die falsche MAC-Adresse für die 192.168.2.1 "gelernt" und der Internetzugang fällt dann aus.

Habe einen Netzwerkplan mit angehangen. Die Sophos-Firewall läuft virtuell auf einem ESXi-Server, der an einem Aruba-Switch angeschlossen ist.

Datax