skorpion1800

Lt. Junior Grade

- Registriert

- Feb. 2013

- Beiträge

- 269

Hallo liebe Forengemeinde,

ich habe nun endlich beim Vermieter seine alte Homebox gegen eine Fritzbox 7490 von mir austauschen dürfen,

und nun muss ich dringend noch "nebenbei" das einrichten, verwalten bzw. administrieren erlernen, damit ich meinem Ausbildungsberuf auch gerecht werde....

Wie im Bild zu sehen, soll das alles als Gesamtaufbau "werden"

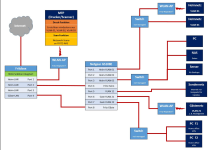

1. Das Internet oben ( BLAU ) kommt in die 1.Fritzbox 7490 rein. ( hier ist noch alles relativ "unwichtig" )

2. jetzt geht es in den mittleren 2. Bereich ( grüner Kreis ) "ins Herz"... zum NetgearGS308 und/oder der Fritzbox 7390

2.1 Hier möchte ein Freund und Arbeitskollege ( LILA ) seinen Mini-PC als "Knoten" einrichten. Hier sind Kameras und Mikrokontroller installiert, was er als VPN von außen als "Zugriffsknotenpunkt" hernehmen möchte, weil wir gemeinsam an Mikrokontrollern arbeiten,

damit aber auch ich von unterwegs sehe, ob der 3D Druck über Relais abgebrochen werden soll etc.

3. der blaue Rahmen unten ist der Admin-Bereich. Hier würde ich gern einen ThinClient ( proxmox, Pi-hole ) etc. integrieren, sowie ggf. noch eine Hardwarefirewall ( nur zum üben mit Ports, Protokolle, etc. für Thema Internetsecurity )

Jetzt erstmal 2 Fragen:

4. Den lila-Bereich links ( VPN Knoten ) über den Switch mit einem Vlan komplett vom blauen Bereich trennen, oder über die Fritzbox7390 ausreichend oder zusätzlich wie am besten aufstellen / konzipieren?

5. Wie wäre es in der Fritzbox zu konfigurieren, das da einfach "Portforwarding" ausreicht.

-> Sprich von Fritzbox 1 auf Fritzbox 2 damit der "MSI Mini PC" als VPN Knoten agieren kann, damit man auch von außerhalb auf Kameras, Relais etc. zugreifen kann?

Grüße

Patrick

ich habe nun endlich beim Vermieter seine alte Homebox gegen eine Fritzbox 7490 von mir austauschen dürfen,

und nun muss ich dringend noch "nebenbei" das einrichten, verwalten bzw. administrieren erlernen, damit ich meinem Ausbildungsberuf auch gerecht werde....

Wie im Bild zu sehen, soll das alles als Gesamtaufbau "werden"

1. Das Internet oben ( BLAU ) kommt in die 1.Fritzbox 7490 rein. ( hier ist noch alles relativ "unwichtig" )

2. jetzt geht es in den mittleren 2. Bereich ( grüner Kreis ) "ins Herz"... zum NetgearGS308 und/oder der Fritzbox 7390

2.1 Hier möchte ein Freund und Arbeitskollege ( LILA ) seinen Mini-PC als "Knoten" einrichten. Hier sind Kameras und Mikrokontroller installiert, was er als VPN von außen als "Zugriffsknotenpunkt" hernehmen möchte, weil wir gemeinsam an Mikrokontrollern arbeiten,

damit aber auch ich von unterwegs sehe, ob der 3D Druck über Relais abgebrochen werden soll etc.

3. der blaue Rahmen unten ist der Admin-Bereich. Hier würde ich gern einen ThinClient ( proxmox, Pi-hole ) etc. integrieren, sowie ggf. noch eine Hardwarefirewall ( nur zum üben mit Ports, Protokolle, etc. für Thema Internetsecurity )

Jetzt erstmal 2 Fragen:

4. Den lila-Bereich links ( VPN Knoten ) über den Switch mit einem Vlan komplett vom blauen Bereich trennen, oder über die Fritzbox7390 ausreichend oder zusätzlich wie am besten aufstellen / konzipieren?

5. Wie wäre es in der Fritzbox zu konfigurieren, das da einfach "Portforwarding" ausreicht.

-> Sprich von Fritzbox 1 auf Fritzbox 2 damit der "MSI Mini PC" als VPN Knoten agieren kann, damit man auch von außerhalb auf Kameras, Relais etc. zugreifen kann?

Grüße

Patrick