Drakonomikon

Commander

- Registriert

- Okt. 2005

- Beiträge

- 2.791

Ich betreibe einen Windows Server 2019 Datacenter und möchte, dass dieser, auch außerhalb meines Netzwerkes, per RDP über Port 3389 erreichbar ist.

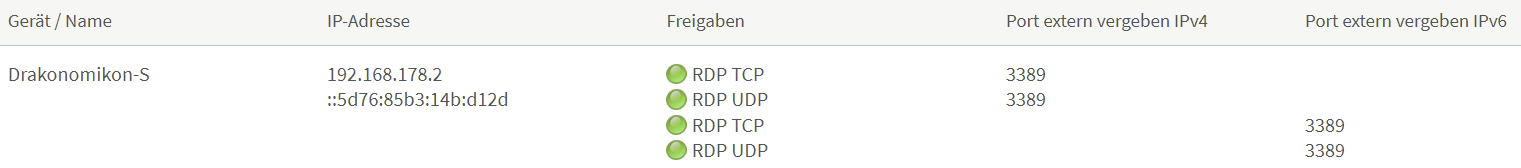

Dazu habe ich in meiner Fritzbox eine entsprechende Portweiterleitung eingestellt:

Die Firewall des Servers ist so eingerichtet, dass alle eigehende Zugriffe zugelassen werden:

Und dennoch habe ich das Problem, dass der Server von Außen unter Verwendung meiner Provider IP nicht erreichbar ist. Ich habe bereits das Troubleshooting von Microsoft abgearbeitet und bin am verzweifeln.

Derselbe Server hat auch andere Dienste am Laufen die über andere Ports von Außen problemlos erreichbar sind. Nur eben nicht Remotedesktop über 3389 von Außerhalb. Innerhalb meines Netzwerkes kann ich den Server über Remotedesktop aufrufen.

Hat jemand eine Idee woran das liegen könnte?

Dazu habe ich in meiner Fritzbox eine entsprechende Portweiterleitung eingestellt:

Die Firewall des Servers ist so eingerichtet, dass alle eigehende Zugriffe zugelassen werden:

Und dennoch habe ich das Problem, dass der Server von Außen unter Verwendung meiner Provider IP nicht erreichbar ist. Ich habe bereits das Troubleshooting von Microsoft abgearbeitet und bin am verzweifeln.

Derselbe Server hat auch andere Dienste am Laufen die über andere Ports von Außen problemlos erreichbar sind. Nur eben nicht Remotedesktop über 3389 von Außerhalb. Innerhalb meines Netzwerkes kann ich den Server über Remotedesktop aufrufen.

Hat jemand eine Idee woran das liegen könnte?