Hallo liebe Wissende,

ich schreibe mal wieder einen Beitrag als Unwissender – und hoffe auf Eure Hilfe. Wie meistens sitzt das Problem vor dem Bildschirm.

Ich habe auf einem Dell Wyze 5070 (4Core CPU, Ram upgrade auf 16 GB, Upgrade auf 1TB SSD) Proxmox (Version 8.1.4) installiert und probiere diverse Anwendungen auf dem Heimserver aus.

Bei Homer bin ich auf das „Problem“ gestoßen, dass ich ja das ganze Dashboard in einer yml-Datei konfigurieren kann. In der Proxmox Konsole war mir das nicht komfortabel genug, daher habe ich versucht Visual Studio Code dafür zu verwenden und dort die Remote SSH-Extension installiert.

Leider schaffe ich es nicht, per SSH auf den LXC-Container zuzugreifen, auf dem Homer läuft. Ich habe die Proxmox Helper Scripts für die Erstellung verwendet.

Sowohl in VS Code als auch in der Windows Console funktioniert der SSH Zugriff nicht.

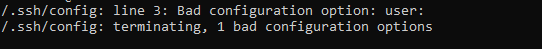

Ich bekomme folgenden Fehler:

Zuerst hatte ich das mal mit root versucht, dann einen neuen Benutzer angelegt – ich laufe immer auf diesen Fehler. Und ich sehe meinen Fehler nicht. Könnt Ihr mir bitte die richtige Richtung zeigen, ich habe mich verirrt.

Vielen lieben Dank

Orionatus

ich schreibe mal wieder einen Beitrag als Unwissender – und hoffe auf Eure Hilfe. Wie meistens sitzt das Problem vor dem Bildschirm.

Ich habe auf einem Dell Wyze 5070 (4Core CPU, Ram upgrade auf 16 GB, Upgrade auf 1TB SSD) Proxmox (Version 8.1.4) installiert und probiere diverse Anwendungen auf dem Heimserver aus.

Bei Homer bin ich auf das „Problem“ gestoßen, dass ich ja das ganze Dashboard in einer yml-Datei konfigurieren kann. In der Proxmox Konsole war mir das nicht komfortabel genug, daher habe ich versucht Visual Studio Code dafür zu verwenden und dort die Remote SSH-Extension installiert.

Leider schaffe ich es nicht, per SSH auf den LXC-Container zuzugreifen, auf dem Homer läuft. Ich habe die Proxmox Helper Scripts für die Erstellung verwendet.

Sowohl in VS Code als auch in der Windows Console funktioniert der SSH Zugriff nicht.

Ich bekomme folgenden Fehler:

Zuerst hatte ich das mal mit root versucht, dann einen neuen Benutzer angelegt – ich laufe immer auf diesen Fehler. Und ich sehe meinen Fehler nicht. Könnt Ihr mir bitte die richtige Richtung zeigen, ich habe mich verirrt.

Vielen lieben Dank

Orionatus