Hallo liebe ComputerBase-Gemeinde,

ich bräuchte mal wieder euren fachlichen Rat.

Ich habe mir vor kurzen ein Spotify Account zugelegt und möchte die Musik natürlich gerne auf meine Anlage streamen (verwendeter AVR Pioneer VSX 921K). Eine direkte Integration des Spotify Accounts in der AVR-Software ist nicht möglich (leider ist dieser schon ein wenig älter).

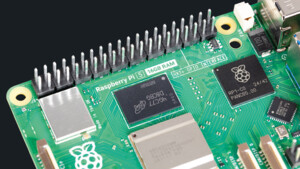

Da mir die Sonos-Geräte einfach viel zu teuer sind, bin ich auf die Idee gekommen einen Raspberry Pi zu kaufen und diesen mit der Musicbox Pi auszustatten ( http://www.woutervanwijk.nl/pimusicbox/ für nähere Informationen). Der Raspberry wird dann einfach via HDMI an den AVR angeschlossen.

Vorteil der ganzen Sache ist, jedes Endgerät im selben Netzwerk kann über einen normalen Browser das Dingen steuern.

Nun kommen wir aber zum Knackpunkt.

Bezüglich der Netzwerksicherheit bin ich ein wenig vorsichtig.

Die oben genannte Distribution bietet im internen Netzwerk mindestens den Webserver nach Außen hin an (irgendwie muss man es ja steuern).

Sofern ich die Doku richtig verstanden habe, bietet es ansonsten keinerlei Sicherheitsfeatures ( http://www.woutervanwijk.nl/pimusicbox/MusicBox_Manual.pdf ) und es wird geraten den Server hinter einer Firewall zu betreiben.

Dementsprechend wäre das einzige Merkmal was den Pi/Webserver von der Außenwelt trennt mein NAT-Router.

NAT ist kein Sicherheitsmerkmal (lediglich ein Nebeneffekt der Adressumsetzungslogik) und nun stell ich mir die Frage, ob es wirklich so eine gute Idee ist den Pi im normalen Netzwerk zu betreiben.

Ich habe zwar ein paar Linux-Kenntnisse, an der Distribution möchte ich aber nicht unbedingt viel rum schrauben (Stichwort: IPtables).

Wie seht ihr das? Andere Lösungsvorschläge?

Danke und Gruß,

Menoth

ich bräuchte mal wieder euren fachlichen Rat.

Ich habe mir vor kurzen ein Spotify Account zugelegt und möchte die Musik natürlich gerne auf meine Anlage streamen (verwendeter AVR Pioneer VSX 921K). Eine direkte Integration des Spotify Accounts in der AVR-Software ist nicht möglich (leider ist dieser schon ein wenig älter).

Da mir die Sonos-Geräte einfach viel zu teuer sind, bin ich auf die Idee gekommen einen Raspberry Pi zu kaufen und diesen mit der Musicbox Pi auszustatten ( http://www.woutervanwijk.nl/pimusicbox/ für nähere Informationen). Der Raspberry wird dann einfach via HDMI an den AVR angeschlossen.

Vorteil der ganzen Sache ist, jedes Endgerät im selben Netzwerk kann über einen normalen Browser das Dingen steuern.

Nun kommen wir aber zum Knackpunkt.

Bezüglich der Netzwerksicherheit bin ich ein wenig vorsichtig.

Die oben genannte Distribution bietet im internen Netzwerk mindestens den Webserver nach Außen hin an (irgendwie muss man es ja steuern).

Sofern ich die Doku richtig verstanden habe, bietet es ansonsten keinerlei Sicherheitsfeatures ( http://www.woutervanwijk.nl/pimusicbox/MusicBox_Manual.pdf ) und es wird geraten den Server hinter einer Firewall zu betreiben.

Dementsprechend wäre das einzige Merkmal was den Pi/Webserver von der Außenwelt trennt mein NAT-Router.

NAT ist kein Sicherheitsmerkmal (lediglich ein Nebeneffekt der Adressumsetzungslogik) und nun stell ich mir die Frage, ob es wirklich so eine gute Idee ist den Pi im normalen Netzwerk zu betreiben.

Ich habe zwar ein paar Linux-Kenntnisse, an der Distribution möchte ich aber nicht unbedingt viel rum schrauben (Stichwort: IPtables).

Wie seht ihr das? Andere Lösungsvorschläge?

Danke und Gruß,

Menoth